Windows Server 2016 üzerinde Active Directory Domains and Trusts, bir Network içinde bulunan farklı Domain'lerin birbirleriyle olan ilişkilerini yönetmek için kullanılan bir araçtır. Bu yapılandırma, özellikle büyük ve karmaşık Network'lerde, birden fazla Domain'in merkezi olarak yönetilmesini sağlar. Domain'ler arasında güven ilişkileri oluşturarak, kaynakların ve kimlik doğrulama bilgilerin güvenli ve organize bir şekilde paylaşılmasına olanak tanır.

Domains and Trusts, Network içinde güvenlik sınırlarını belirlerken aynı zamanda kullanıcıların ve kaynakların farklı Domain'ler arasında sorunsuz bir şekilde erişim sağlamasına yardımcı olur. Windows Server 2016, bu konuda önceki sürümlere göre daha gelişmiş ve esnek yapılandırma seçenekleri sunar. Active Directory'nin bir parçası olarak Domains and Trusts, güvenlik politikalarının ve erişim kontrolünün merkezi bir noktadan yönetilmesine olanak tanır.

Windows Server 2016 üzerinde Active Directory Domains and Trusts yapılandırması, organizasyonların Network güvenliği ve verimliliğini en üst seviyede tutmalarına yardımcı olacak şekilde tasarlanmıştır. Bu yapılandırma, Domain'ler arasında kurulacak olan güven ilişkilerinin türünü seçmeyi ve bu ilişkilerin doğru bir şekilde yönetilmesini gerektirir. Örneğin, bir Forest Trust, iki ayrı Forest arasında güven ilişkisi oluştururken, External Trust, Active Directory dışındaki bir sistemle güven ilişkisi kurmayı sağlar.

Kurulum sürecinde doğru adımları takip etmek, yapılandırmanın sorunsuz bir şekilde çalışmasını ve olası güvenlik açıklarının önlenmesini sağlar. Active Directory Domains and Trusts'in doğru bir şekilde yapılandırılması, hem Network güvenliğini artırır hem de kaynakların daha verimli bir şekilde kullanılmasını mümkün kılar.

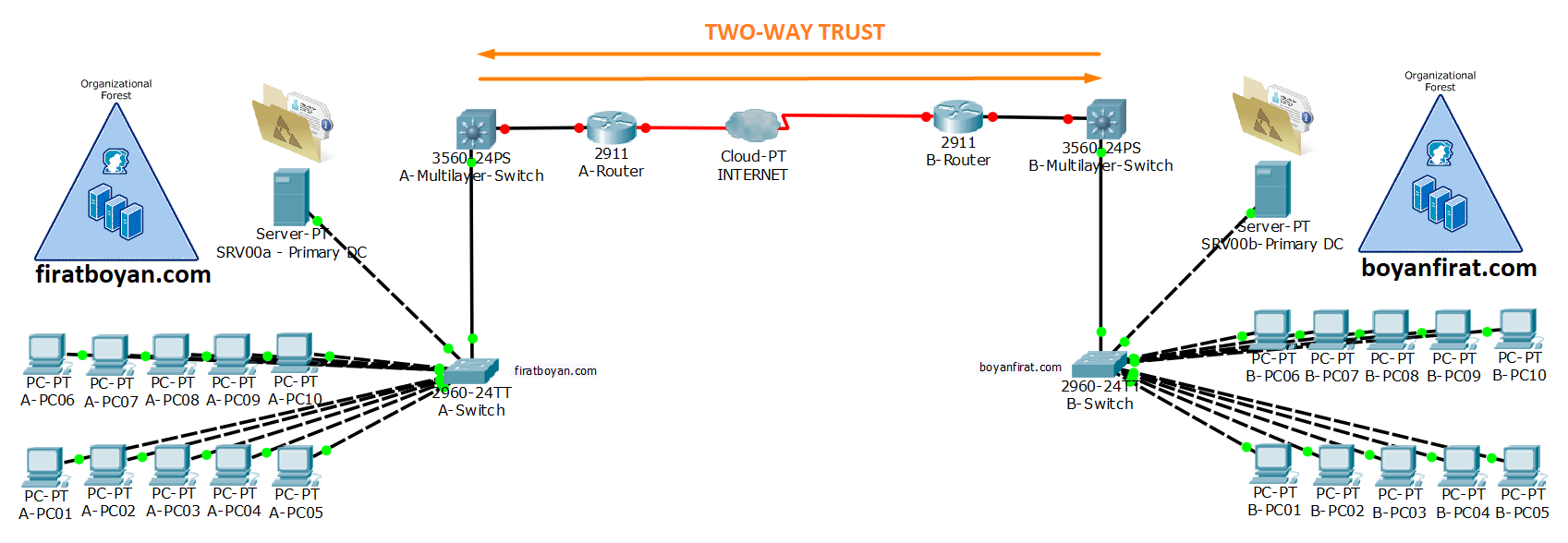

Senaryom gereği yapım, aşağıdaki gibi olacak.

Domain: firatboyan.com

Server: SRV001a (Primary Domain Controller)

İşletim Sistemi: Windows Server 2016

Service: DNS - Conditional Forwarder: boyanfirat.com

Domain: boyanfirat.com

Server: SRV001b (Primary Domain Controller)

İşletim Sistemi: Windows Server 2016

Service: DNS - Conditional Forwarder: firatboyan.com

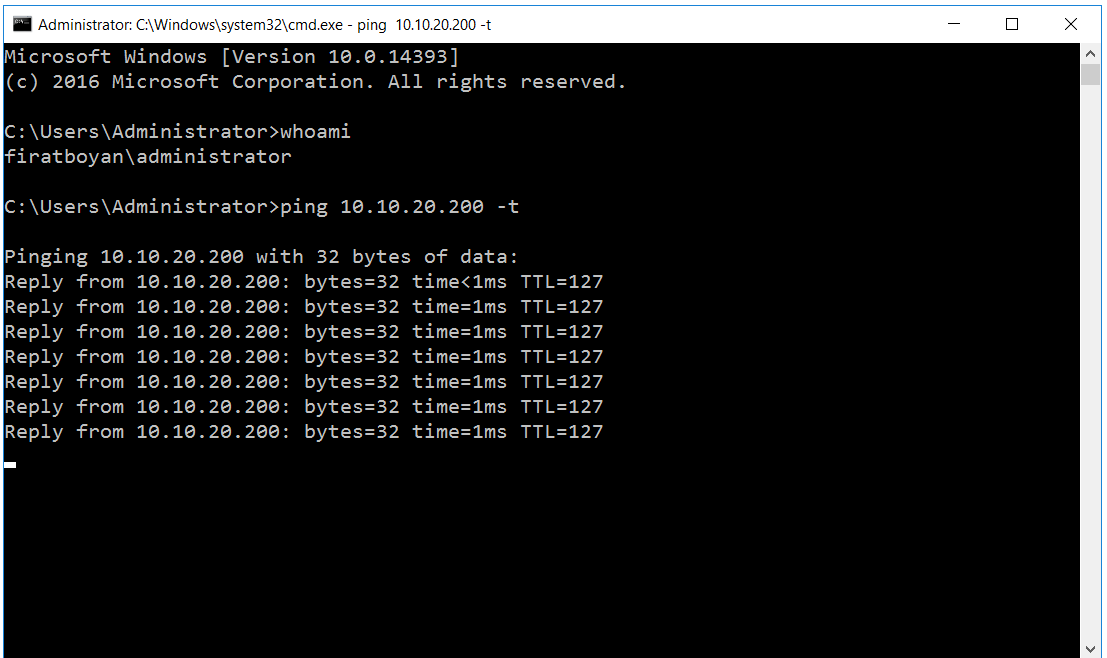

Network Altyapı Kontolleri

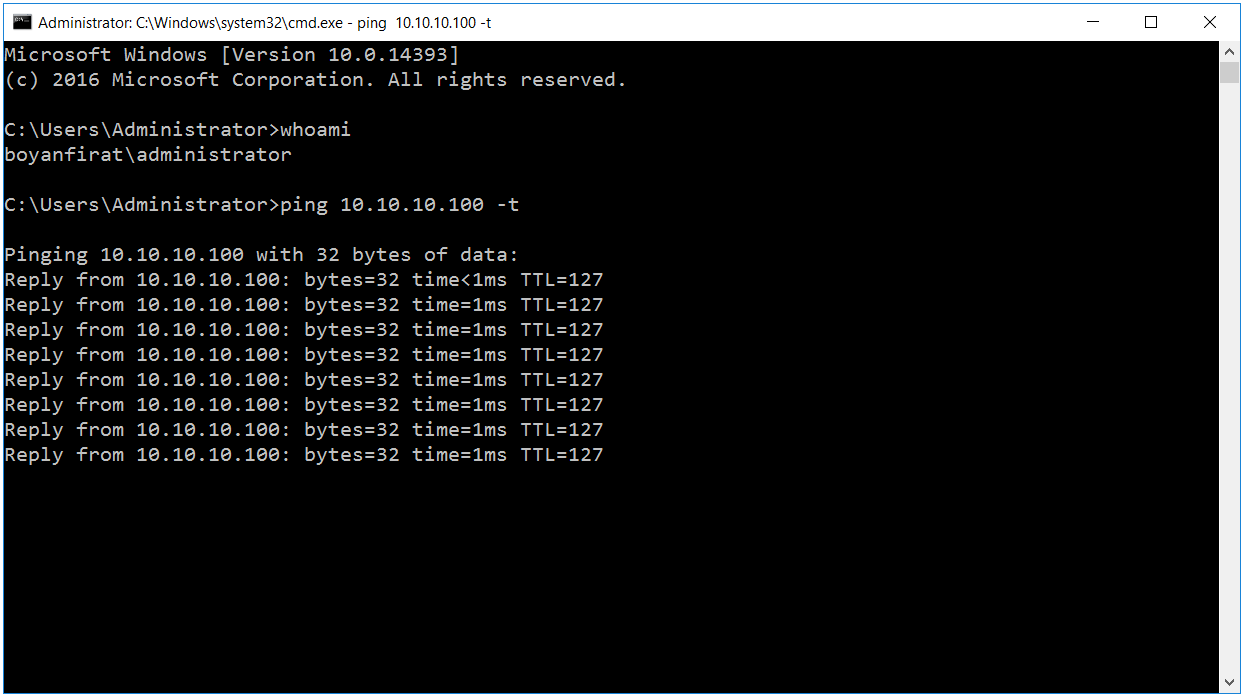

Active Directory Turust yapılandırma işlemine başlamadan önce yapılması gereken ilk şey, iki Forest arasındaki Network iletişimini sağlamaktır. Bu nedenle, Yapıldırmama geçmeden önce her iki Network'ün de birbirleri ile konuşabilmeleri için gerekli olan yapılandırmaları oluşturturuğuma emin olmak için, gerekli Routing işlemini oluşturduktan sonra, her iki Network'ten çift yönlü olarak birbirlerinin Server IP adreslerine Ping atıyorum. firatboyan.com Forest ortamından, boyanfirat.com Forest ortamındaki Domain Controller'a Ping atıyorum. Ping atna işlemi başarılı. Haberleşme var.

boyanfirat.com Forest ortamından, firatboyan.com Forest ortamındaki Domain Controller'a Ping atıyorum. Ping işlemi başarılı. Haberleşme var.

DNS Server Yapılandırma

Active Directory Turust yapılandırması öncesi DNS Yapılandırma işlemi için her iki DNS Server üzerinde Conditional Forwarder yapılandırması yapmamız gerekmektedir. Conditional Forwarder'ın ne olduğunu ve nasıl çalıştığını açıklamak istiyorum. Local ortamda DNS Server isim çözümleme işlemi varsayılan olarak aşağıdaki sıralamayı takip eder.

1- Cache

DNS Cache, bir istemcinin daha önce gerçekleştirdiği DNS sorgularının sonuçlarını geçici olarak depolayan bir bellek alanıdır. Bu sayede, aynı sorgunun tekrar yapılması gerektiğinde DNS sunucusunun yeniden sorgulama yapmasına gerek kalmaz ve yanıt daha hızlı bir şekilde alınır. Cache'deki veriler belirli bir süre boyunca tutulur ve bu süre sonunda otomatik olarak silinir.

2- Conditional Forwarder

DNS Conditional Forwarder, belirli bir Domain için DNS sorgularını belirli bir DNS sunucusuna yönlendiren bir yapılandırmadır. Örneğin, bir Network'ün belirli bir Domain'deki tüm DNS sorgularını doğrudan o Domain'e ait bir DNS sunucusuna yönlendirmek istiyorsanız, Conditional Forwarder kullanılır. Bu, özellikle farklı Domain'ler arasında güvenilir ve hızlı DNS çözümleri sağlamak için kullanılır.

3- Forwarding

DNS Forwarding, bir DNS sunucusunun kendisinin çözümleyemediği DNS sorgularını başka bir DNS sunucusuna iletmesi işlemidir. Bu işlem, genellikle dahili DNS sunucularının dış DNS sunucularına başvurarak internetteki kaynakları çözümlemesi gerektiğinde kullanılır. Forwarding, Network üzerindeki DNS trafiğini daha verimli yönetmeye yardımcı olur.

4- Root Hints

DNS Root Hints, bir DNS sunucusunun en üst düzey DNS sunucuları (Root Servers) ile iletişim kurarak DNS sorgularını çözümlemesine olanak tanıyan yapılandırmadır. Root Hints, DNS sunucusunun DNS hiyerarşisinin en üstündeki sunuculara başvurarak, bilinmeyen bir DNS sorgusunun doğru bir şekilde yönlendirilmesini sağlar. Root Hints, genellikle internet üzerindeki DNS sorgularının çözümlemesi için kullanılır ve DNS sunucusunun internete erişiminin olduğu durumlarda temel bir fonksiyondur.

Örneğin sizin şirketinizdeki bir DNS Server, firatboyan.com Active Directory Domain yapısına hizmet vermektedir. Bu durumda da üzerinde tek bir DNS zone olacaktır ki bu da firatboyan.com'dur. Yapılan her sorgulamada sorgulama yapılan bilgisayar, önce kendi sistemindeki Cache'e bakar. Bulamazsa, Conditional Forwarder'a sorar. Bunun da anlamı, ISP DNS'lerine hiç uğramadan direkt olarak Root Hint'lere (dış dünyadaki DNS Server'ları) giderek sorgulamayı buradan yapar ki Local DNS Server üzerinde bir Conditional Forward yapılandırılmışsa. Burada da bulunaması durumunda, forwarder üzerinden ISP DNS Server'larına sorgulama çeker. Bu, normal bir Forwarding işlemidir.

Bu sayede de sorgular, Root DNS Server'ları yani Root Hint'lere çıkmaz ve dns Server'ınız hem daha hızlı sonuçlara ulaşır, hemde dış dünyadaki Server'lar ile daha az muhattap olur. ISP DNS Server'larında da bulunaması durumunda sorgulama bu sefer Root Hint'lere çıkar ve sogru sonucu da yine ISP DNS Sever'ları üzerinden Local DNS Server'ınıza iletilerek size ulaşır. Conditional Forwarder'ın önemi burada devreye girer.

Yukarıdaki isim çözümleme sırası bilgileri ışığında; isim çözümleme işlemini ISP (Internet Service Provider) DNS Server'ları yerine direkt olarak bu alan adlarının Name Server'ları (NS), yani dns Server'larından öğrenmek isterseniz, bu durumda önce, bu alan adını yazıyor ve sonrasında ise bu alan adı için bir dns IP adresi giriyorsunuz, işte bu işleme Conditional Forwarding denmektedir.

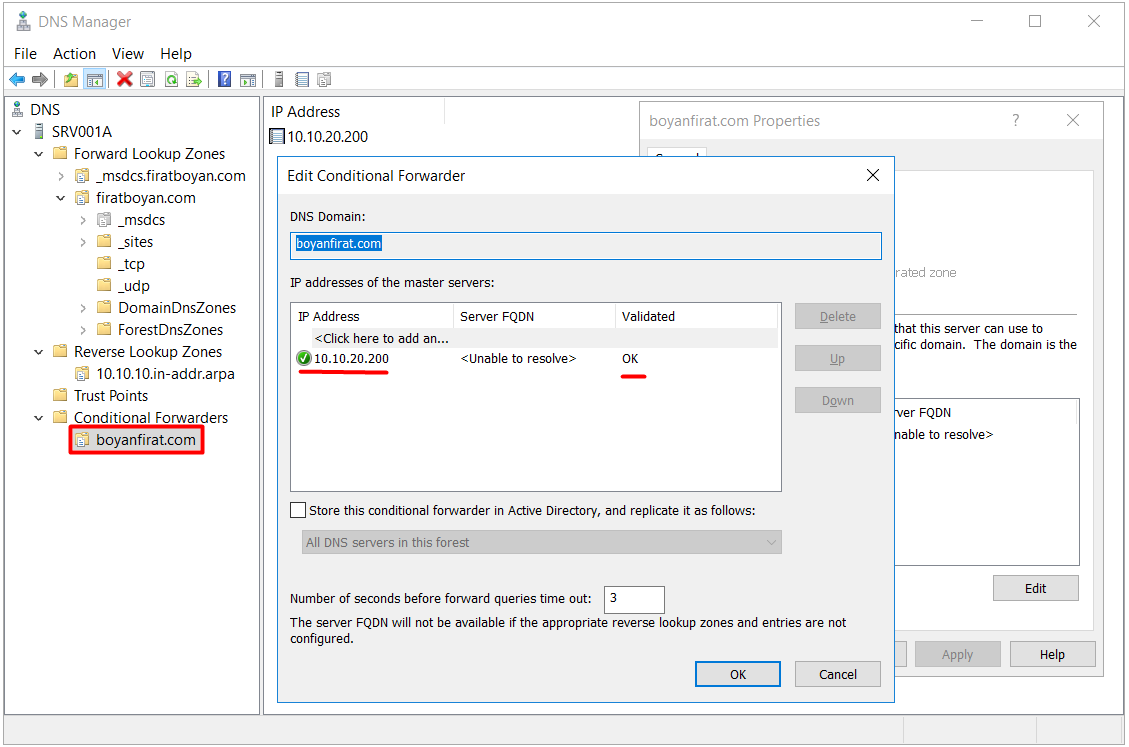

1- Öncelikle firatboyan.com Domain'indeki DNS Server'da boyanfirat.com Domain'ini ve bu Domain'e ait Domain Controller IP adresini ekliyorum.

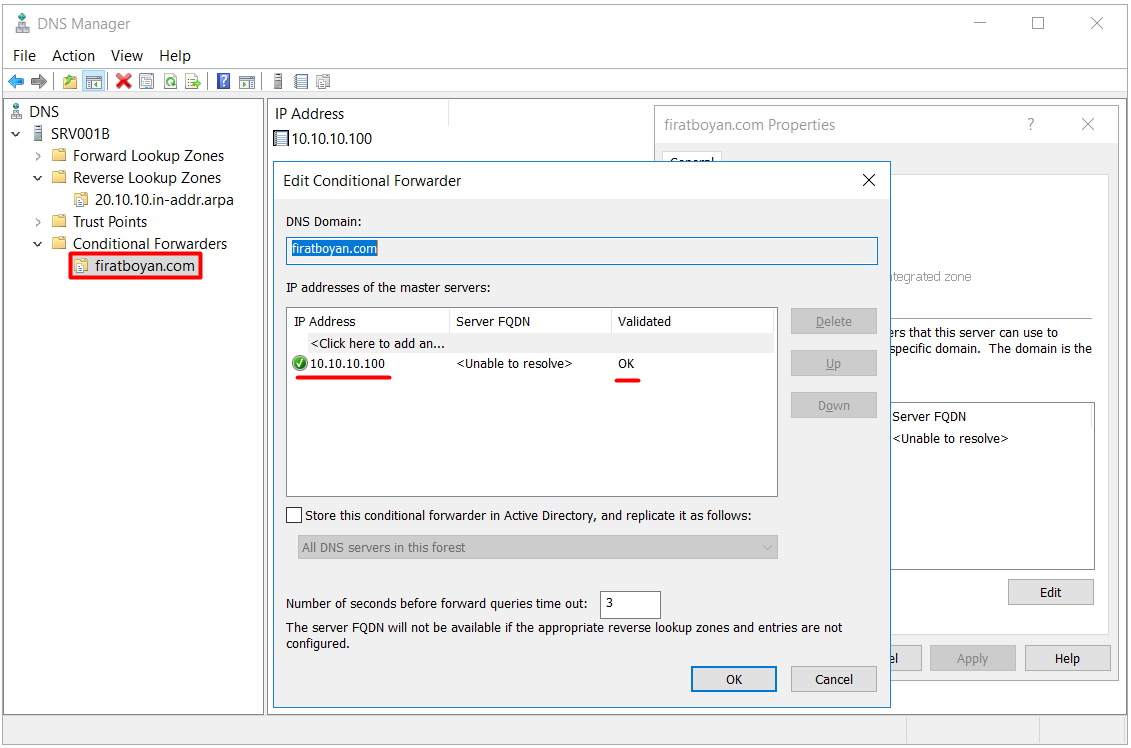

2- Bu sefer de boyanfirat.com Domain'indeki DNS Server'da firatboyan.com Domain'ini ve bu Domain'e ait Domain Controller IP adresini ekliyorum.

Active Directory Turust Yapılandırması

Her iki Forest arasında gerekli Routing yapılandırmasını sağlayayıp, Network iletişimini sağlayarak, DNS Server'lar üzerindeki Conditional Forwarder yapılandırmalarını da tamamladıktan sonra sıra, Active Directory Turust yapılandırma işlemine geldi. Active Directory Turust yapılandırma işlemini firatboyan.com Domain'indeki Domain Contoller üzerinde yapılandıracağım. Bu yapılandırmada TWO-WAY Trust yapılandıracağım için yapılandırma, direkt olarak hedef Domain'inde de oluşmuş olacak ki bunun da ayarlarına makalemin ilerleyen noktalarında değineceğim.

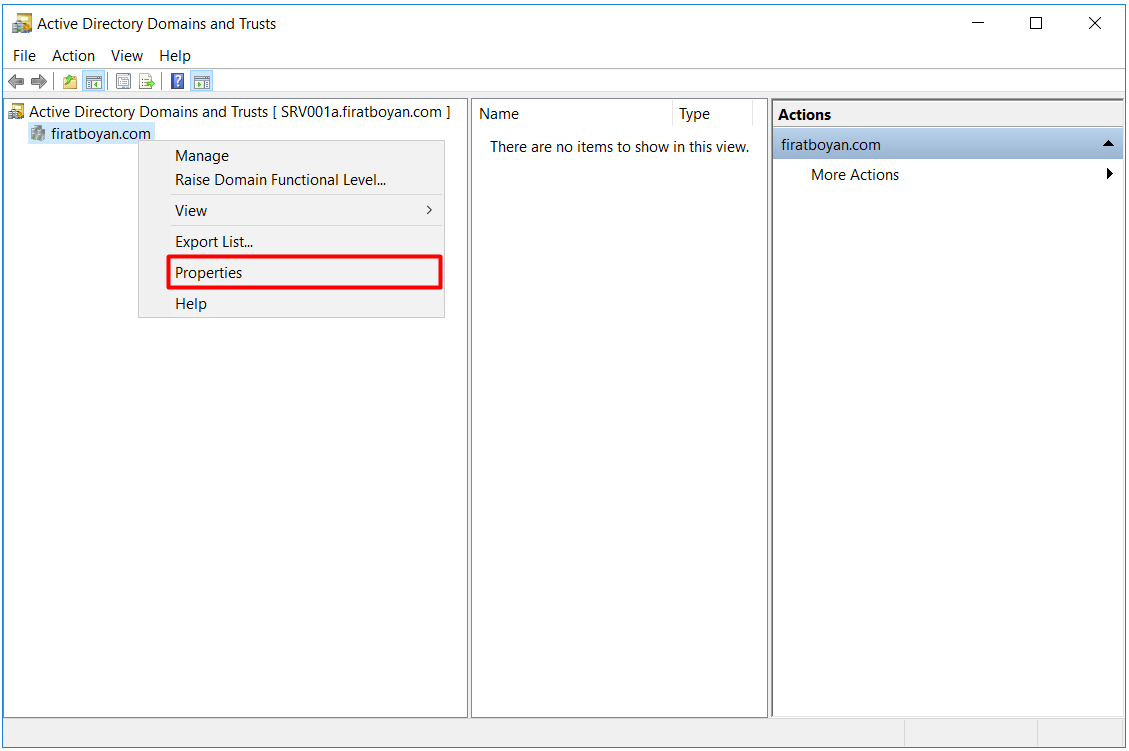

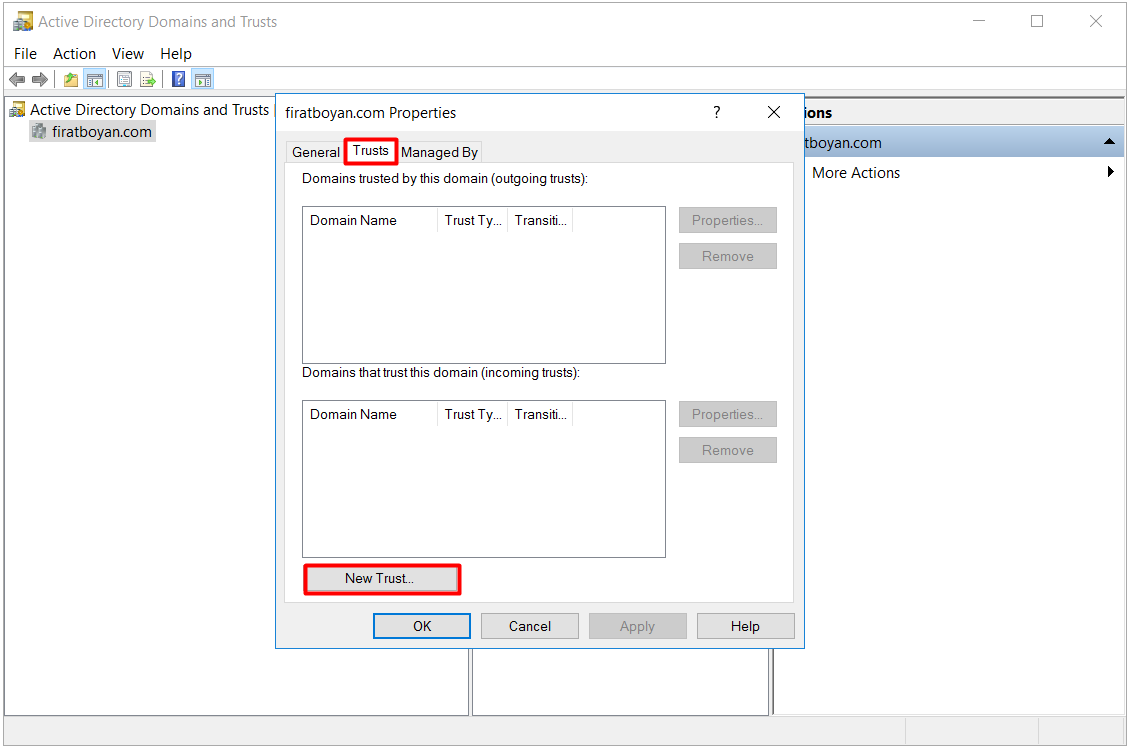

1- firatboyan.com Domain'i üzerinde Active Directory Domains Trusts'ı açıyor, Domain Name (firatboyan.com) üzerinde sağ tıklayarak Properties seçeneğine tıklıyorum.

2- Properties ekranında Trust sekmesine geçiyor, alt kısımda bulunan New Trust... butonuna tıklıyorum.

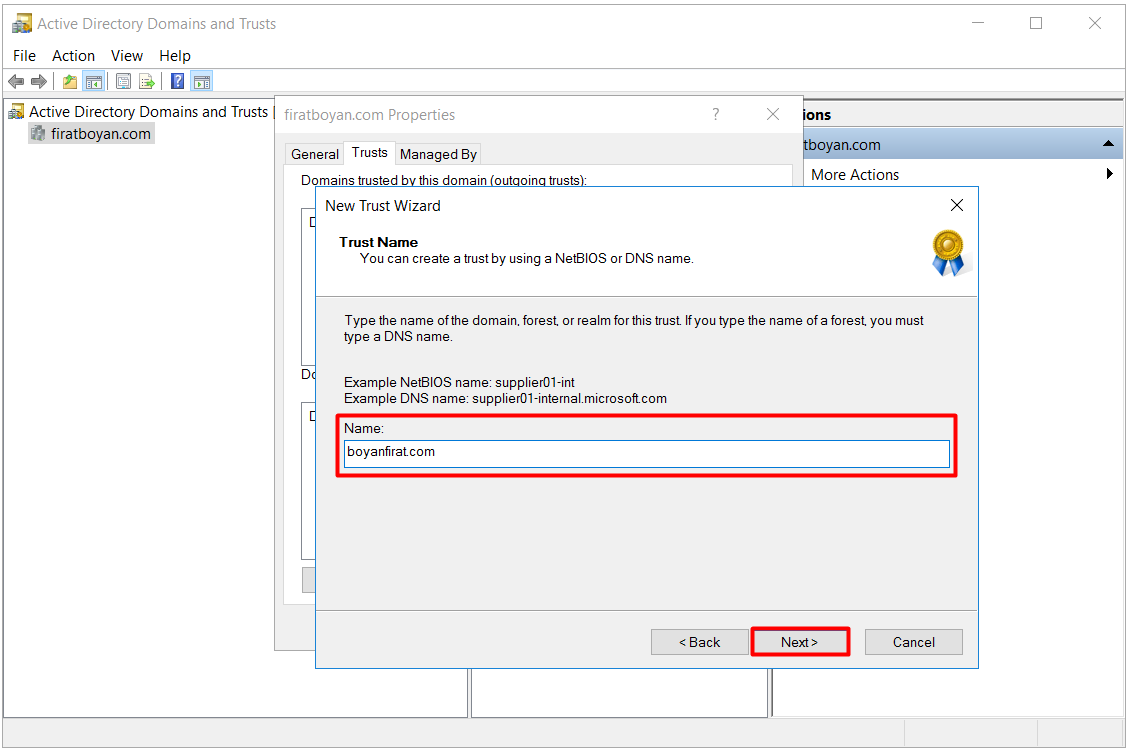

3- New Trust Wizard üzerinde, Trust oluşturmak istediğim Domain adını (boyanfirat.com) giriyor, Next butonuna tıklıyorum.

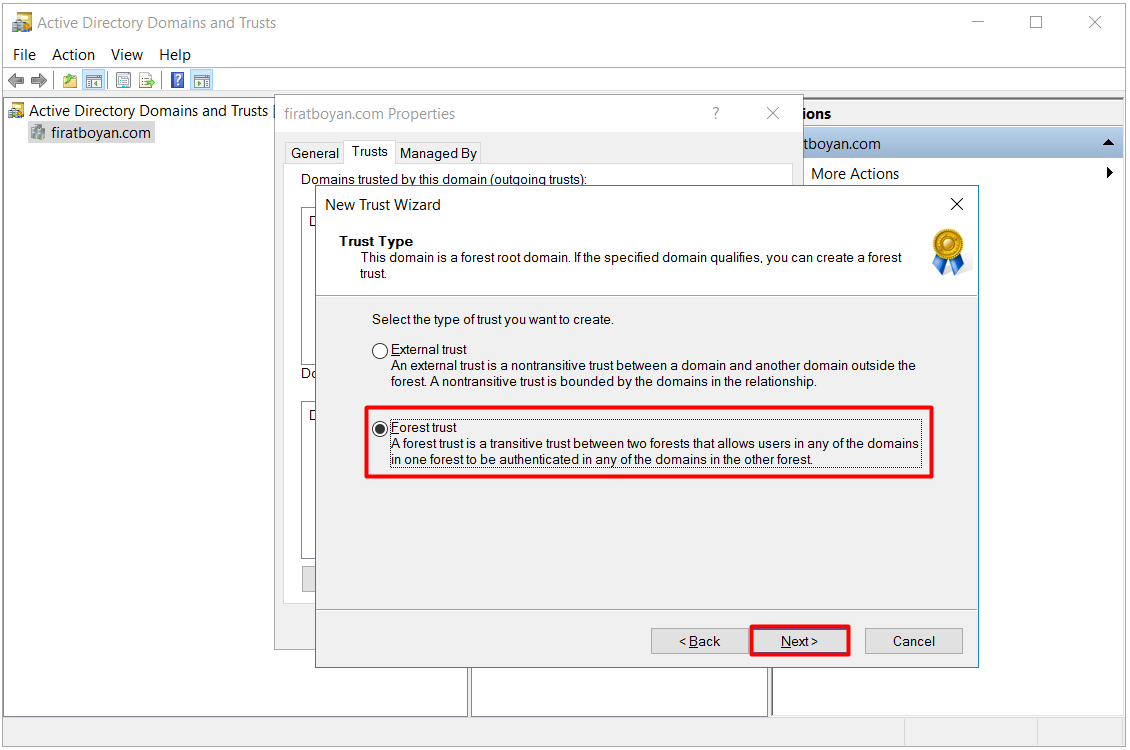

4- Trust Type adımında External Trust ve Forest Trust olmak üzere iki seçenek çıkıyor.

• External Trust: Bu seçenek, bir Forest içindeki bir Child Domain'in diğer bir Forest içindeki bir Child Domain ile Trust ilişkisi kurması içindir. Bu Trust yapısında sadece belirtilen Child Domain'ler arasında Trust yapabilirken, her iki Forest ortamındaki diğer Child Domain'ler bu Trust yapısının dışında kalır.

• Forest Trust: Bu seçenek, bir Forest ile diğer bir Forest arasında Trust ilişkisi kurmak içindir. Bu Trust yapısına da Transitive adı verilir. Transitive, oluşturulan Trust yönüne göre bir Forest'teki Domain ve Child Domain'ler dahil olmak üzere diğer bir Forest'teki Domain ve Child Domain'ler ile Trust ilişkisi kurabilir.

Bu bilgiler ışında ben, Forest Trust seçeneğini seçiyor, Next butonuna tıklayarak bir sonraki adıma geçiyorum.

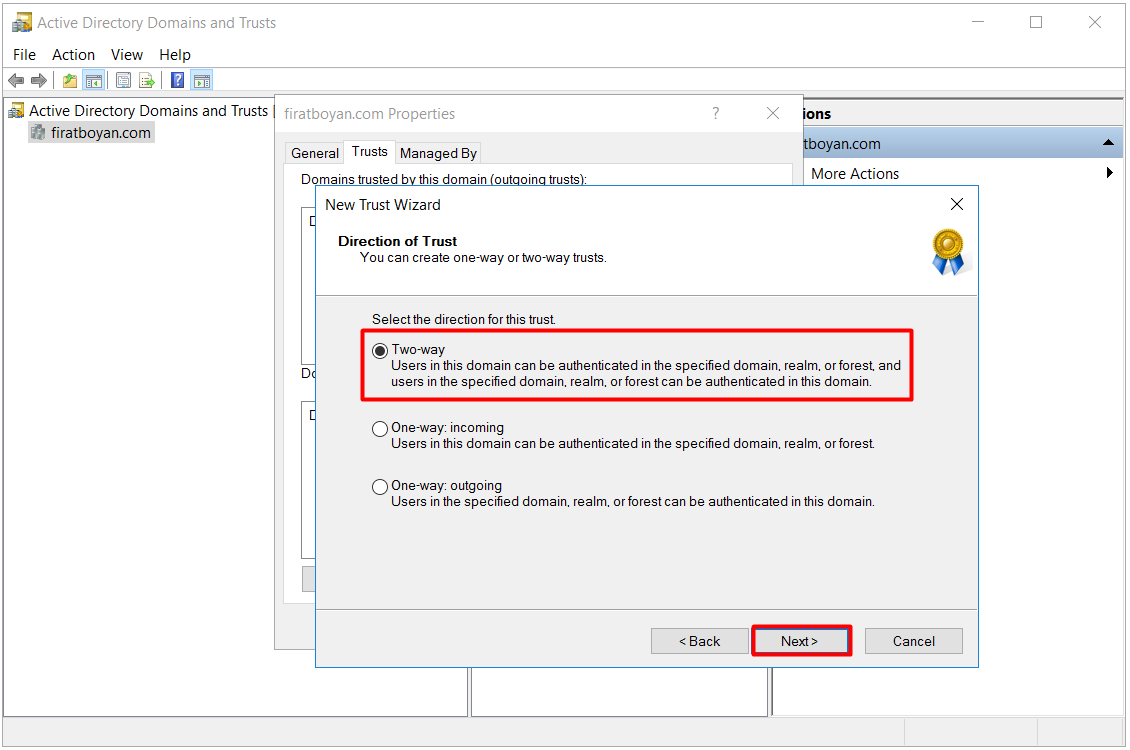

5- Direction of Trust adımında, Trust yapılandırmasının hangi yönde olacağı ile ilgili 3 seçenek çıkıyor. Bunları da sırasıyla inceleyecek olursak;

• Two-way: Her iki Forest da birbirlerine güvenerek, her iki Forest'taki Active Directory Domain User'ları birbirleri üzerinde kimlik doğrulaması yapabilirler.

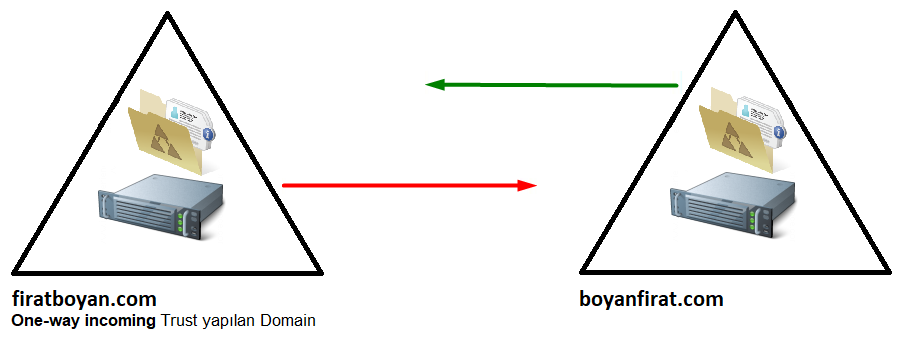

• One-way incoming: Tek yönlü güven ilişkisidir. One-way incoming trust, Trusted Domain (güvenilen etki alanı) üzerinde yapılandırılır. Başka bir ifade ile incoming trust, hangi Domain üzerinde yapılandırılırsa o Domain (firatboyan.com), diğer Domain tarafından (boyanfirat.com) Trusted Domain (güvenilen etki alanı) durumuna gelir.

Bunun da anlamı; incoming trust yapılandırılan Domain, yani firatboyan.com Domain'i, üzerindeki Active Directory User'ları, diğer Domain'deki, yani boyanfirat.com Domain'indeki, Network kaynaklarına erişebilmesi, Client bilgisayarlarda Authentication (oturum açma, kimlik doğrulama) işlemi gerçekleştirebilmesi ve dosya ve klasör üzerinde yetkilendirme işlemlerinde kullanılabilir duruma gelmesidir.

• One-way outgoing: Tek yönlü güven ilişkisidir. One-way outgoing trust, Trusting Domain (güvenen etki alanı) üzerinde yapılandırılır. Aslında yukarıda One-way incoming trust için anlattığım durumun tam tersi, One-way outgoing trust yapılandırılan Domain için geçerli olmaktadır.

Bu bilgilerden sonra One-way incoming trusts ve One-way outgoing trusts için örneklerimize göz atalım;

One-way incoming trusts-Örnek 1:

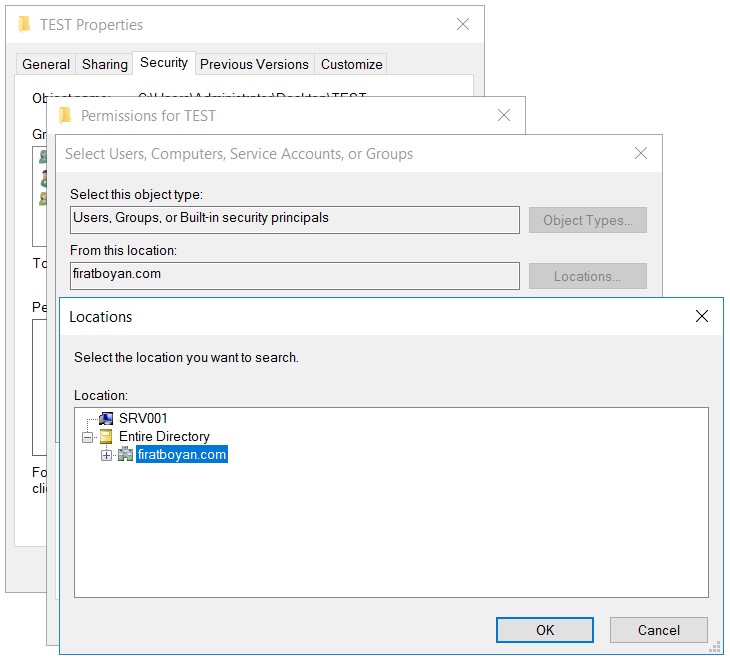

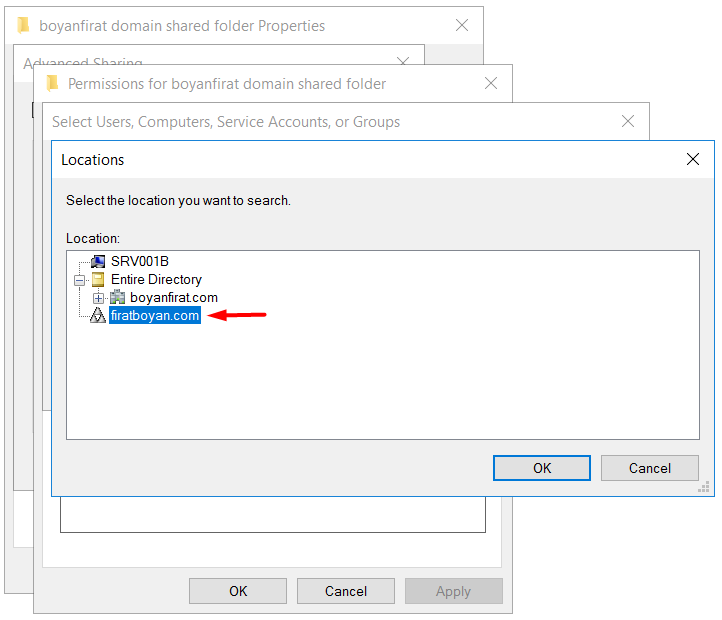

boyanfirat.com Domain'indeki bir File Server'da, bir klasörde klasör yetkilendirmesi yapmak istediğimde, From this location bölümündeki Locations... butonuna tıklatığımda, firatboyan.com Domain'inine erişebiliyorum. Bu sayede de boyanfirat.com Domain'i üzerindeki bir paylaşım klasöründe, firatboyan.com Domain'indeki Active Directory kullanıcılarına klasör yetkilendirmesi tanımlayabilir duruma geliyorum.

Yani özetle boyanfirat.com Domain kaynakları, firatboyan.com Domain'indeki Active Directory kullanıcılarına açılmış oluyor. Buna göre, makalemizdeki Domain'leri baz alırsak; boyanfirat.com Domain'i, firatboyan.com Domain'inine güvenmektedir. Bu nedenle de boyanfirat.com kaynaklarına erişim noktasında firatboyan.com'a izin vermektedir. Yan boyanfirat.com'daki tüm kaynaklar (ör. paylaştırılmış klasörler) firatboyan.com'dan erişilebilmektedir.

One-way incoming trusts-Örnek 2:

firatboyan.com Domain'indeki bir Active Directory User hesabı ile boyanfirat.com Domain'indeki bir bilgisayarda oturum açabiliyorum.

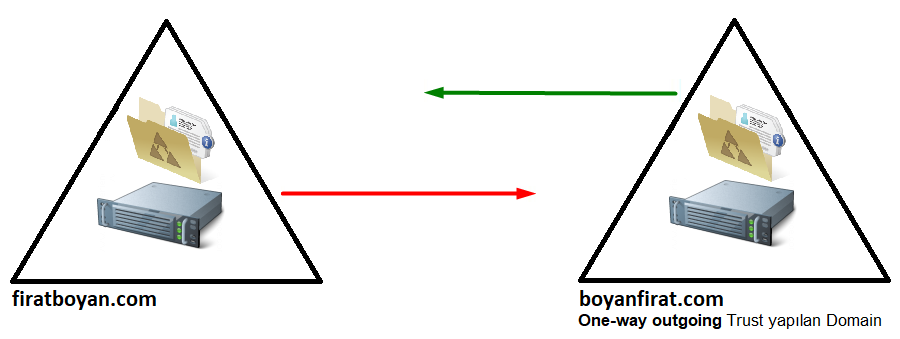

One-way outgoing trusts-Örnek 1:

firatboyan.com Domain'indeki bir File Server'da, bir klasörde klasör yetkilendirmesi yapmak istediğimde, From this location bölümündeki Locations... butonuna tıklatığımda, boyanfirat.com Domain'inine erişemiyorum! Bu sayede de firatboyan.com Domain'i üzerindeki bir paylaşım klasöründe, boyanfirat.com Domain'indeki Active Directory kullanıcılarına klasör yetkilendirmesi yapılmasını engellemiş oluyorum.

Yani özetle firatboyan.com Domain kaynakları, boyanfirat.com Domain'indeki Active Directory kullanıcılarına açılmamış oluyor! Buna göre, makalemizdeki Domain'leri baz alırsak; firatboyan.com Domain'i, boyanfirat.com Domain'inine güvenmemektedir. Bu nedenle de firatboyan.com'un kaynakları boyanfirat.com'dan erişilememektedir!

One-way outgoing trusts-Örnek 2:

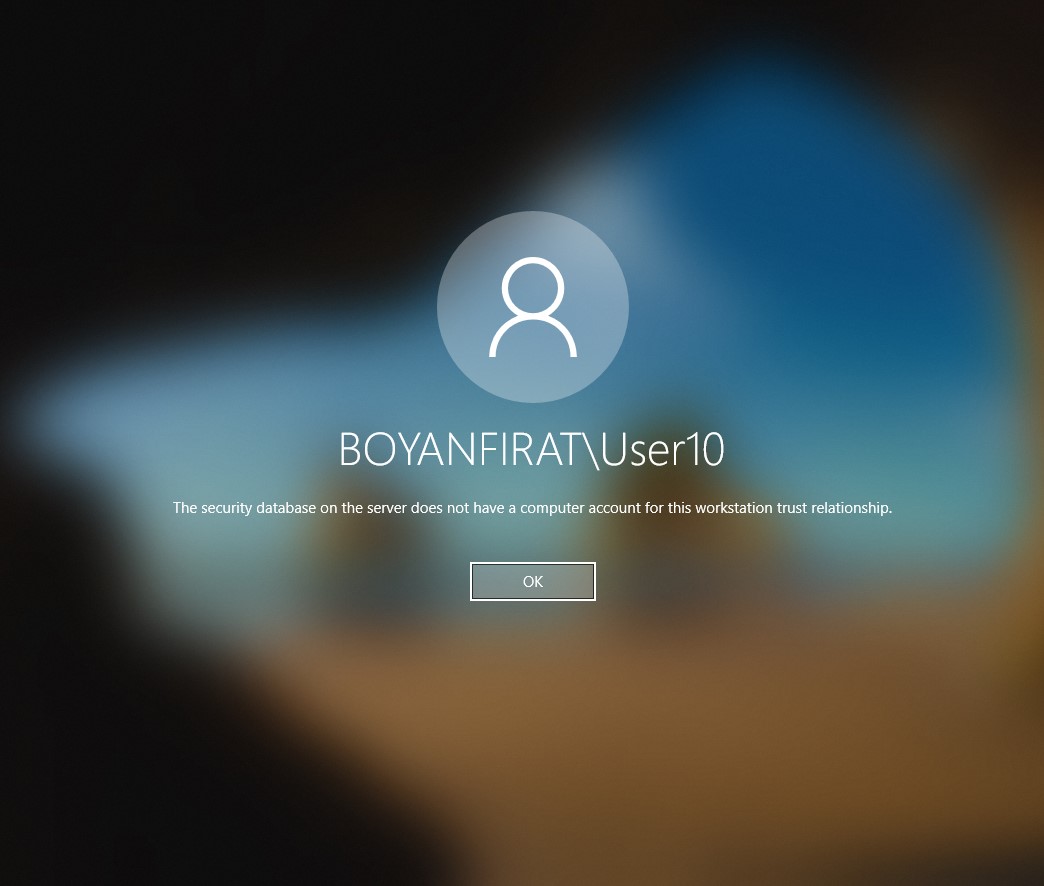

boyanfirat.com Domain'indeki bir Active Directory User hesabı ile firatboyan.com Domain'indeki bir bilgisayara Logon olamamaktayım!

Bu bilgilerden sonra işlemime çift yönlü (Two-Way) bir güven ilişkisi kurmak istediğim için Two-way seçeneğini seçip, Next butonuna tıklayarak bir sonraki adıma geçiyorum.

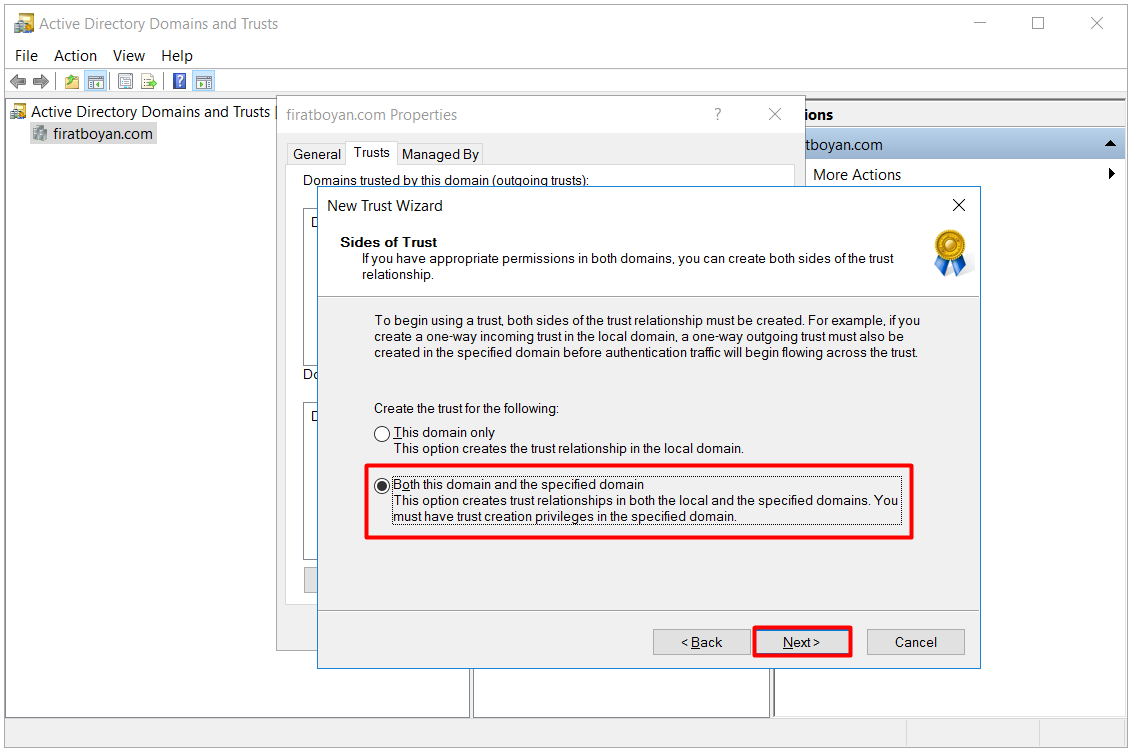

6- Sides of Trust adımında Trust yapılandırmasının, yapılandırmayı yapacağımız Domain Controller üzerinde mi yoksa her ikisinde de mi oluşturacağımızı seçiyoruz.

• Both this domain and the specified domain: Bu seçeneği işaretlediğimiz Domain'deki Trust yapısı, hedef Domain'de de otomatik olarak oluşturulur. Başka bir ifade ile; Trust yapılandırma işlemini, Trust ilişkisi kuracağımız diğer Domain'de oluşturmak için tekrar Trust Wizard çalıştırmak zorunda kalmayız. Bu seçeneği seçebilmemiz için, Trust ilişkisi kuracağımız diğer Domain'deki yetkili kullanıcıya ait (Domain Administrator) Username ve Password bilgilerini biliyor olmamız gerekmektedir.

• This domain only: Both this domain and the specified domain seçeneğine paralel olarak bu seçek ile, sadece üzerinde çalıştığımız Domain üzerinde Trust yapısını kurabiliyoruz. Aynı Trust yapısını, hedef Domain üzerinde de kurmamız gerekir.

Bu bilgilerden sonra işlemime Both this Domain and the specified Domain seçeneğini seçip, Next butonuna tıklayarak bir sonraki adıma geçiyorum.

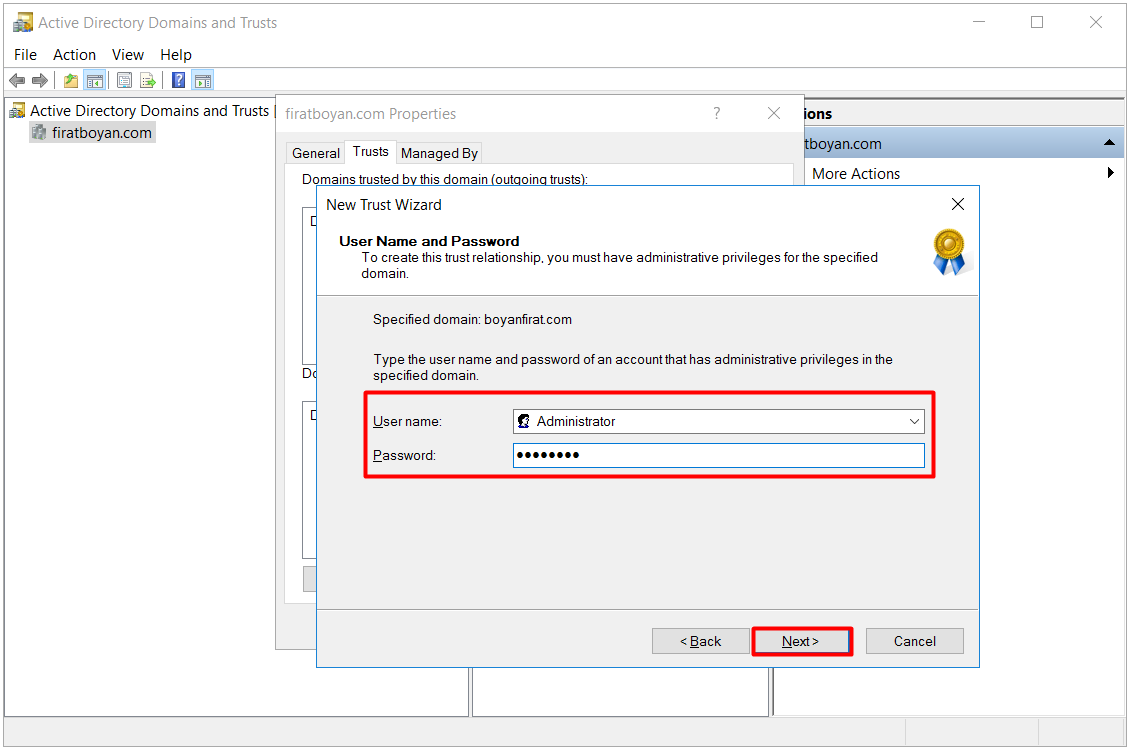

7- User Name and Password adımında bir önceki adımda Both this Domain and the specified Domain seçeneğini seçtiğim ve Trust yapısının hedef Forest'ta da kurulmasını istediğim için, hedef Forest Domain'indeki yetkili kullanıcı adını ve şifresini girmem gerekiyor. Tam tersi olarak This Domain only seçeneğini seçseydim, bu ekranı görmeyecektim. Bu sefer de aynı Trust yapılandırmasını hedef Domain üzerinde de yapılandırmam gerekecekti ki. Zamandan tasarruf etmek amacıyla Both this Domain and the specified Domain seçebiliriz. Ben de bu seçeneği seçmiştim. Hedef Forest Domain'indeki yetkili kullanıcı adını şifresini girip, Next butonuna tıklayarak bir sonraki adıma geçiyorum.

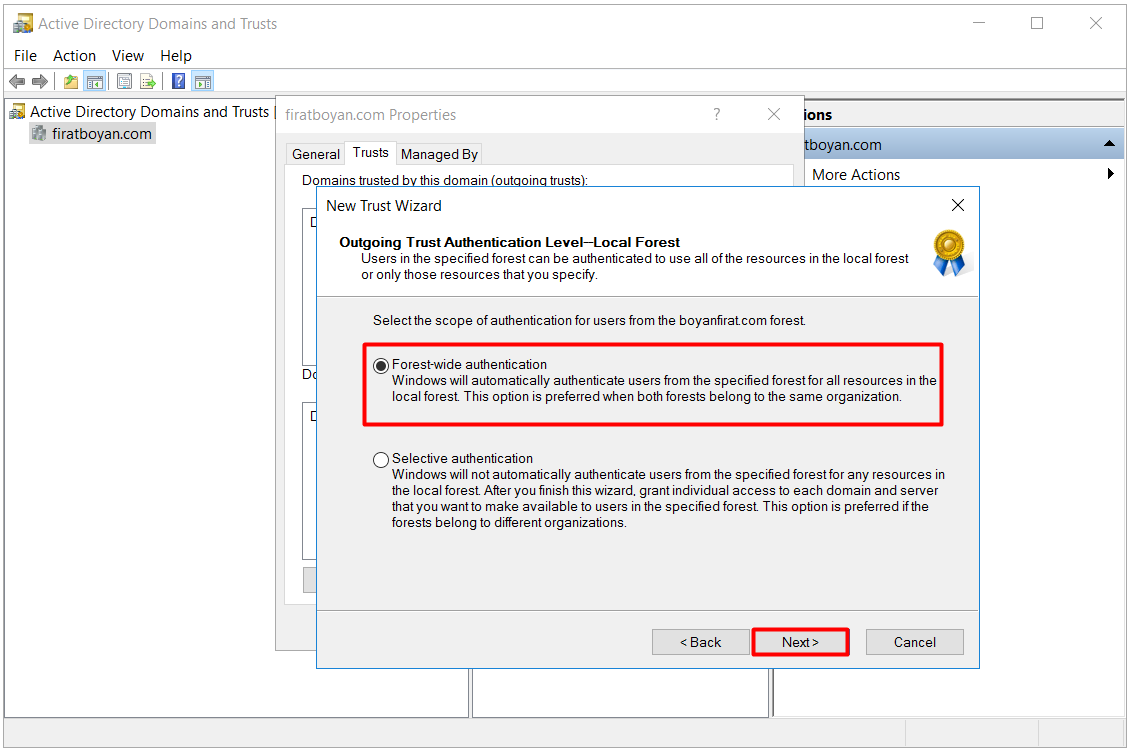

8- Outgoing Trust Authenticatio Level-Local Forest adımında karşımıza Forest-wide authentication ve Selective authentication seçenekleri çıkıyor.

• Forest-wide authentication: Bu seçeneğin seçilmesi ile, hedef Forest ortamındaki TÜM Domain kullanıcılarının Local Domain'deki TÜM kaynakları kullanabilmeleri için yetkilendirme yapılır. Bu seçeneği, kendi organizasyonunuzdaki iş işleyişi ile aynı yapıda olacak bir Forest için, başka bir ifade ile bir şirket birleşmesi gibi bir yapılanmaya gidecekseniz kullanmanızı tavsiye ederim.

• Selective authentication: Bu seçeneğin seçilmesi ile, hedef Forest ortamındaki BELLİ Domain kullanıcılarının Local Domain ortamında BELLİ kaynakları kullanabilmeleri için yetkilendirme yapılır. Trust yapılandırması tamamlandıktan sonra yetkilendirmeler ayrı ayrı yapılmalıdır. Bu seçeneği, kendi organizasyonunuzdaki iş işleyişi ile aynı yapıda olmayan bir Forest için, başka bir ifade ile hizmet aldığınız bir danışmanlık firması söz konusu ise kullanmanızı tavsiye ederim.

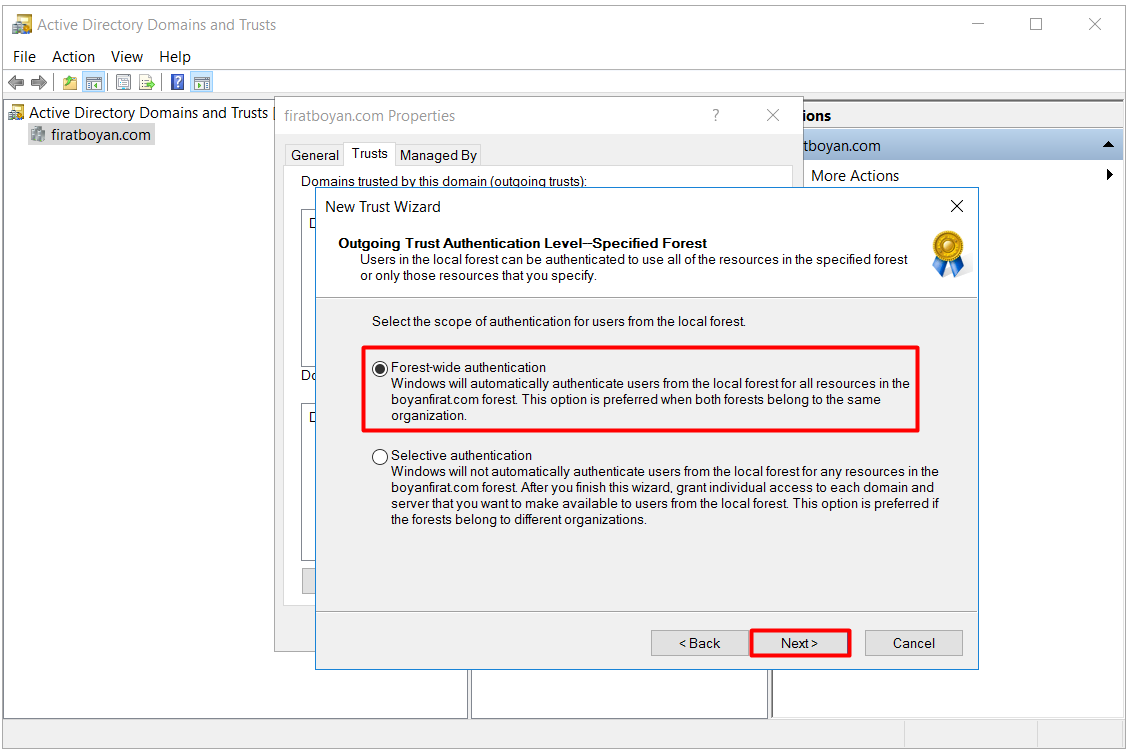

9- Outgoing Trust Authentication Level-Specified Forest adımında da yine karşımıza Forest-wide authentication ve Selective authentication seçenekleri çıkıyor.

• Forest-wide authentication: Bu seçeneğin seçilmesi ile; Local Forest ortamındaki TÜM Domain kullanıcılarının, hedef Forest ortamındaki TÜM kaynakları kullanabilmeleri için yetkilendirme yapılır. Yine aynı şekilde bu seçeneği, kendi organizasyonunuzdaki iş işleyişi ile aynı yapıda olacak bir Forest için, başka bir ifade ile bir şirket birleşmesi gibi bir yapılanmaya gidecekseniz kullanmanızı tavsiye ederim.

• Selective authentication: Bu seçeneğin seçilmesi ile, Local Forest ortamındaki BELLİ Domain kullanıcılarının hedef Forest ortamındaki BELLİ kaynakları kullanabilmeleri için yetkilendirme yapılır. Yine aynı şekilde bu seçeneği, kendi organizasyonunuzdaki iş işleyişi ile aynı yapıda olmayan bir Forest için, başka bir ifade ile hizmet aldığınız bir danışmanlık firması söz konusu ise kullanmanızı tavsiye ederim.

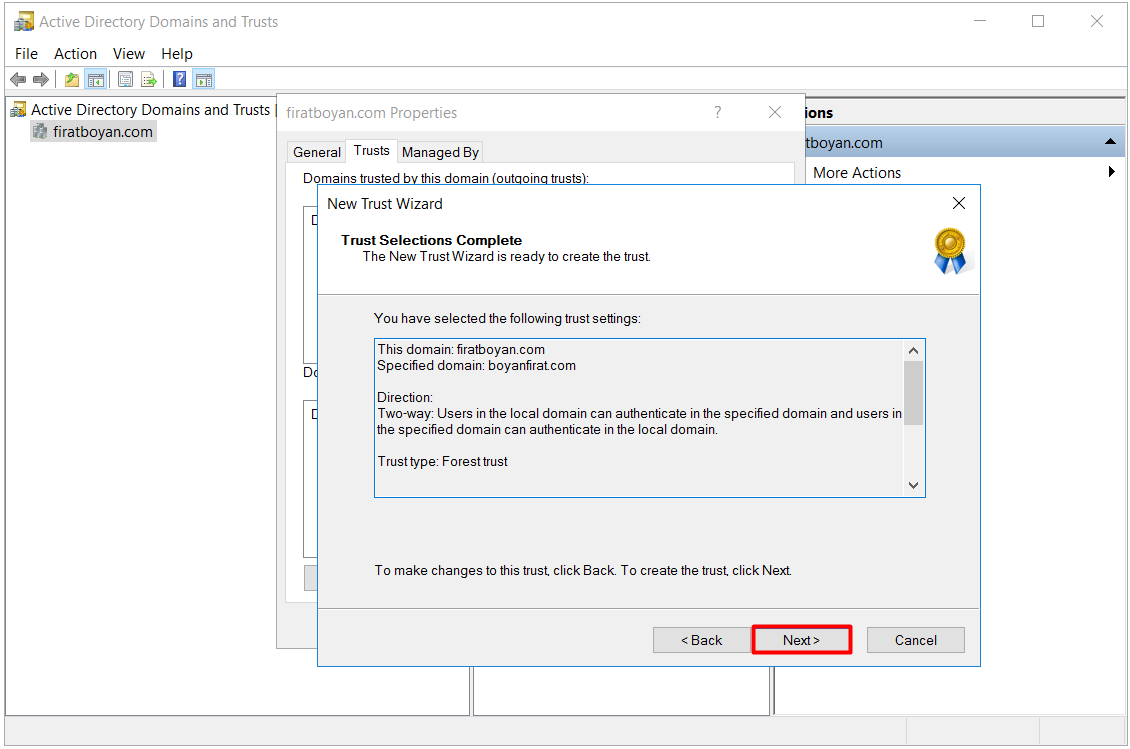

10- Trust Selections Complete adımında hedef Forest için uyguladığımız Trust yapısı adımlarının bir özeti karşımıza çıkıyor. Next butonuna tıklayarak bir sonraki adıma geçiyorum.

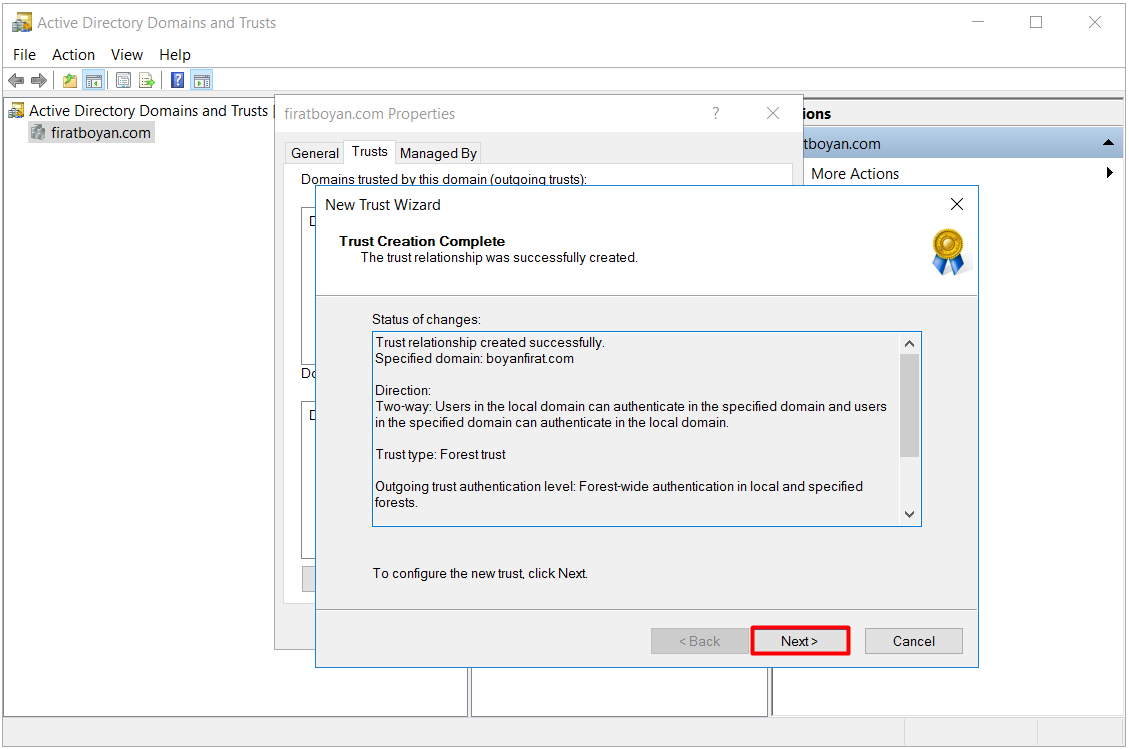

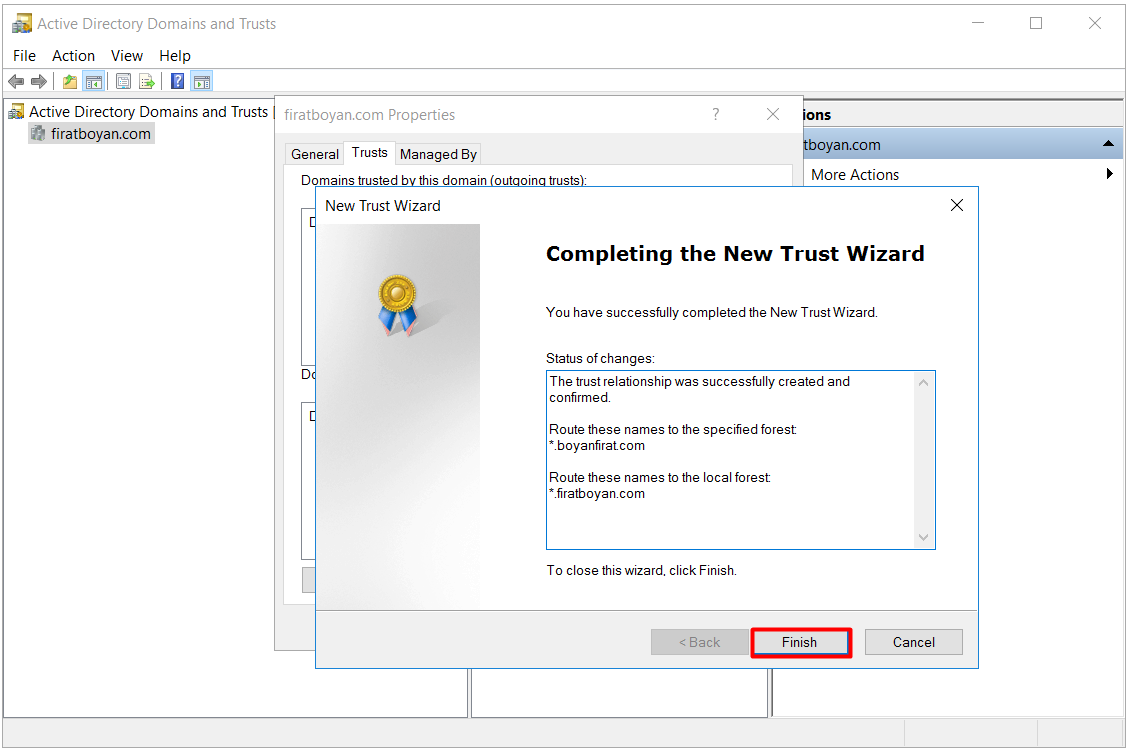

11- Trust Creation Complete adımında Trust yapılandırmamızın başarışı şekilde oluşturulduğu bilgisini aldıktan sonra Next butonuna tıklayarak bir sonraki adıma geçiyorum.

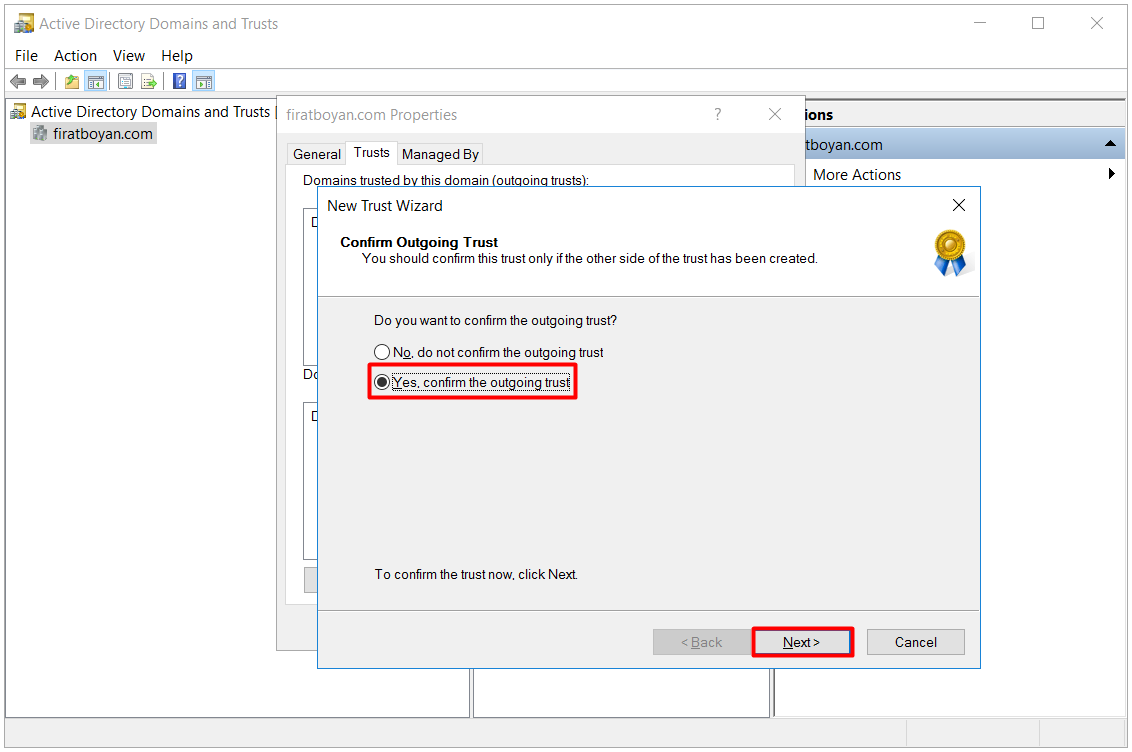

12- Yapılandırdığmız çift yönlü güven ilişkisi Outgoing ve Incoming olmak üzere iki kapsama da girdiği için Confirm Outgoing Trust adımında Outgoing Trust için onay veriyor, Next butonuna tıklayarak bir sonraki adıma geçiyorum.

NOT: Bu seçeneği seçip onaylamadan önce, hedef Forest ortamındaki Trust yapısının oluştuğundan emin olun.

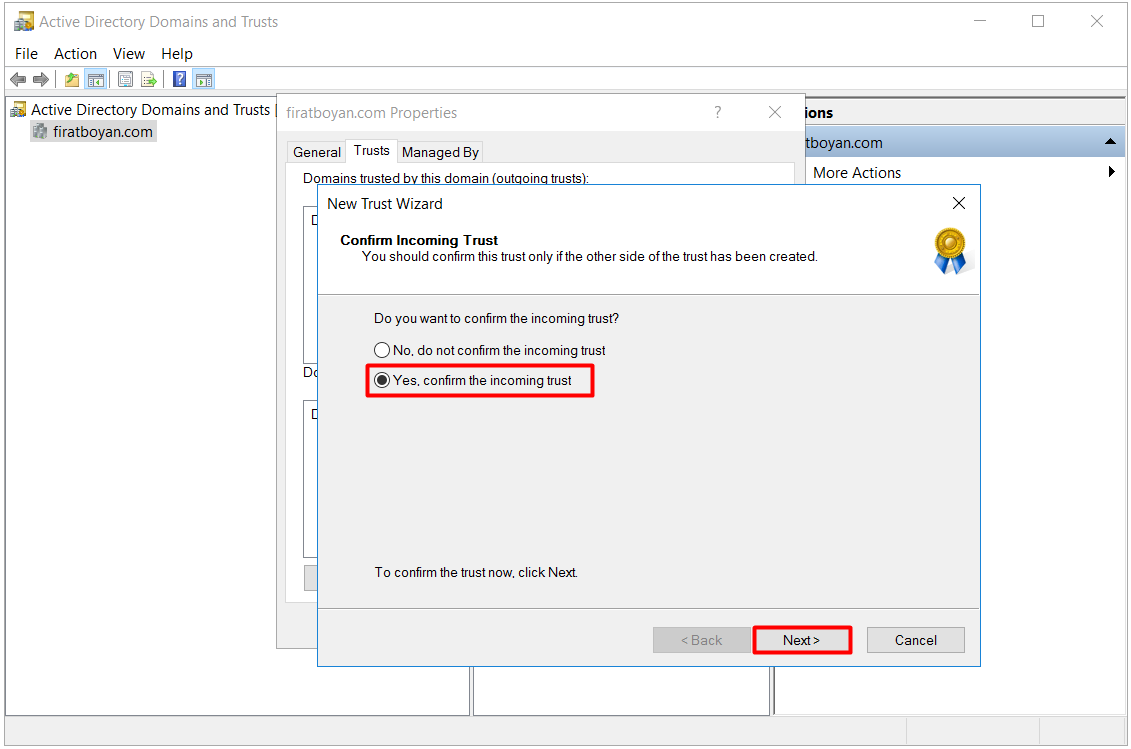

13- Aynı şelilde Confirm Outgoing Trust adımında da; yapılandırdığmız çift yönlü güven ilişkisi Outgoing ve Incoming olmak üzere iki kapsama da girdiği için Incoming Trust için onay veriyor, Next butonuna tıklayarak bir sonraki adıma geçiyorum.

NOT: Bu seçeneği seçip onaylamadna önce, hedef Forest ortamındaki Trust yapısının oluştuğundan emin olun.

14- Trust yapımız başarılı bir şekilde oluştu. Finish butonuna tıklayarak Trust Wizard'ımı sonlandırıyorum.

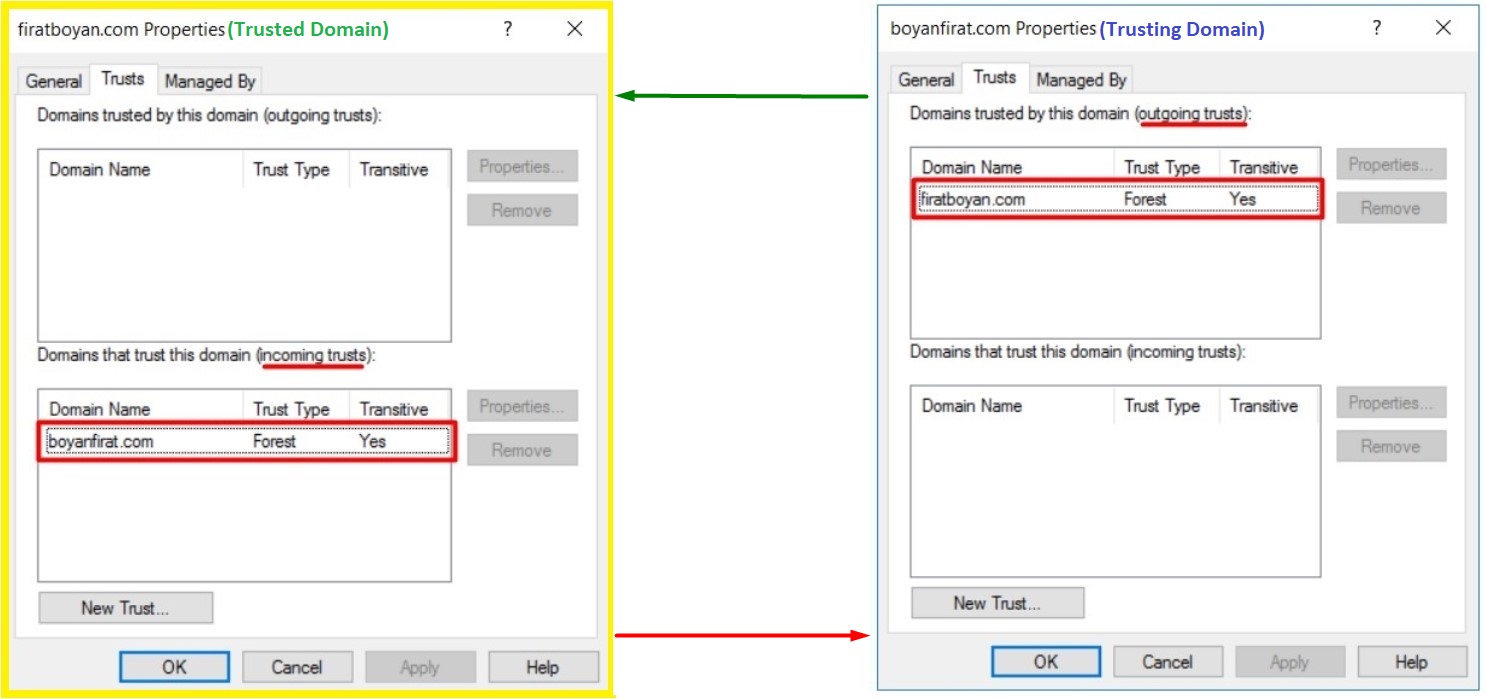

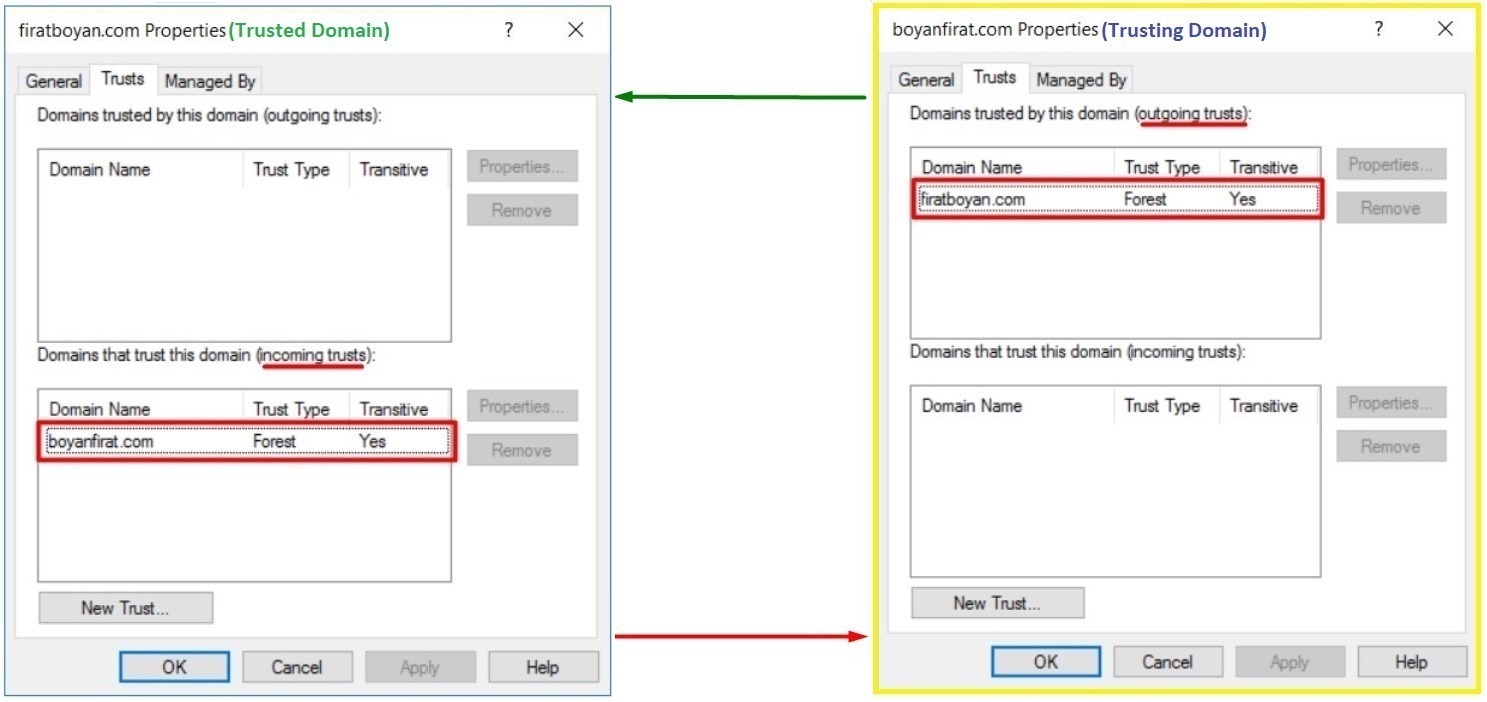

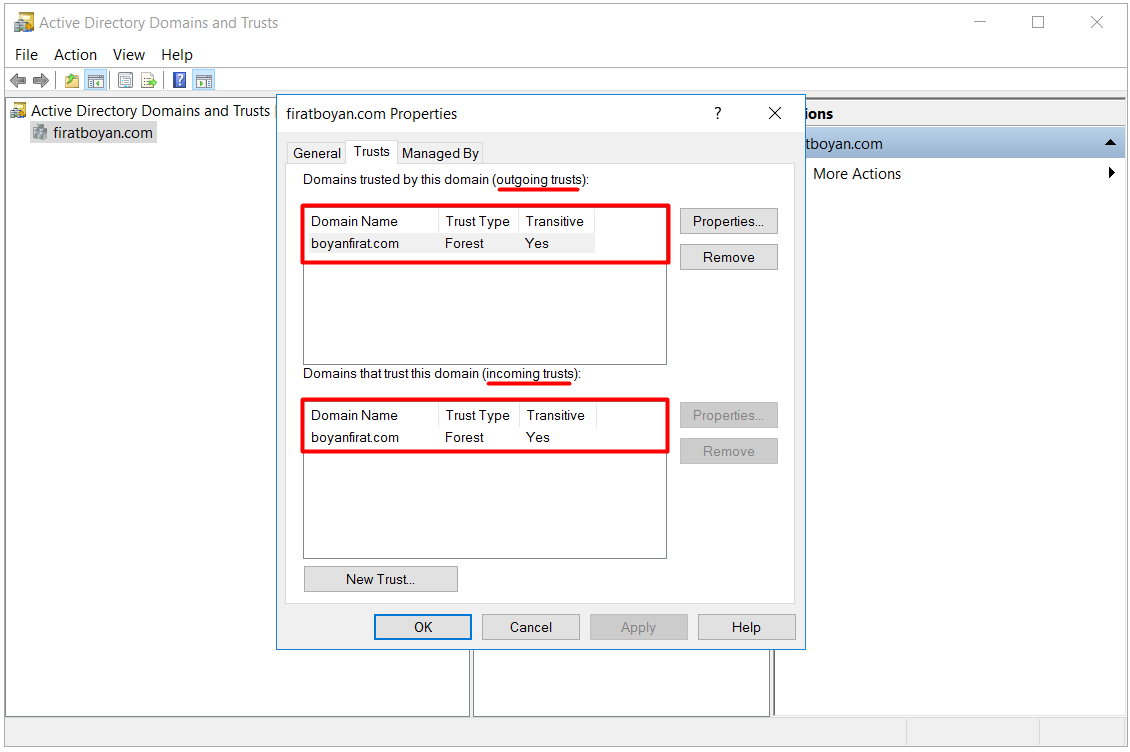

15- firatboyan.com Domain'i üzerinde Active Directory Domains and Trusts'ı açtığımda, boyanfirat.com Forest'ı için outgoing ve incoming Trust olarak two-way Trust yapılandırmasının başarılı bir şekilde oluştuğunu görebiliyorum.

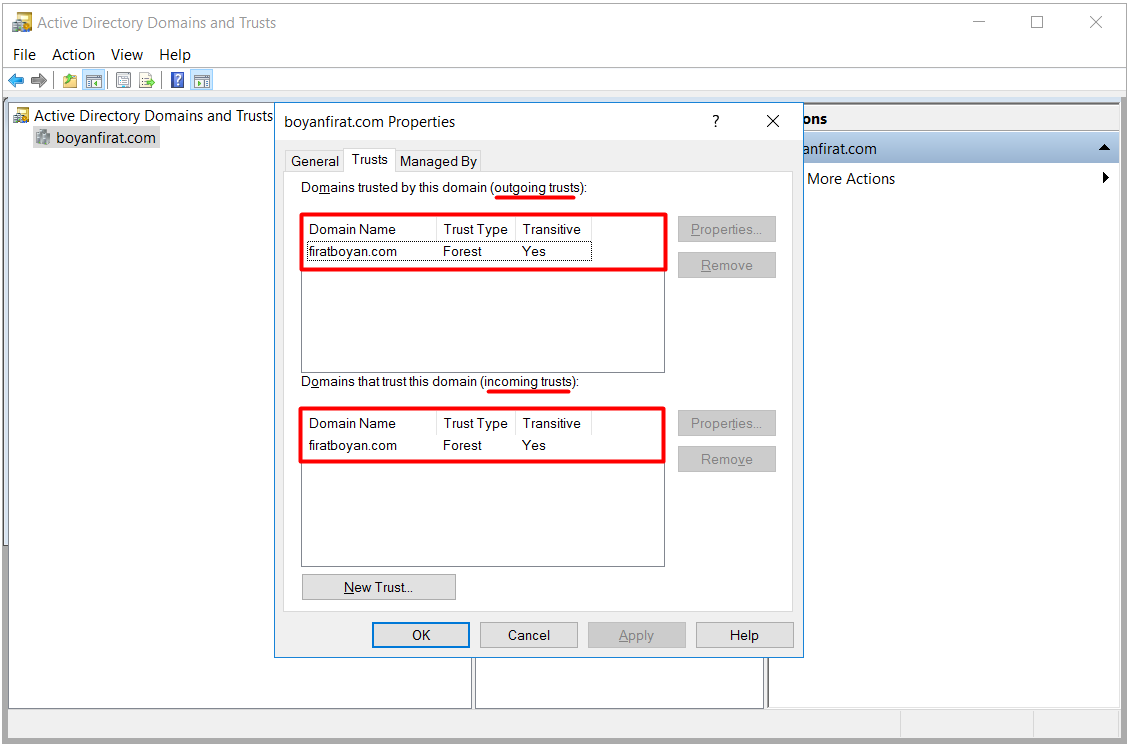

16- boyanfirat.com Domain'i üzerinde Active Directory Domains and Trusts'ı açtığımda, firatboyan.com Forest'ı için outgoing ve incoming Trust olarak two-way Trust yapılandırmasının otomatik olarak başarılı bir şekilde oluştuğunu görebiliyorum.

Active Directory Trust Yapılandırması Sonrası Test Aşaması

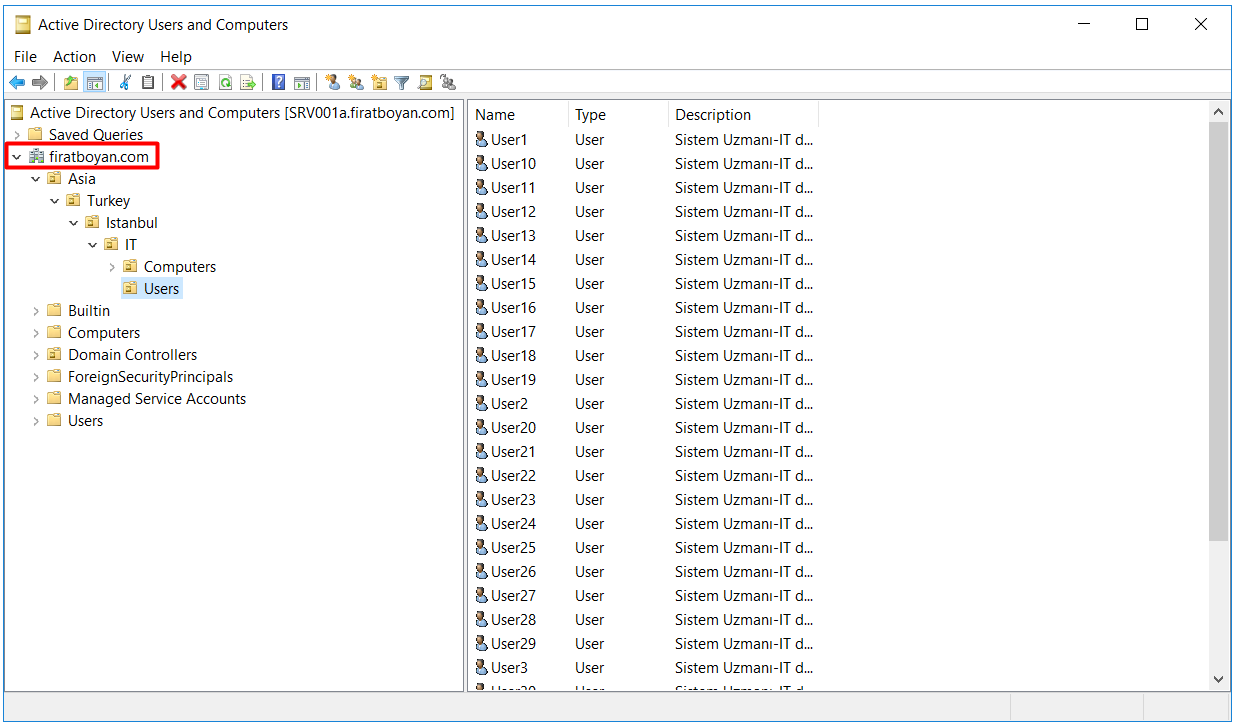

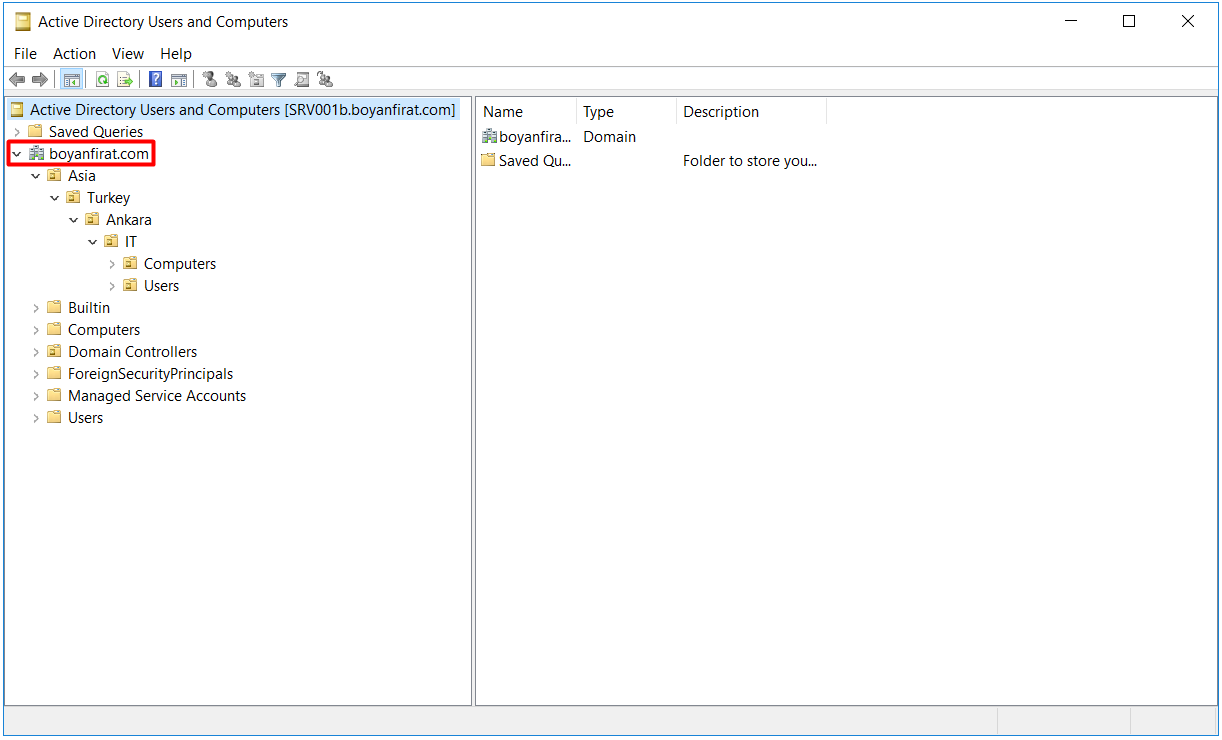

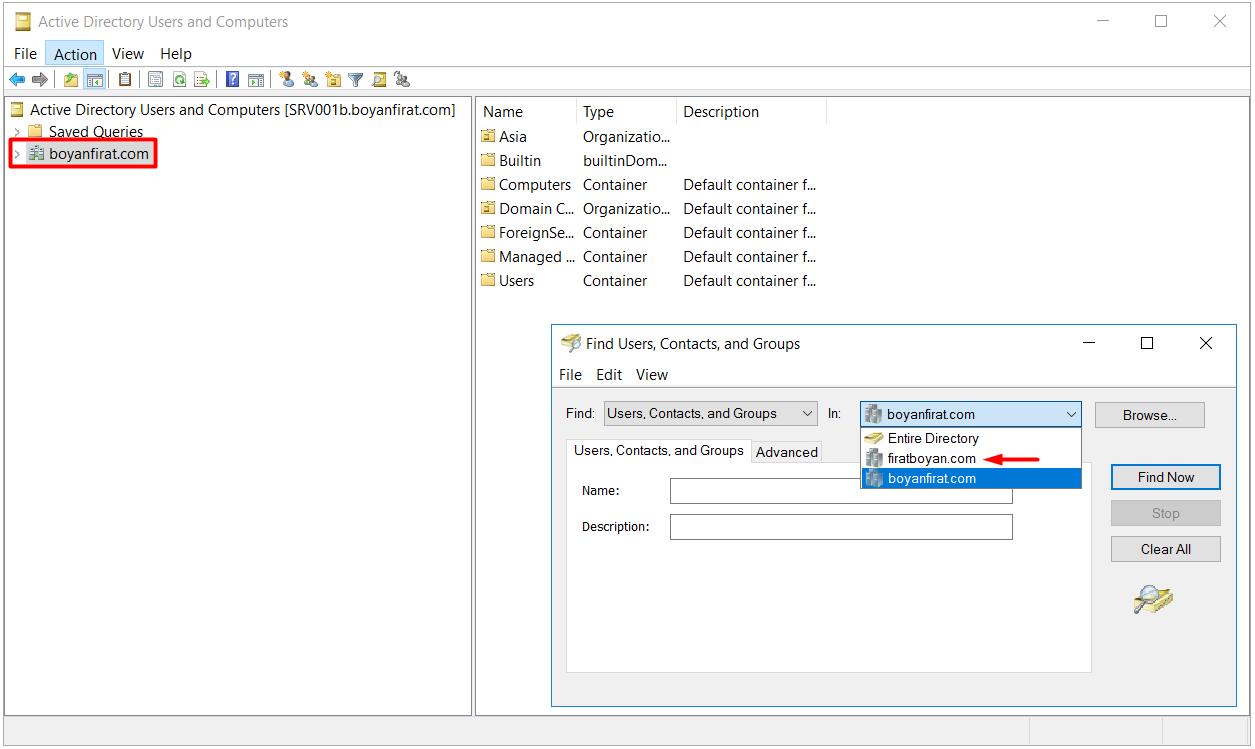

Active Directory Turust Kurulum işleminin başarılı bir şekilde tamamlanmasının ardından sıra, test aşamasına geldi. Bu test aşamalarında öncelikle her iki Forest ortamında da Active Directory Users and Computers üzerindeki Domain'lerin durumunu inceleyeceğim.

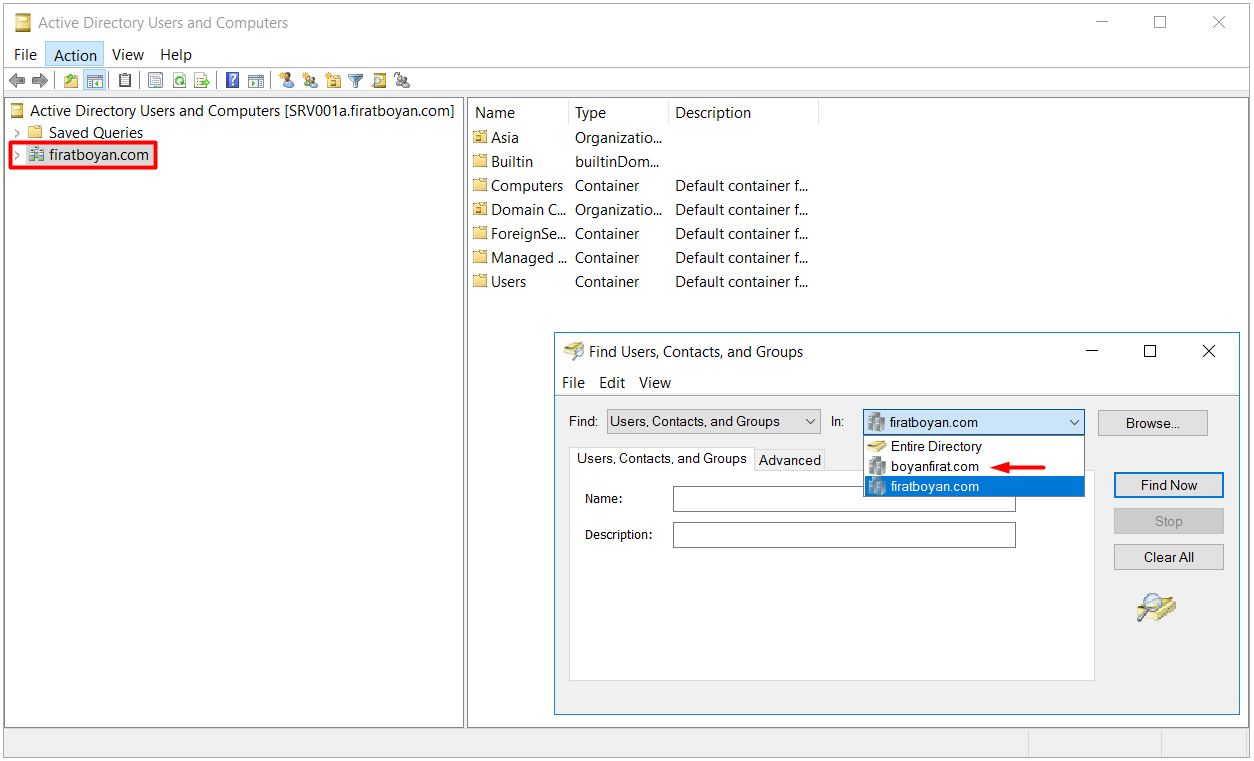

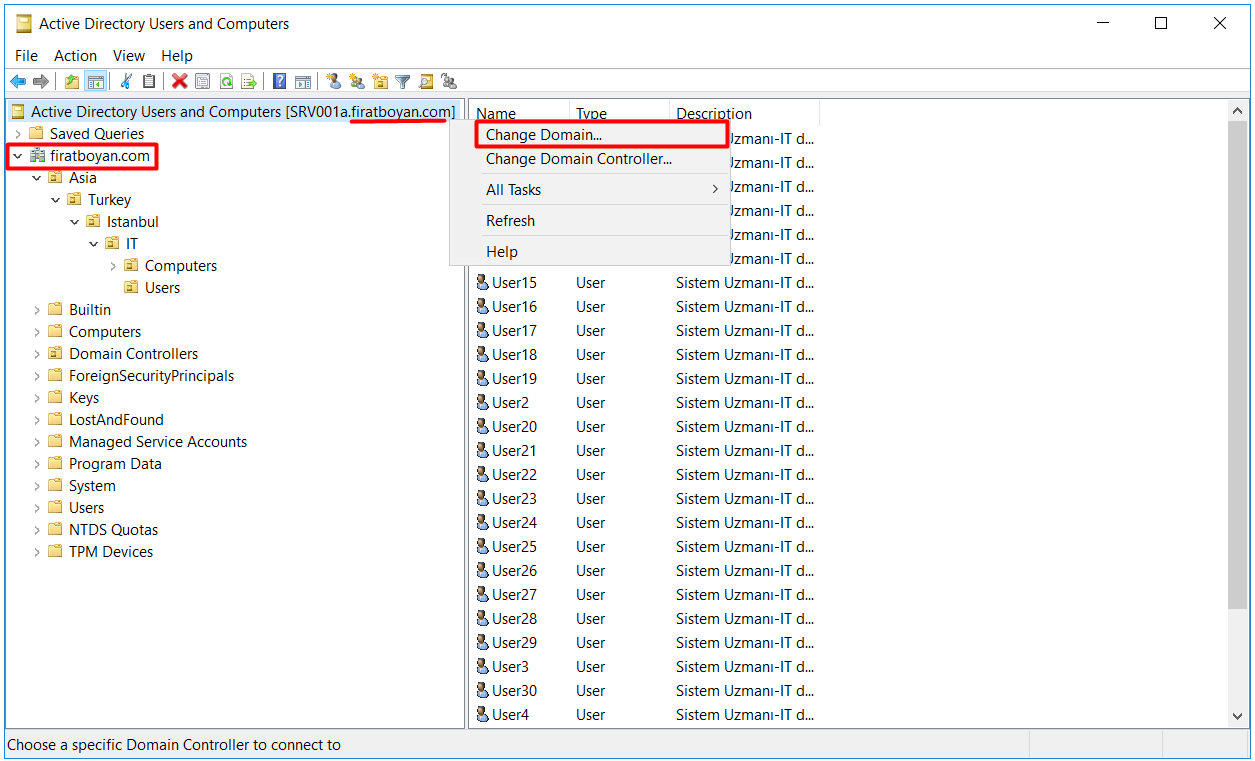

17- firatboyan.com üzerindeki Active Directory Users and Computers üzerinde bir arama penceresi açtığımda, arama yapmak için firatboyan.com Domain'ine ek olarak Trust ilişkisi kurduğum boyanfirat.com Domain'inin de listede olduğunu görebiliyorum.

18- Bu sefer de aynı arama penceresini boyanfirat.com Domain'i üzerideki Active Directory Users and Computers üzerinde açtığımda, boyanfirat.com Domain'inine ek olarak firatboyan.com Domain'inin de listede olduğunu görebiliyorum.

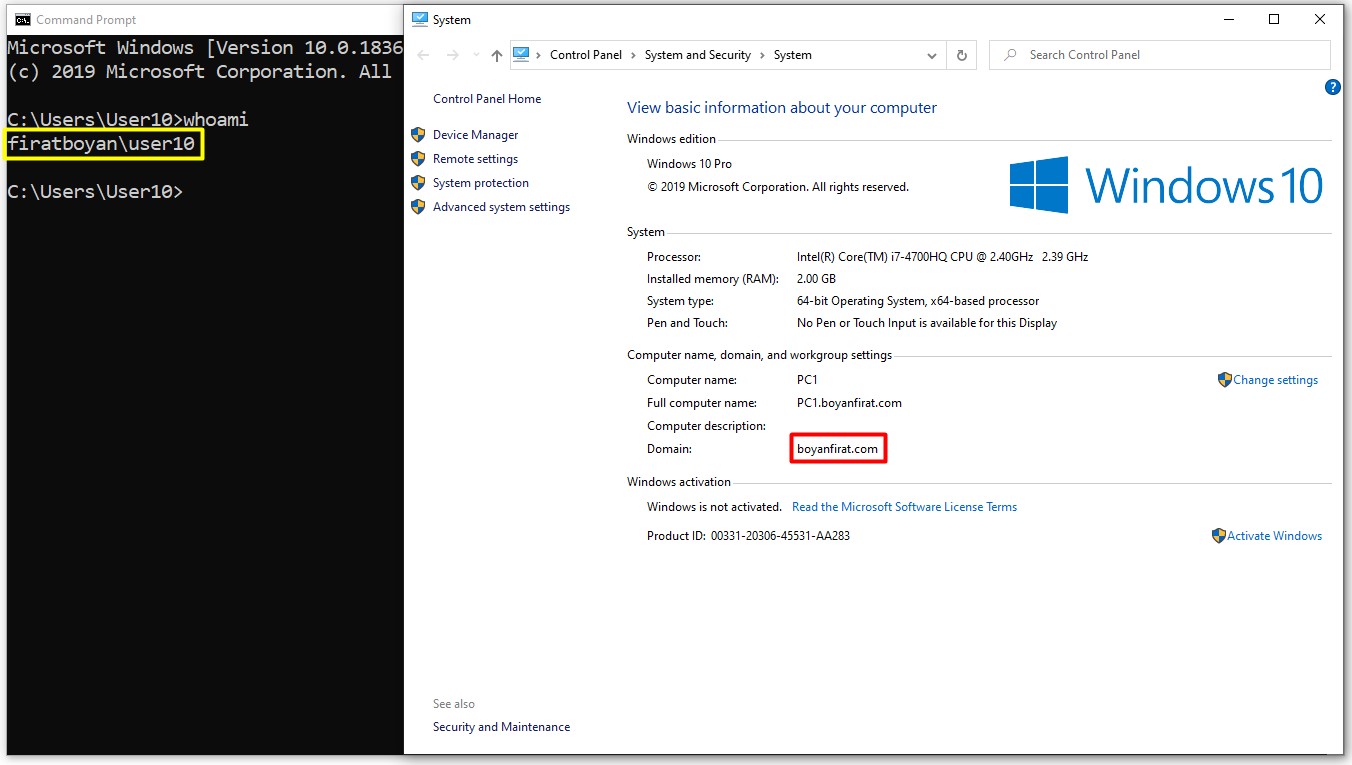

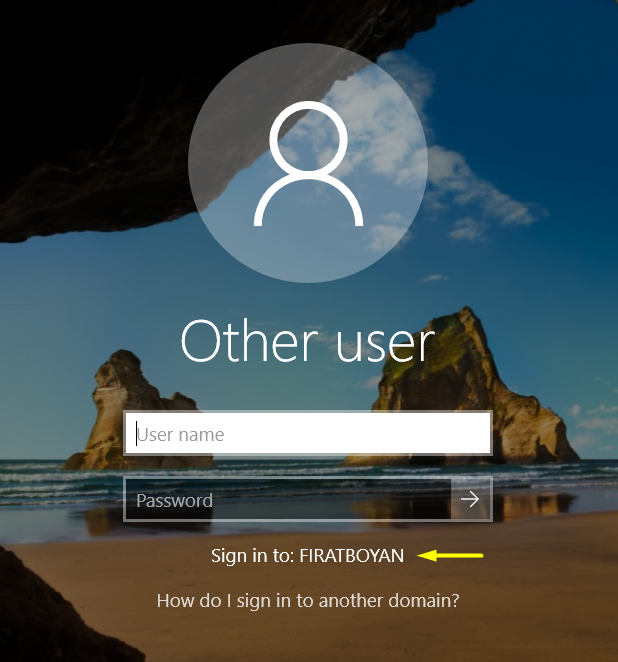

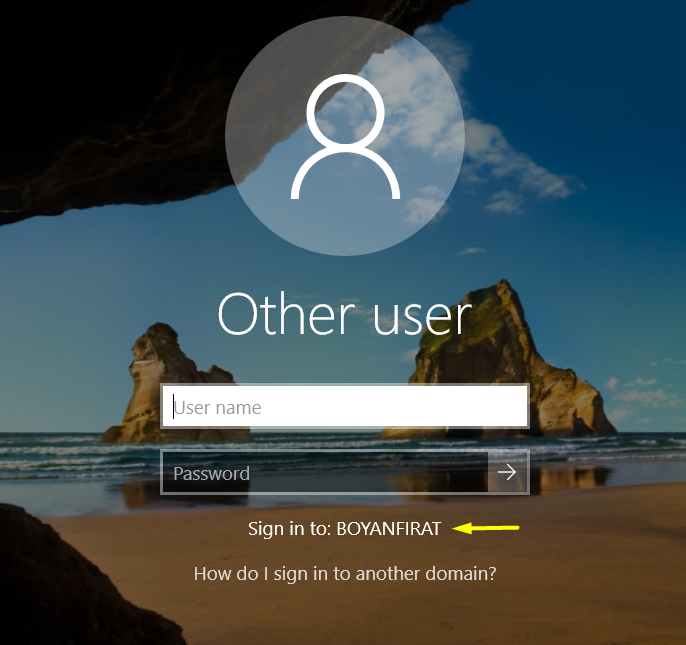

19- boyanfirat.com Domain'ine ait BOYANFIRAT\User10 kullanıcısı, firatboyan.com Domain'ine ait bir bilgisayarda oturum açıyor.

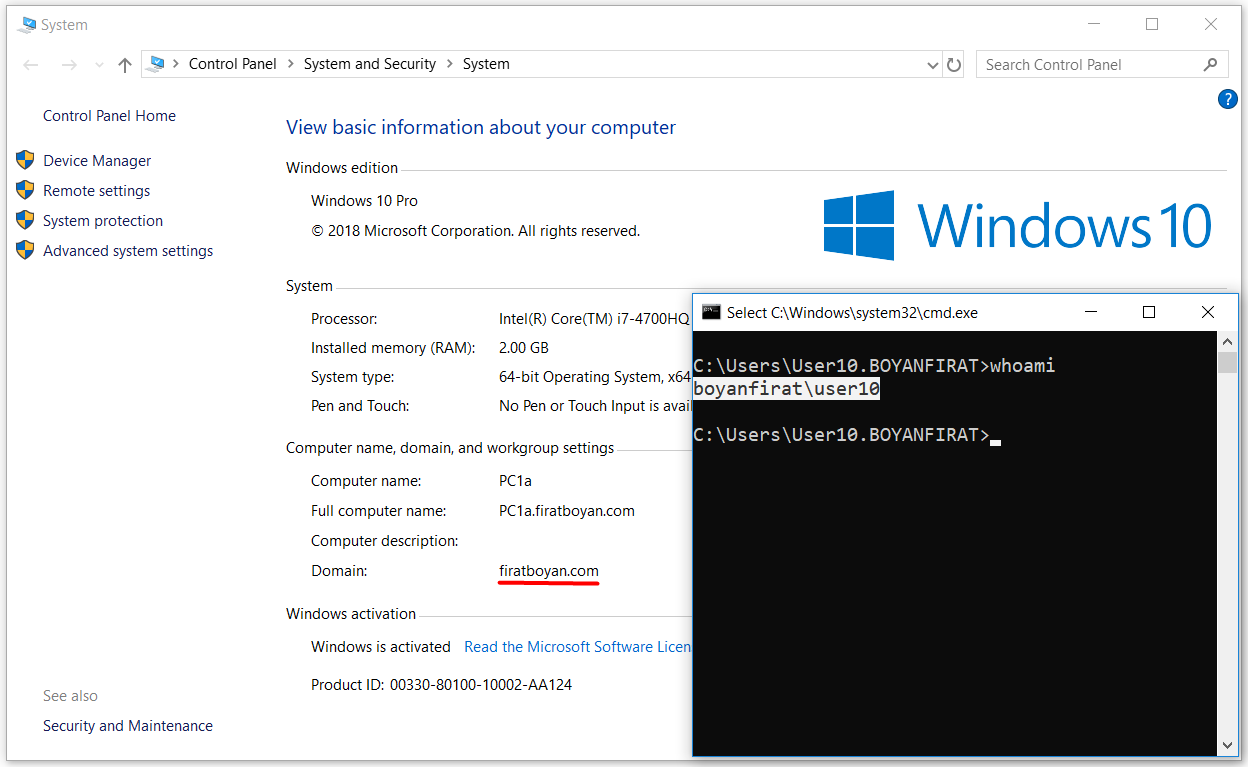

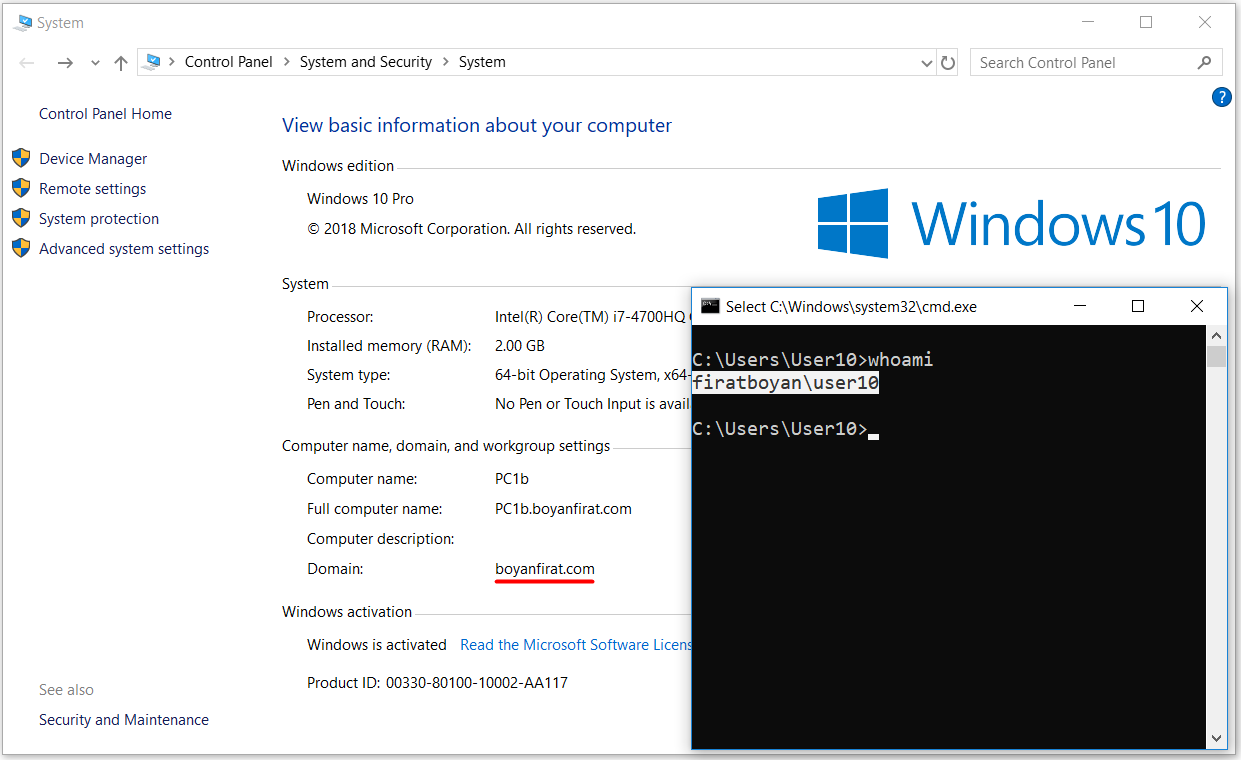

20- Görüldüğü gibi BOYANFIRAT\User10 kullanıcısının, firatboyan.com Domain'e ait bir bilgisayarda başarılı bir şekilde oturum açabiliyorum.

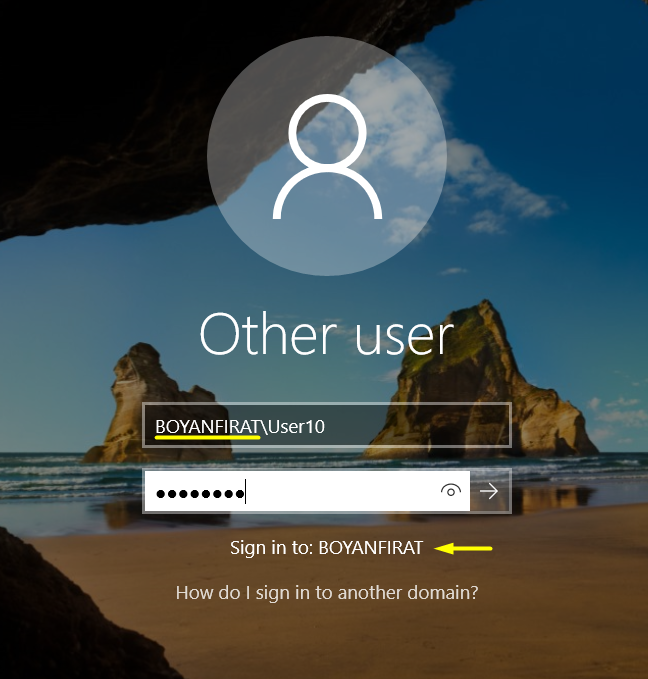

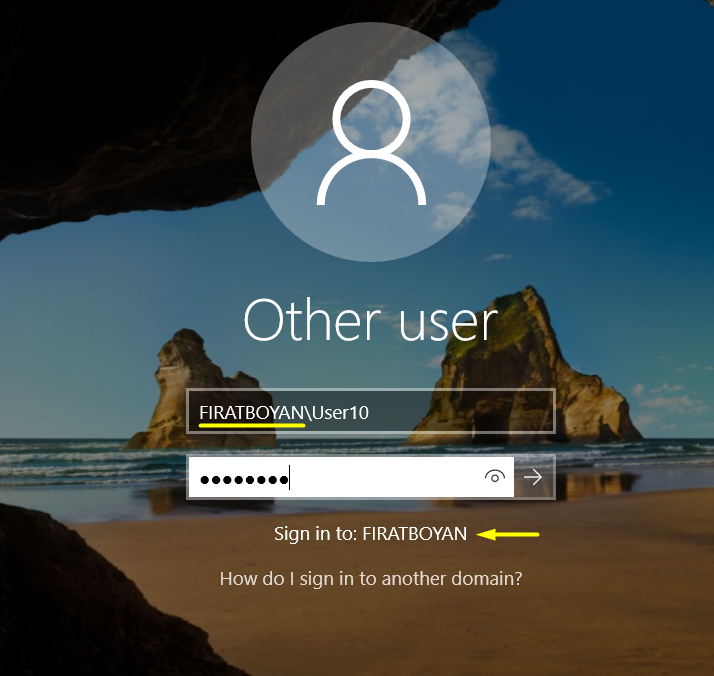

21- Bu sefer de tam tersi şekilde firatboyan.com Domain'ine ait FIRATBOYAN\User10 kullanıcısı, boyanfirat.com Domain'ine ait bir bilgisayara Logon oluyor.

22- Görüldüğü gibi FIRATBOYAN\User10 kullanıcısının, boyanfirat.com Domain'ine ait bir bilgisayara başarılı bir şekilde Logon olduğunu görebiliyoruz.

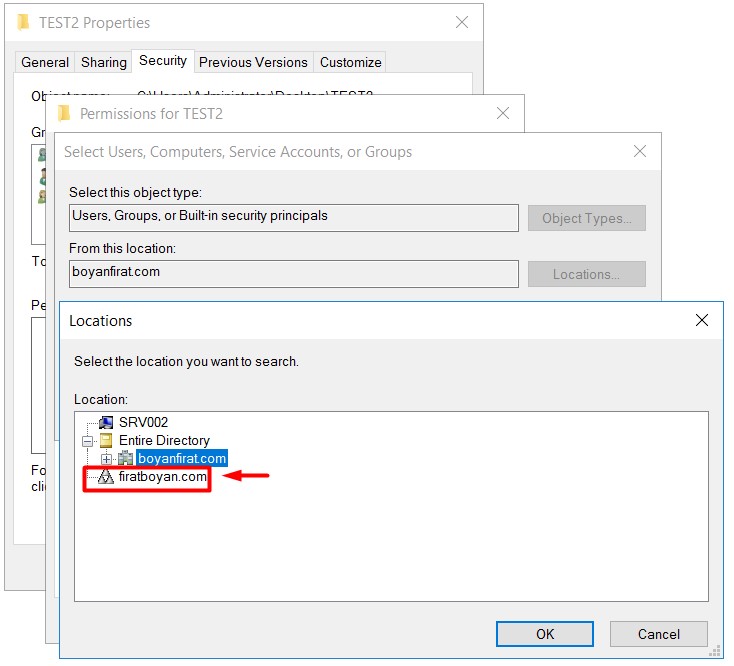

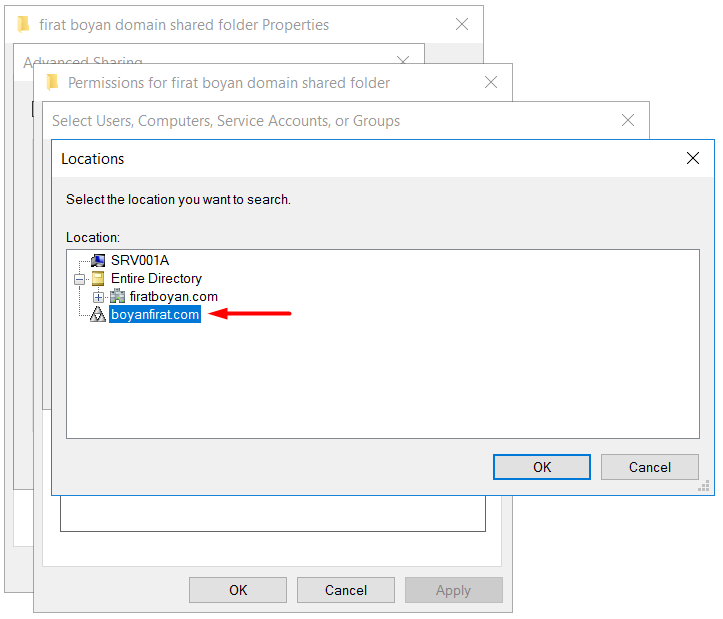

23- Kaynakların paylaşımı ve NTFS izin atamalarında da artık her iki Forest'ın da karşılıklı olarak birbirlerini tanıdıklarını görebiliyoruz.

23-1. firatboyan.com Forest'ında boyanfirat.com için NTFS izin atamaları yapılmaya müsait durumda.

23-2. boyanfirat.com Forest'ında firatboyan.com için NTFS izin atamaları yapılmaya müsait durumda.

Active Directory Domains and Users Yönetimi

Trust kurulumu ile birlikte, her iki Domain'deki Active Directory Users and Computers konsolu üzerinde karlışılıklı olarka birbirlerinin Active Directory yapısını yönetebilir duruma gelmekteyiz. Yani; firatboyan.com Domain'i üzerindeyken, kendi Domain'iminiz üzerinden boyanfirat.com Active Directory yapısını, ya da boyanfirat.com Domain'ininden, firatboyan.com Active Directory yapısını yönetebilir duruma geliriz.

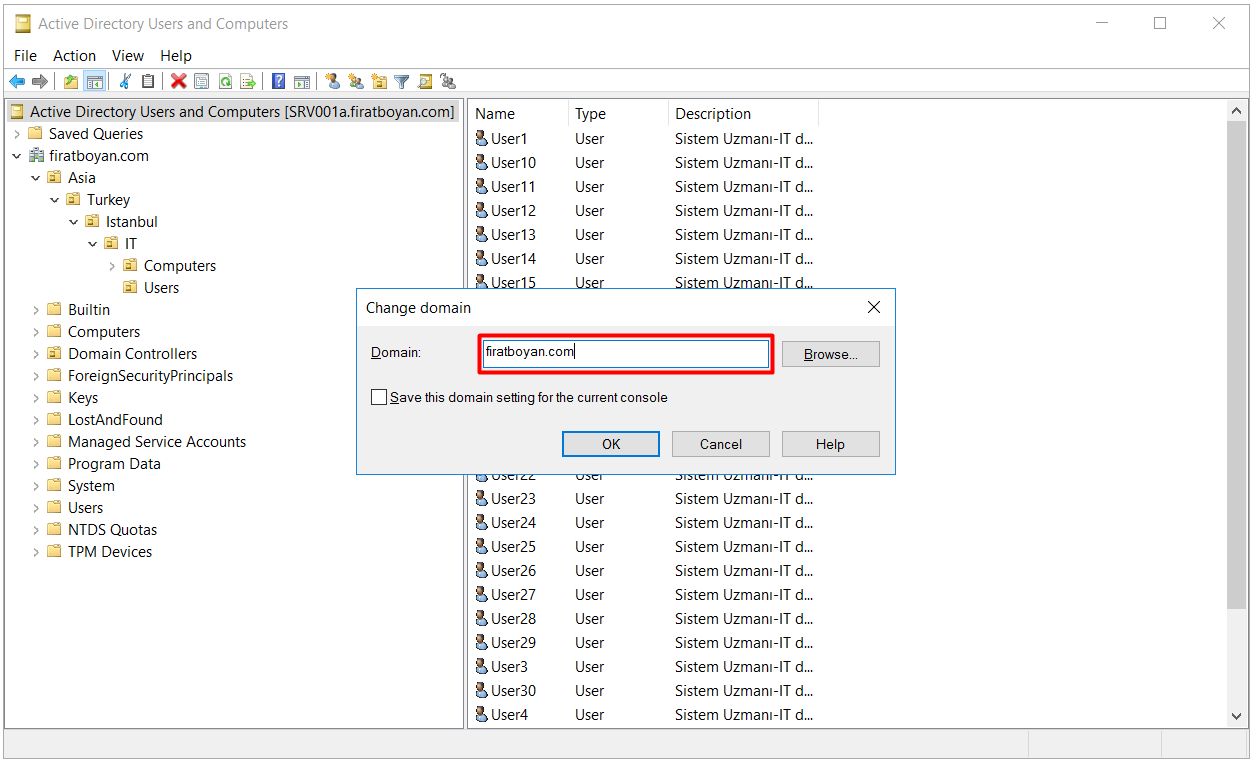

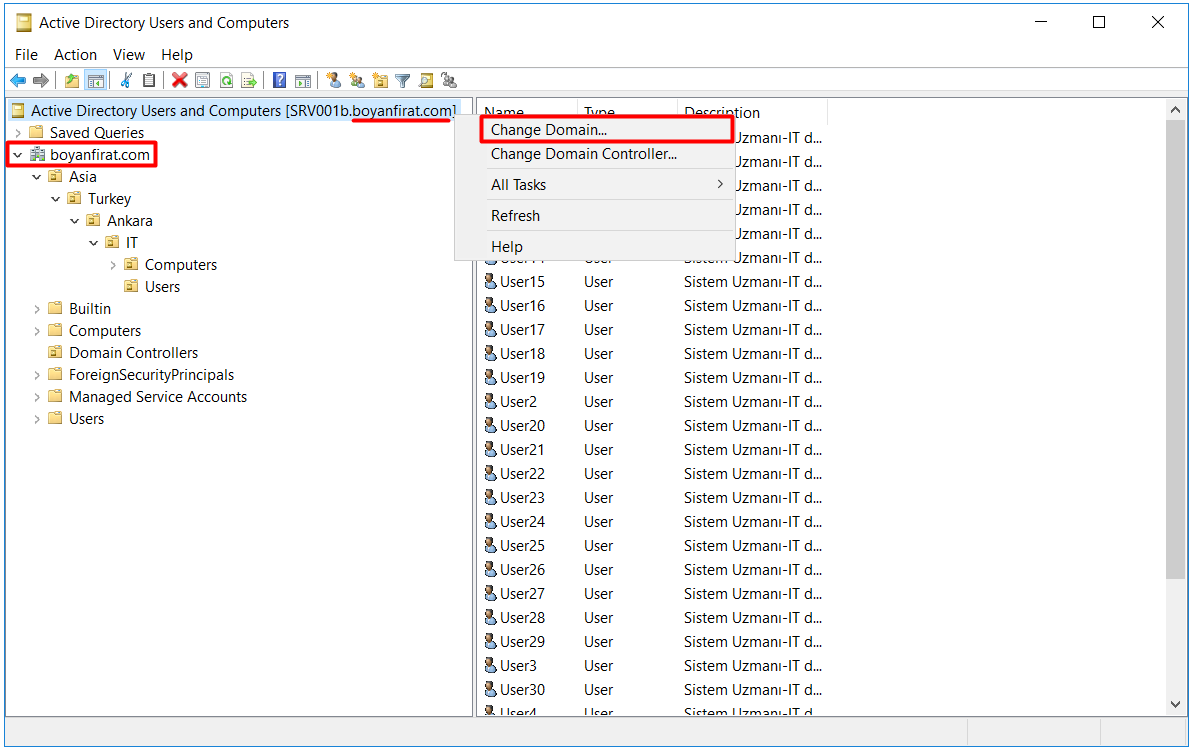

24- Active Directory Users and Computers konsolunda iken, konsol bağlantısı üzerinde sağ tıklayarak, Change Domain... seçeneğini seçiyorum.

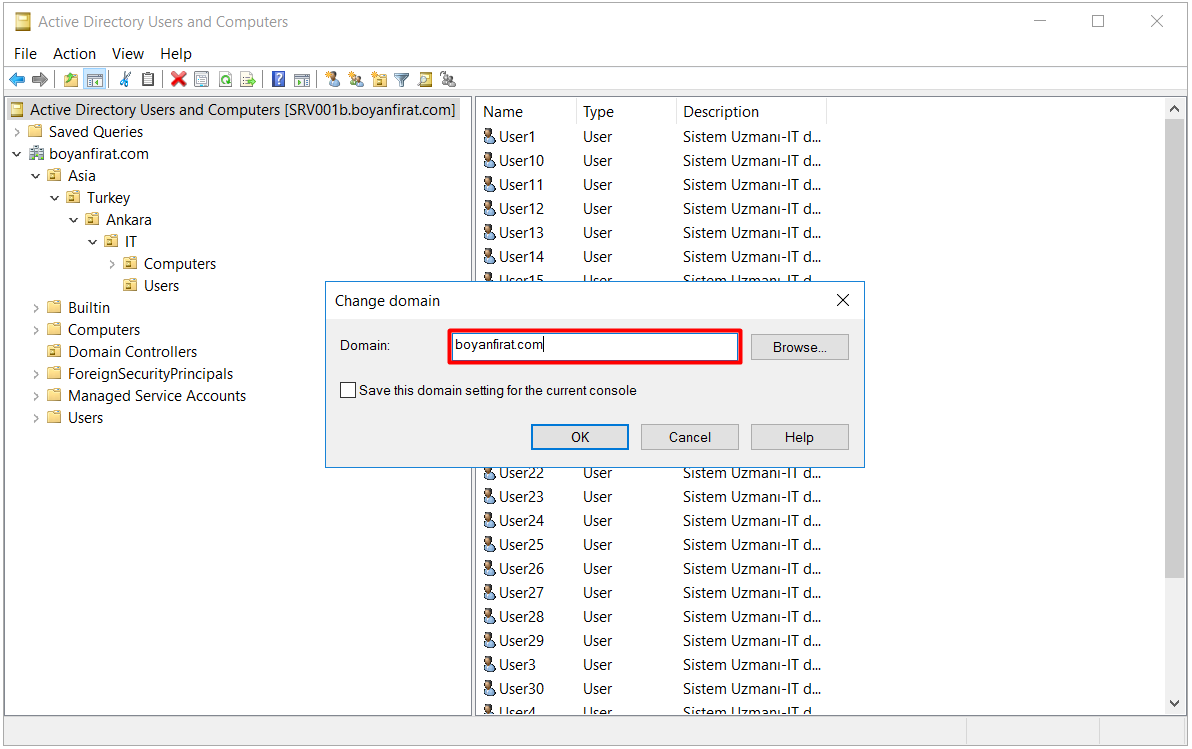

25- Açılan pencerede firatboyan.com Domain Name'i görüyoruz. Bunu; boyanfirat.com olarak değiştirip, OK butonuna basıyorum.

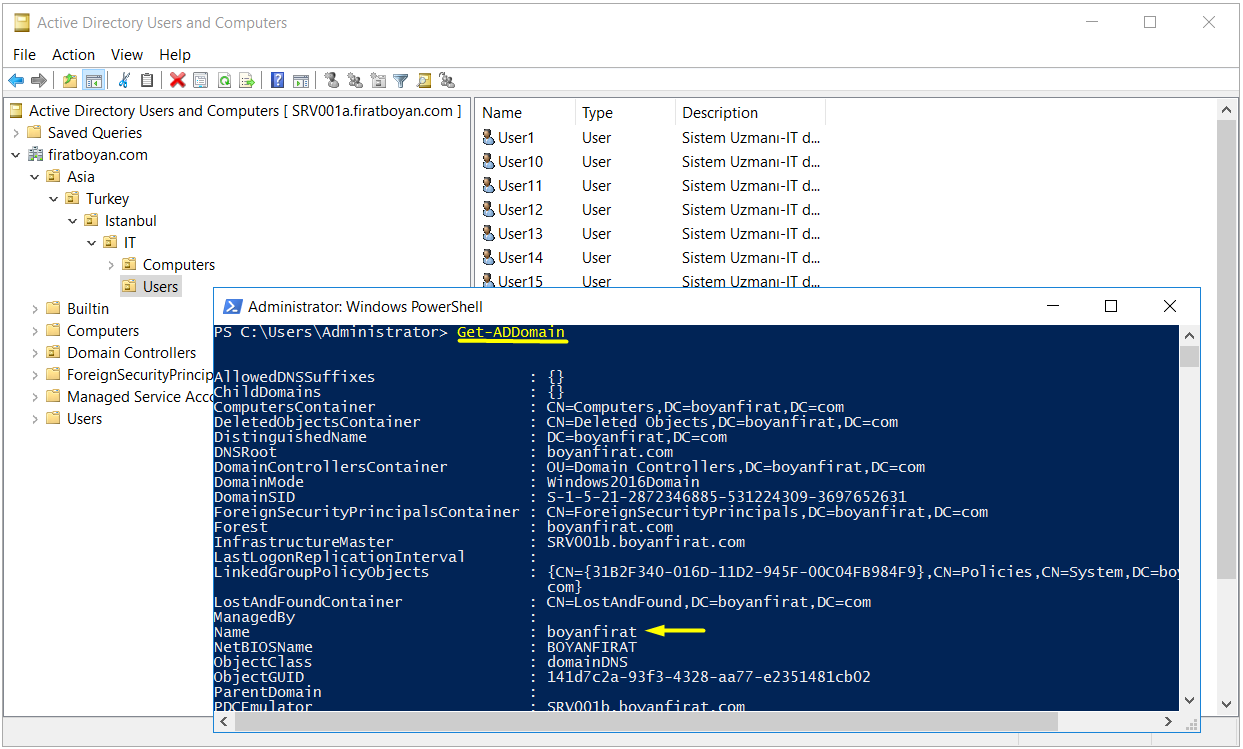

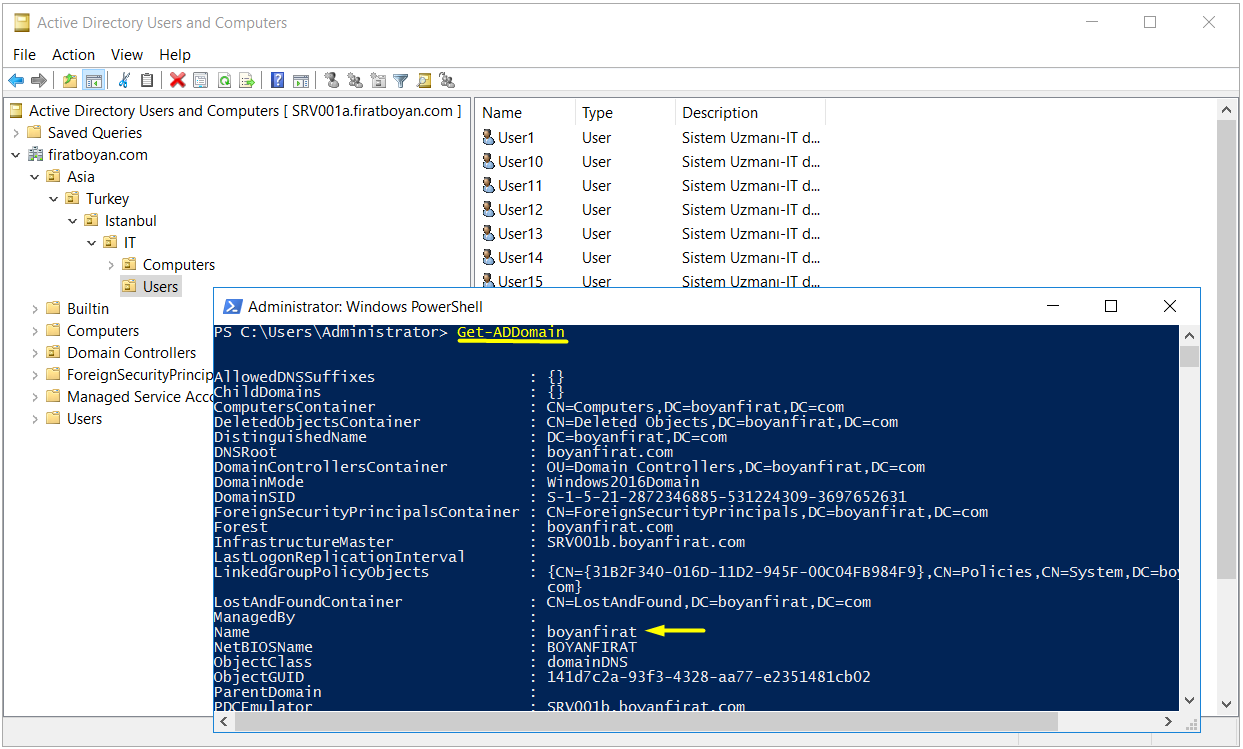

26- Görüldüğü gibi boyanfirat.com Active Directory yapısını, firatboyan.com Domain'i üzerinden yönetebilir durumdayım. PowerShell komutu üzerinden de Get-ADDomain komutunu çalıştırdığımda, firatboyan.com Forest yapısı içinde olduğumu da rahatlıkla görebilmekteyim.

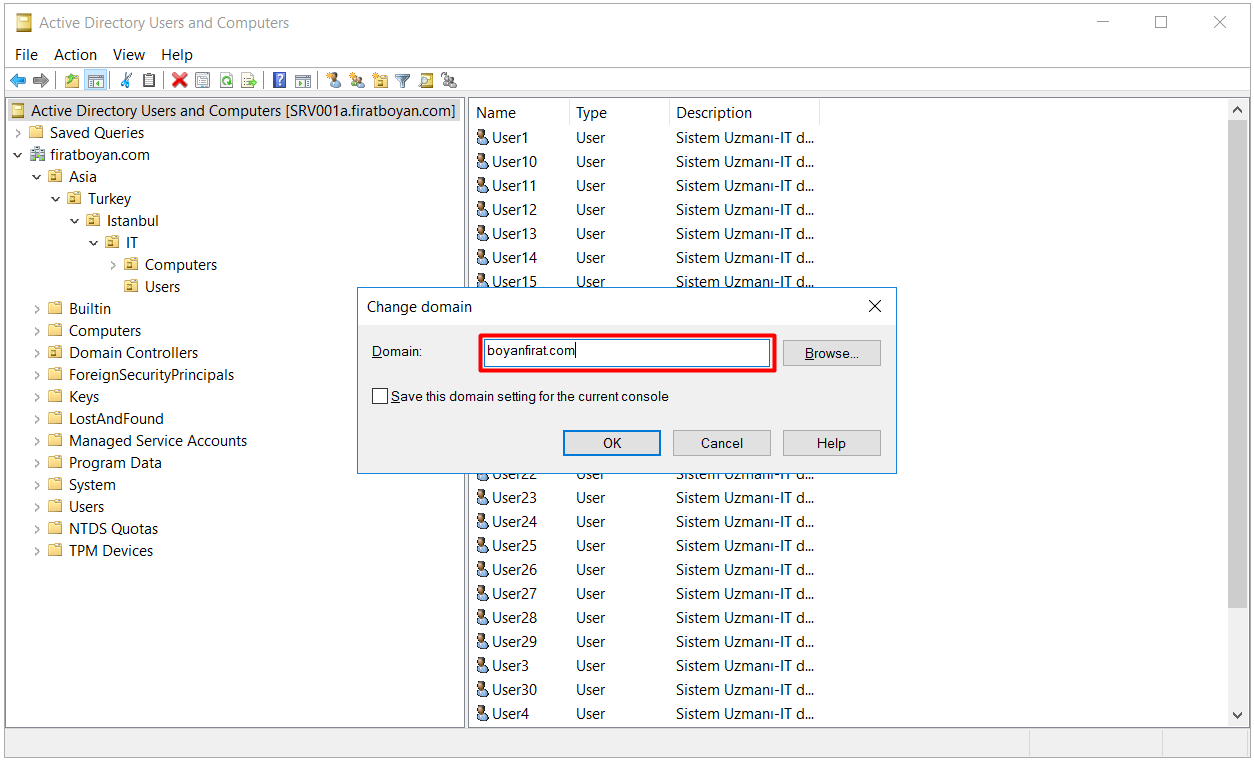

27- Active Directory Users and Computers konsolunda iken, konsol bağlantısı üzerinde sağ tıklayarak, Change Domain... seçeneğini seçiyorum.

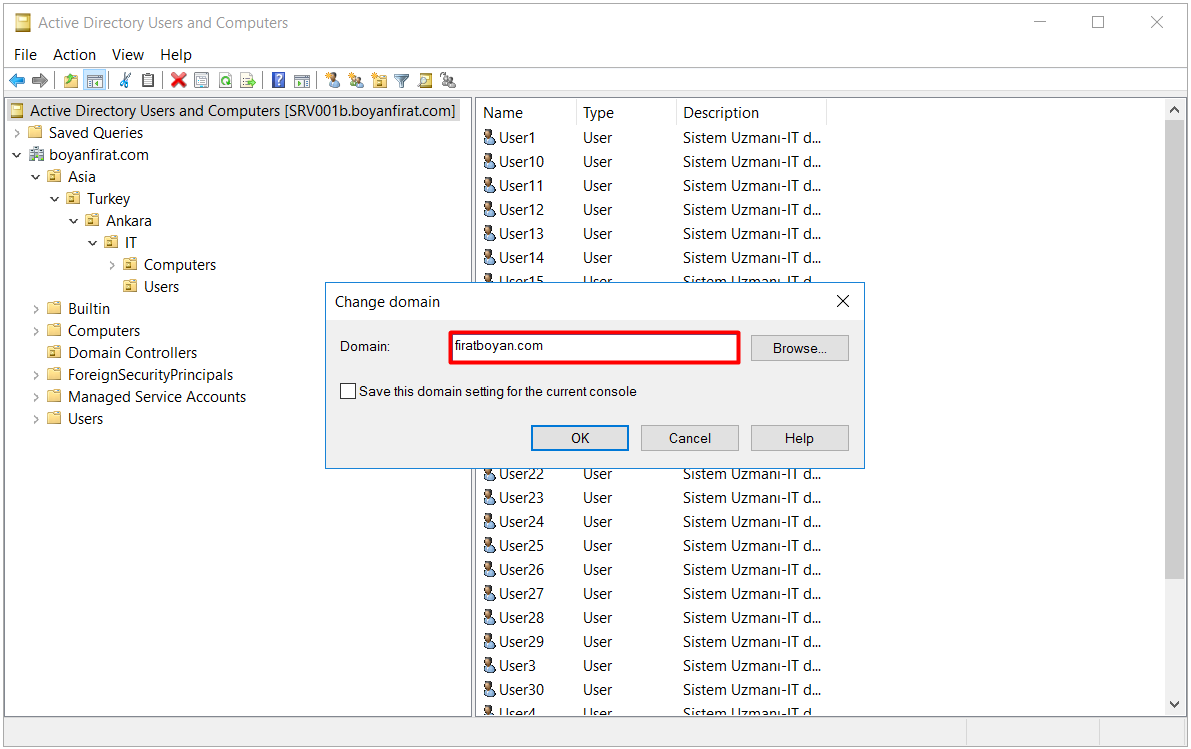

28- Açılan pencerede boyanfirat.com Domain Name'i görüyoruz. Bunu; firatboyan.com olarak değiştirip, OK butonuna basıyorum.

29- Görüldüğü gibi firatboyan.com Active Directory yapısını, boyanfirat.com Domain'i üzerinden yönetebilir durumdayım. PowerShell komutu üzerinden de Get-ADDomain komutunu çalıştırdığımda, boyanfirat.com Forest yapısı içinde olduğumu da rahatlıkla görebilmekteyim.

Faydalı olması dileğiyle...

Her türlü görüş ve önerilerinizi aşağıdaki yorum panelinden bırakabilir, kafanıza takılanları veya merak ettiklerinizi sorabilirsiniz.