Organizasyonunuzda yeni bir Exchange Server kurdunuz ve mevcut bir sunucuda kullandığınız SSL/TLS sertifikasını bu yeni sunucuya tanımlamanız gerekiyor. Bu işlem kulağa basit gelebilir, ancak her adımın doğru şekilde yapılması, hem sunucular arası iletişimin sorunsuz bir şekilde devam etmesi hem de güvenliğin sağlanması için kritik öneme sahiptir. SSL/TLS sertifikalarının transferi sırasında yapılan en küçük hata bile, hizmet kesintilerine ya da iletişim sorunlarına yol açabilir. O yüzden bu süreci adım adım, dikkatli bir şekilde yönetmek gerekiyor.

İlk olarak, mevcut sunucunuzdaki SSL/TLS sertifikasını Export ederek işe başlayacağız. Sertifikayı başka bir sunucuya taşımak için PFX formatını kullanmamız gerekiyor. PFX formatı, sertifikayı ve ona bağlı Private Key bilgisini tek bir dosyada, şifrelenmiş bir şekilde tutar. Bu, sertifikanın transfer sırasında güvenliğini sağlarken, yetkisiz erişimlerin de önüne geçer. Ancak buradaki kritik bir nokta, Export işlemi sırasında kullanılan parola bilgisidir. Bu parola bilgisini unutursanız, yeni sunucuda sertifikayı Import etmeniz imkansız hale gelir. O yüzden parolayı dikkatlice seçin ve güvenli bir yerde saklayın.

Export işlemini tamamladıktan sonra, yeni sunucudaki Import işlemiyle devam ediyoruz. Sertifikayı hedef sunucuya tanıttığınızda, onun hangi hizmetlerde kullanılacağını belirlemek gerekiyor. Örneğin SMTP, IMAP, POP ve IIS gibi hizmetler için doğru sertifikayı seçmek çok önemli. Yanlış bir sertifikanın yanlış bir hizmete atanması, sunucular arası iletişimi bozabilir ve istemci bağlantılarının başarısız olmasına neden olabilir. Ayrıca, bu aşamada sertifikanın Thumbprint değerini kontrol etmek iyi bir fikirdir. Thumbprint, sertifikanın benzersiz kimliğidir ve yanlış sertifika kullanmadığınızdan emin olmanın en güvenilir yoludur.

Import işleminden sonra, sertifikanın doğru bir şekilde tanımlandığından ve hizmetlerde aktif olarak kullanıldığından emin olmanız gerekiyor. Bu noktada, yeni sunucunun üzerindeki hizmetlerin SSL/TLS sertifikası ile uyumlu çalışıp çalışmadığını test etmek önemlidir. Örneğin, SMTP bağlantılarının sorunsuz çalışıp çalışmadığını doğrulamak için test araçları ya da PowerShell komutları kullanılabilir. Ancak burada sadece bağlantının sağlanıp sağlanmadığına odaklanmamalı, aynı zamanda şifreleme katmanının da doğru bir şekilde çalıştığını kontrol etmelisiniz.

Bir diğer dikkat edilmesi gereken konu, sertifikanın geçerlilik süresi ve Certificate Revocation List (CRL) kontrolü gibi ek güvenlik adımlarıdır. Sertifikanın süresi dolmak üzereyse ya da CRL kontrolü başarısız oluyorsa, bu yeni sunucuda beklenmedik güvenlik uyarılarına yol açabilir. Bu nedenle, sertifikayı Import etmeden önce geçerlilik süresini kontrol etmek ve sertifika otoritesinden güncel CRL bilgilerinin alındığından emin olmak gereklidir. Bu adımlar genellikle göz ardı edilir ama sorun yaşanmadan önce kontrol edilmesi işleri kolaylaştırır.

Son olarak, sertifikayı tanıttıktan sonra organizasyondaki diğer sunucularla iletişim kurmasını test etmek iyi bir fikirdir. Özellikle, e-posta akışının düzgün bir şekilde devam ettiğinden ve Client'ların yeni sunucuya bağlanırken herhangi bir güvenlik uyarısı almadığından emin olun. Ayrıca, sertifikanın doğru hizmetlere atanıp atanmadığını tekrar gözden geçirmek faydalı olacaktır. Bu gibi kontroller, olası sorunların önüne geçmenize ve süreç boyunca her şeyin sorunsuz bir şekilde ilerlemesine yardımcı olur.

Bu işlem sadece teknik bir görev değil, aynı zamanda organizasyonun güvenli iletişim altyapısını koruma ve sürdürme sorumluluğudur. Her adımı dikkatle ve özenle uyguladığınızda, mevcut bir sertifikayı yeni bir sunucuya tanımlama sürecinin aslında oldukça yönetilebilir bir iş olduğunu göreceksiniz. Ama unutmayın, işin püf noktası ayrıntılarda saklıdır ve bu ayrıntıları göz ardı etmek, ileride ciddi sorunlara neden olabilir.

1- Sunucu Bilgilerinin Alınması

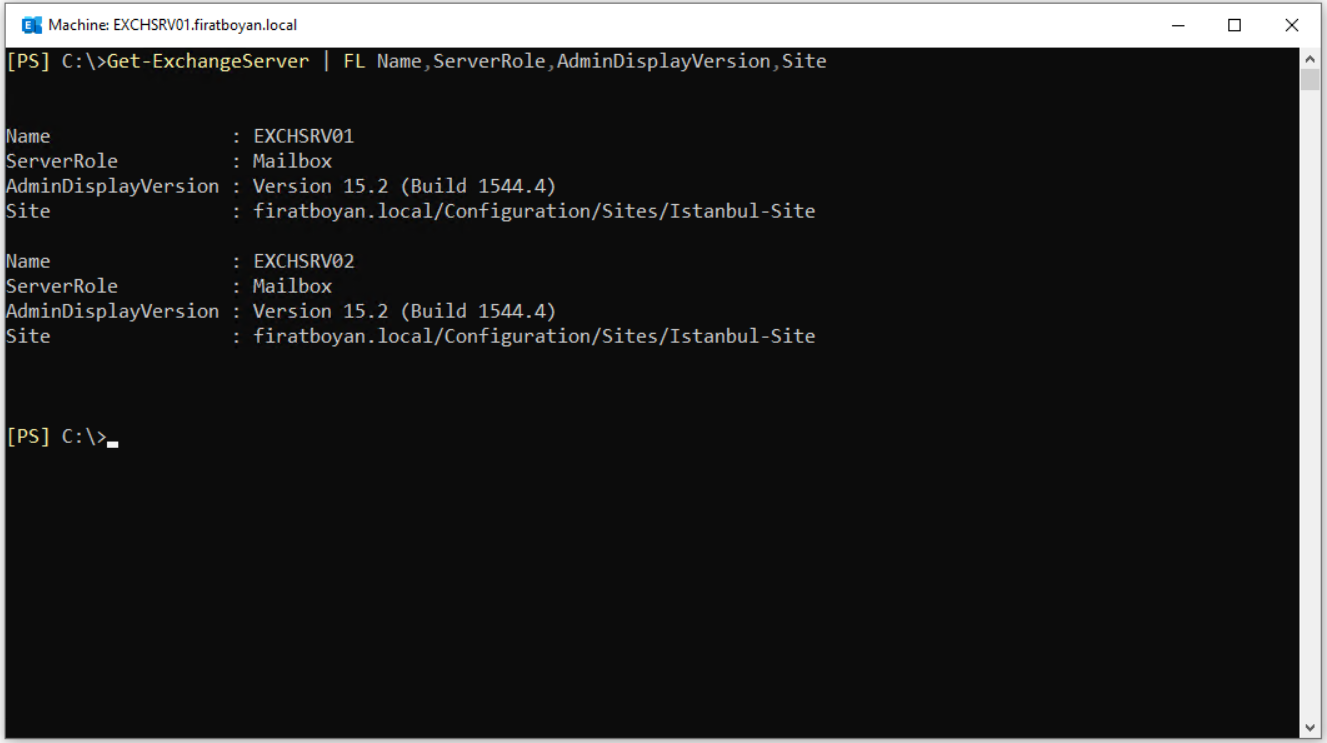

Aşağıda kullandığım komut, Exchange Server ortamındaki sunucuların özet bilgilerini hızlıca görüntülemek için kullanılır. Bu komut sayesinde sunucuların isimlerini, sahip oldukları rolleri, kullanılan versiyonu ve bağlı oldukları Site bilgilerini pratik bir şekilde öğrenebilirsiniz. Özellikle birden fazla sunucunun bulunduğu yapılarda, tüm ortamı anlamak için oldukça kullanışlıdır.

EXCHSRV02, organizasyona yeni eklenen ve şu anda SSL/TLS sertifikası henüz tanımlanmamış olan bir sunucumdur. Bu komut, EXCHSRV02’nin rollerini ve versiyon bilgilerini doğrulamak için kullanılabilir. Sunucunun diğer Exchange Server'la aynı Site içinde yer alıp almadığını veya organizasyondaki yapılandırmaya uygun bir şekilde tanımlanıp tanımlanmadığını kontrol etmek için ideal bir yöntemdir.

|

Get-ExchangeServer | FL Name,ServerRole,AdminDisplayVersion,Site |

Komutun basit yapısı, Exchange Server ortamındaki sunucuların genel durumu hakkında hızlıca fikir sahibi olmanızı sağlar ve yönetim süreçlerini kolaylaştırır.

2- SSL/TLS Sertifika Bilgisinin Sorgulanması

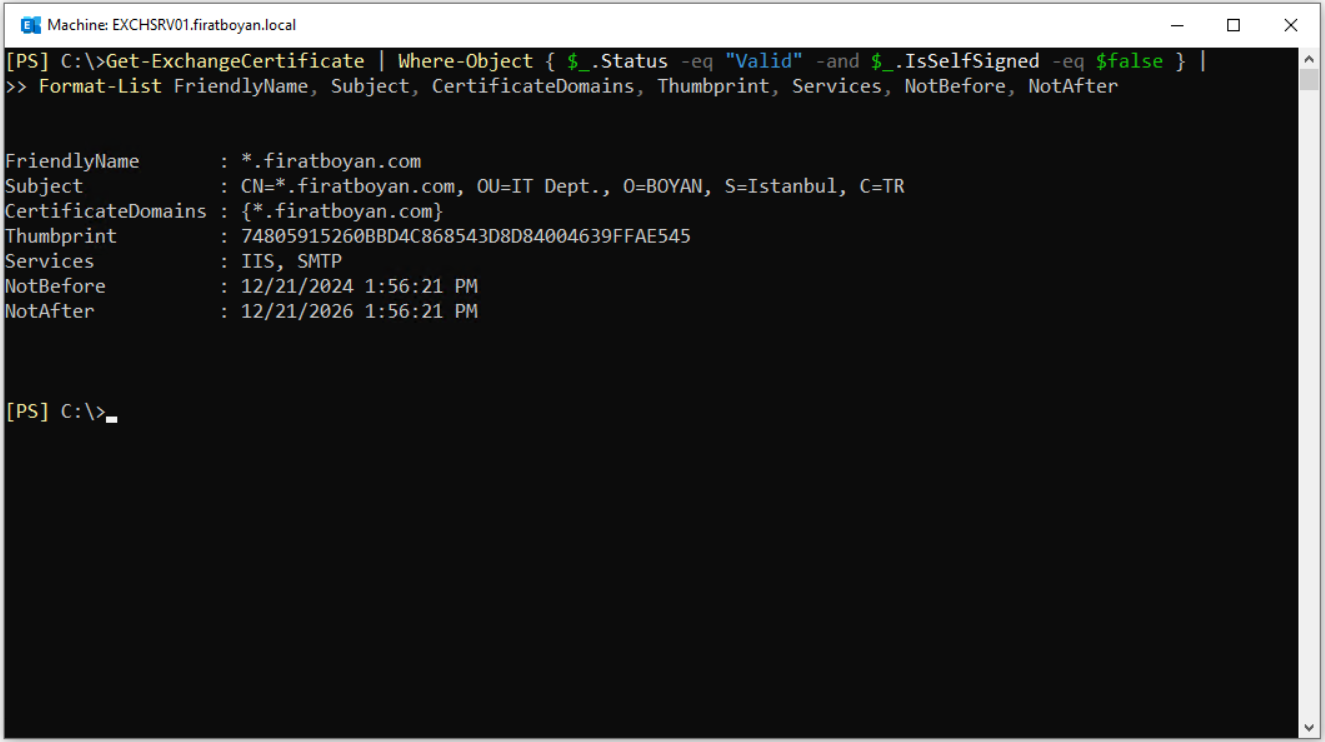

Aşağıdaki komut, ortamınızdaki SSL/TLS sertifikalarının detaylı ancak odaklanmış bir özetini çıkarmak için ideal bir araçtır. Bu komut, özellikle Valid (geçerli) olan ve Self-Signed olmayan sertifikaları filtrelemek için kullanılır. Böylece yalnızca aktif olarak kullanılan, External Certificate Authority (CA) üzerinden alınmış sertifikalar üzerinde çalışmanızı sağlar.

Bu komut çıktısı, FriendlyName gibi sertifikayı tanımlamak için kullanılan temel bilgileri içerir. Ayrıca Subject, sertifikanın kime ait olduğunu ve hangi organizasyon ya da alan adına bağlandığını net bir şekilde gösterir. CertificateDomains ise sertifikanın kapsadığı alan adlarını listeleyerek çoklu domain yapılandırmalarında büyük kolaylık sağlar. Thumbprint, sertifikanın benzersiz kimliği olarak kullanılır ve özellikle transfer ya da doğrulama işlemlerinde kritik öneme sahiptir. Services kısmı, sertifikanın hangi Exchange hizmetlerine atanmış olduğunu netleştirir. IIS ya da SMTP gibi hizmetlerde doğru yapılandırıldığını doğrulamak, olası iletişim sorunlarının önüne geçer. Son olarak, NotBefore ve NotAfter bilgileri, sertifikanın geçerlilik süresini belirterek kullanım ömrünü anlamanıza yardımcı olur.

Bu komutun kullanımı, özellikle yeni bir sunucu eklerken ya da mevcut sertifikaların durumunu kontrol ederken ciddi anlamda zaman kazandırır. Örneğin, EXCHSRV02 gibi organizasyona yeni eklenen ve henüz SSL/TLS sertifikası tanımlanmamış bir sunucuda, bu komut mevcut sertifikaları incelemek ve doğru sertifikayı seçmek için temel bir adımdır. Bu şekilde, sertifikaların doğru hizmetlere atanması ve geçerlilik sürelerinin uygun şekilde yönetilmesi sağlanır. Basit bir komutla alınan bu bilgiler, hem operasyonel kolaylık sunar hem de sertifika yönetiminde hata riskini en aza indirir.

|

Get-ExchangeCertificate | Where-Object { $_.Status -eq "Valid" -and $_.IsSelfSigned -eq $false } | Format-List FriendlyName, Subject, CertificateDomains, Thumbprint, Services, NotBefore, NotAfter |

Bu komutu, sertifikanın yüklü olduğu sunucu üzerinde çalıştırıyorum. Bu sebeple de -Server EXCHSRV01 parametresi kullanmadım. Komut çıktısındaki 74805915260BBD4C868543D8D84004639FFAE545 Thumbprint bilgisini kopyalayıp, bir yere not ediyorum.

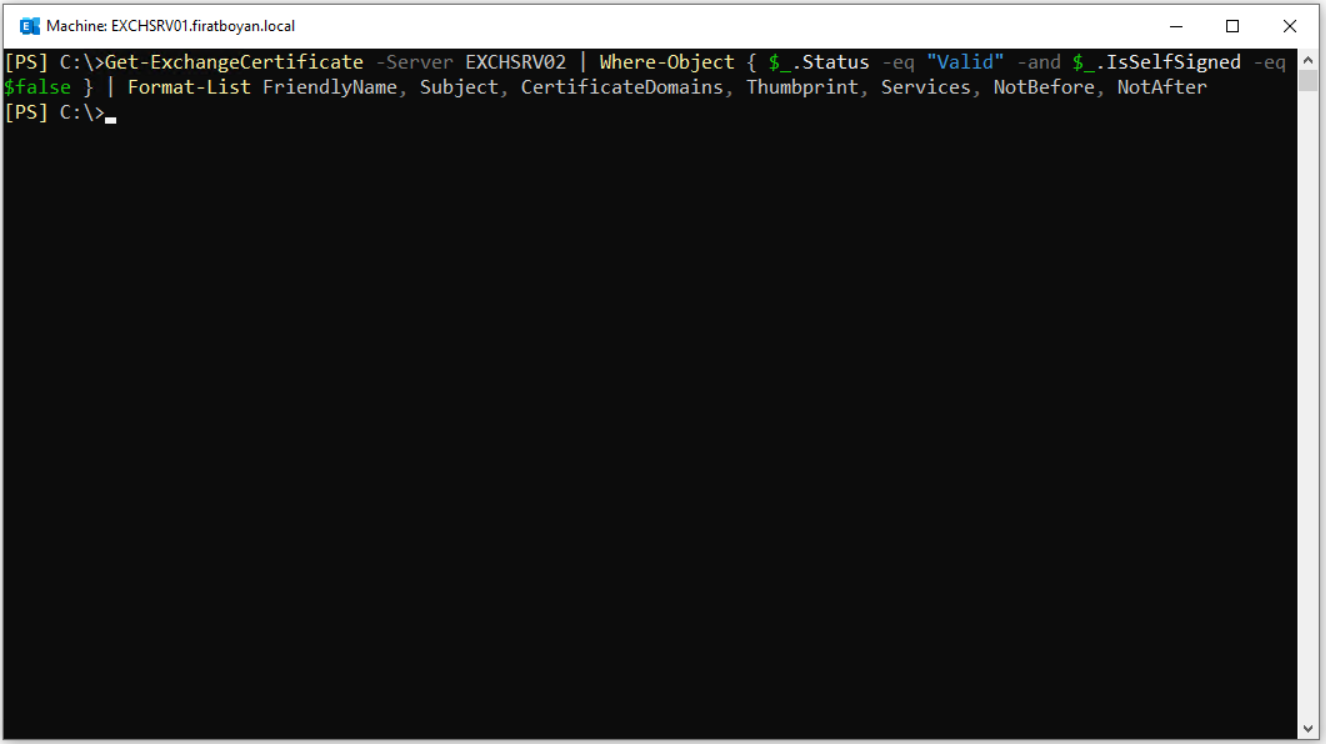

Bu komutu, sertifikanın yüklü olmadığı sunucu üzerinde çalıştırıyorum. Bu sebeple de -Server EXCHSRV02 parametresi kullandım.

3- SSL/TLS sertifikasının Export Edilmesi

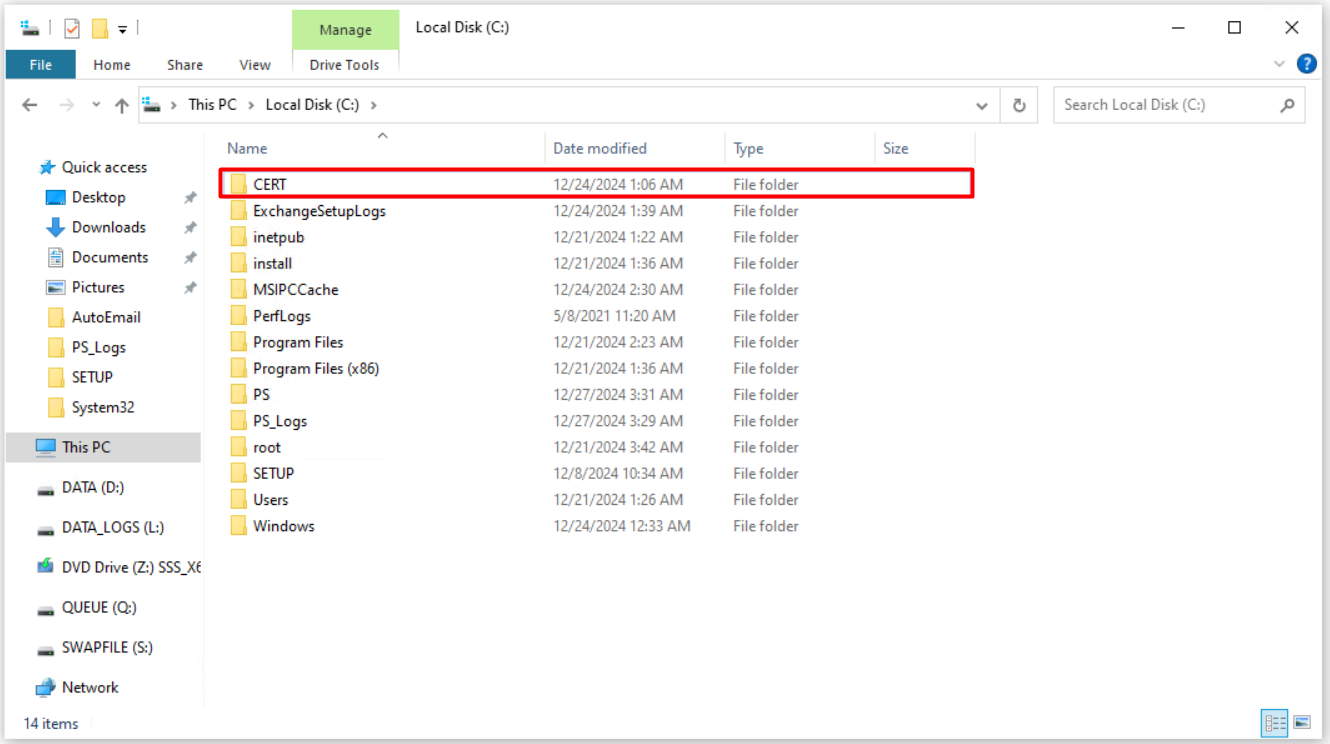

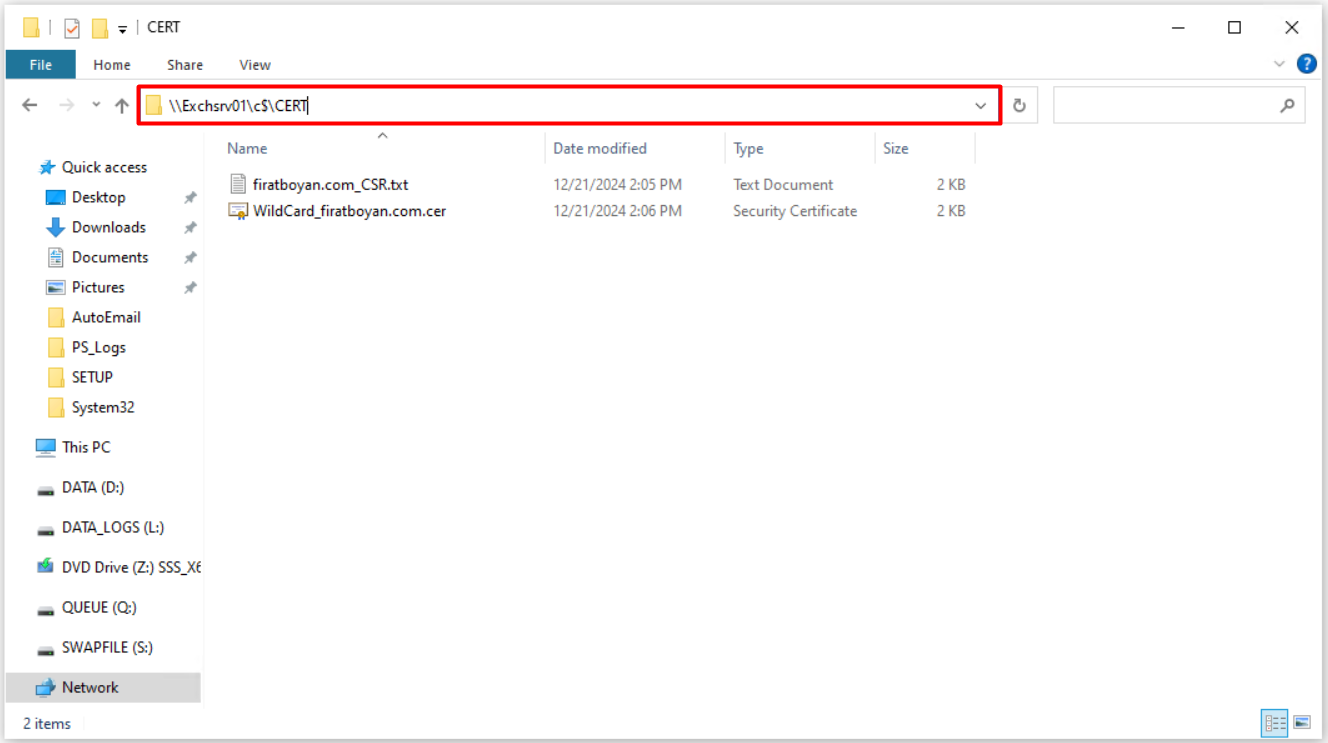

Sertifika Export işlemine geçmeden önce, dosyanın dışarı aktarılacağı klasörün nerede konumlandığı ciddi anlamda önem kazanıyor. Bu yüzden C:\ dizini altına CERT adında bir klasör oluşturuyorum. Çünkü bu dizin sistemde zaten varsayılan olarak paylaşımda ve Network üzerinden doğrudan \\EXCHSRV01\C$\CERT şeklinde Universal Naming Convention (UNC) Path ile erişilebiliyor. Böylece Export ettiğim sertifikayı başka bir sunucuya kopyalamam gerektiğinde, ekstra bir paylaşım tanımı ya da yetkilendirme süreciyle uğraşmadan doğrudan işlem yapabiliyorum.

PowerShell tarafında da bu yapı büyük avantaj sağlıyor. Export-PfxCertificate gibi komutlarla çalışırken doğrudan \\EXCHSRV01\C$\CERT\certfile.pfx şeklinde Path belirtmek mümkün. Düz, kısa ve boşluksuz bir Universal Naming Convention (UNC) Path kullanmak, komutların hatasız çalışmasını kolaylaştırıyor. Karmaşık klasör yapılarında Path içinde boşluk, özel karakter ya da gereksiz uzunluk olması, özellikle otomasyon senaryolarında komutların kırılmasına neden olabiliyor. Burada her şey sade, erişilebilir ve stabil.

Bu klasör aslında Export işlemi tamamlandıktan sonra dosyanın dış sistemlere aktarılmadan önce tutulduğu güvenli bir staging noktası gibi düşünülebilir. Network içinden erişimi net, PowerShell ile uyumu yüksek, dışa açılmadan önceki son durak. Her yönüyle işleri sorunsuz hale getiriyor.

İlgili klasöre \\EXCHSRV01\C$\CERT Universal Naming Convention (UNC) Path üzerinden erişim sağlıyorum.

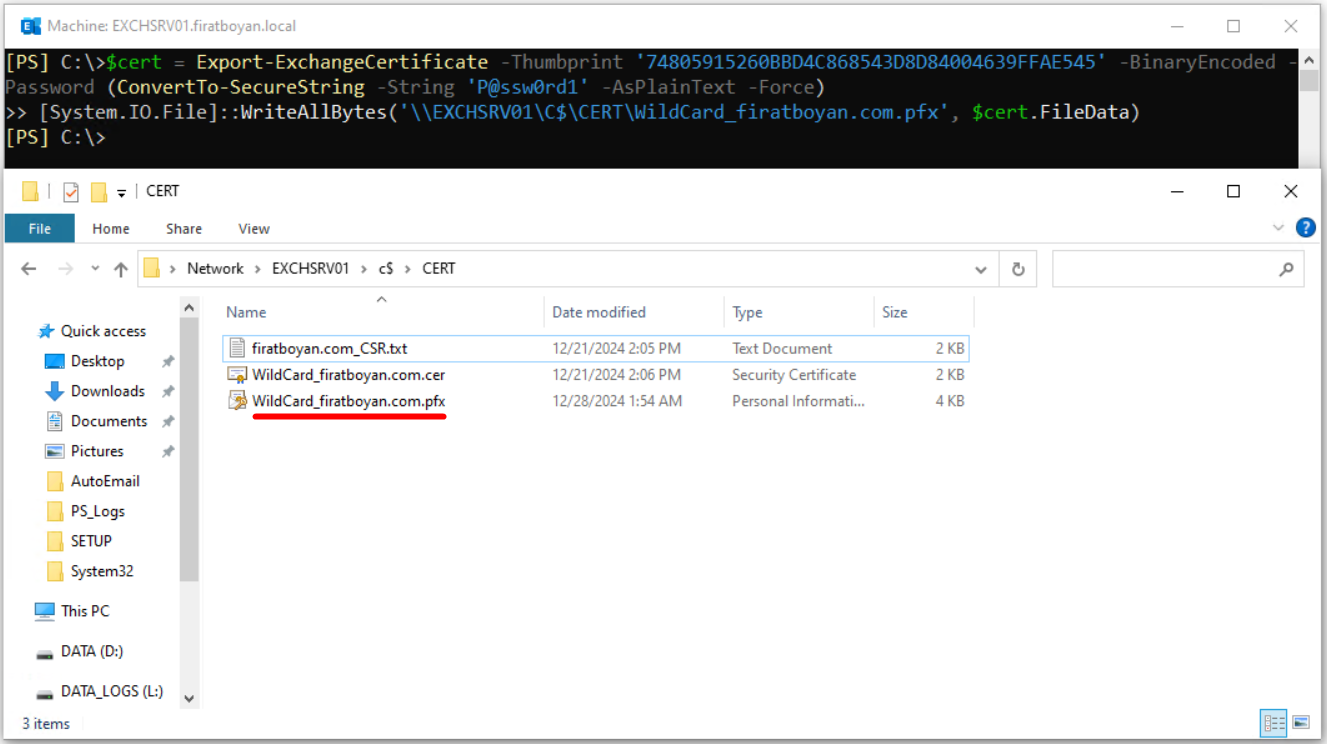

Export-ExchangeCertificate komutu, Exchange Server ortamında kullanılan SSL/TLS sertifikalarının PFX formatında dışa aktarılmasını sağlar. Bu işlem, özellikle sertifikanın başka bir sunucuda kullanılabilmesi ya da yedeklenmesi gerektiğinde önem kazanır. Komut, sertifikanın Private Key bilgisini de içerecek şekilde dışa aktarım yapar ve bunu bir şifreyle koruma altına alır. Bu sayede sertifikanın güvenli bir şekilde taşınması sağlanır.

Dışa aktarım sırasında, sertifika Thumbprint değeri kullanılarak hedef sertifika belirlenir ve işlem için gerekli olan şifre ConvertTo-SecureString komutuyla tanımlanır. Sonrasında PFX dosyası belirtilen hedef dizine kaydedilir. Bu dosya, sertifikayı başka bir sunucuda Import edebilmek için kullanılabilir.

Export edilen PFX dosyasının güvenli bir ortamda saklanması, hem sertifika hem de Private Key güvenliği açısından kritik bir adımdır. Ayrıca, yeni sunucuda kullanılmadan önce dosyanın sağlamlığının kontrol edilmesi önerilir. Bu işlem, SSL/TLS sertifikalarının yönetiminde güvenli ve doğru bir yöntem sunar.

|

$cert = Export-ExchangeCertificate -Thumbprint '74805915260BBD4C868543D8D84004639FFAE545' -BinaryEncoded -Password (ConvertTo-SecureString -String 'P@ssw0rd1' -AsPlainText -Force) [System.IO.File]::WriteAllBytes('\\EXCHSRV01\C$\CERT\Wildcard_firatboyan.com.pfx', $cert.FileData) |

4- SSL/TLS sertifikasının Import Edilmesi

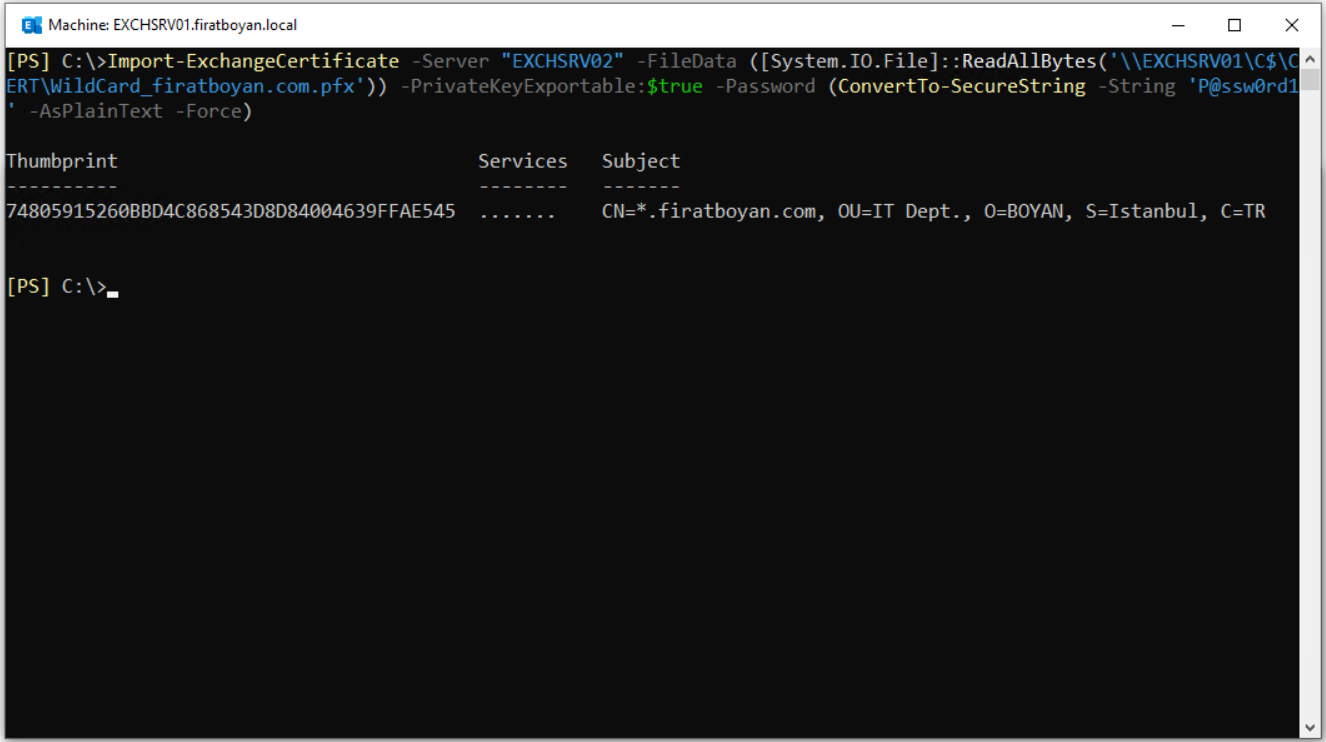

Import-ExchangeCertificate komutu, bir SSL/TLS sertifikasını yeni bir Exchange Server’a tanımlamak için kullanılan temel bir araçtır. Bu işlem, daha önce PFX formatında dışa aktarılmış bir sertifikanın, hedef sunucuya tüm gerekli bilgileri ve Private Key bilgisi ile birlikte aktarılmasını sağlar. Komut, sertifikayı belirli Universal Naming Convention (UNC) Path üzerinden okuyarak, ilgili sunucuda kullanılabilir hale getirir.

Hedef sunucu olarak EXCHSRV02 seçildiğinde, sertifika dosyası belirtilen dizinden alınır ve şifre ile korunarak Import edilir. PrivateKeyExportable parametresi, sertifika Private Key’inin yeniden dışa aktarılabilir olup olmayacağını belirler ve gelecekteki ihtiyaçlar için bu parametrenin dikkatli seçilmesi önemlidir. Password bilgisi, sertifikanın güvenliğini sağlamak ve yetkisiz erişimleri önlemek için kullanılır. Bu işlem, SSL/TLS sertifikasının doğru şekilde tanımlanmasını ve hedef sunucunun güvenli iletişim için gerekli altyapıyı sağlamasını mümkün kılar.

Özellikle Thumbprint bilgisi, sertifikanın benzersiz bir kimliği olarak görev yapar ve aynı ortamda birden fazla sertifika bulunması durumunda hangi sertifikanın kullanıldığını kesin olarak belirlemenizi sağlar. Ekran çıktısında görülen Thumbprint, Import edilen sertifikanın doğru sertifika olduğunu doğrulamak için mutlaka kontrol edilmelidir.

Örneğin, EXCHSRV02 sunucusuna aktarılmakta olan SSL/TLS sertifikasının Thumbprint değeri, sertifika transferi öncesinde ve sonrasında aynı olup olmadığını karşılaştırarak sertifikanın eksiksiz ve doğru bir şekilde taşındığından emin olunabilir. Bu kontrol, yanlış sertifikanın Import edilmesi ya da herhangi bir hata nedeniyle sertifikanın geçersiz hale gelmesini önlemek için kritik bir adımdır.

Thumbprint ayrıca, sertifikanın sahte ya da yetkisiz bir şekilde değiştirilip değiştirilmediğini anlamak için de önemli bir güvenlik kontrol noktasıdır. Bu nedenle, sertifika işlemleri sırasında Thumbprint’in her aşamada doğrulanması, olası sorunların önüne geçmek için vazgeçilmez bir uygulamadır. Sertifika yönetiminde küçük bir detay gibi görünse de, Thumbprint’in doğru kontrolü, sistemin güvenliğini ve bütünlüğünü sağlama noktasında büyük bir rol oynar.

|

Import-ExchangeCertificate -Server "EXCHSRV02" -FileData ([System.IO.File]::ReadAllBytes('\\EXCHSRV01\C$\CERT\Wildcard_firatboyan.com.pfx')) -PrivateKeyExportable:$true -Password (ConvertTo-SecureString -String 'P@ssw0rd1' -AsPlainText -Force) |

Bir önceki komut, tek bir Remote sunucu için işlem yaparken aşağıdaki Script, birden fazla Remote sunucu üzerinde aynı işlemi gerçekleştirmek üzere tasarlanmıştır. Bu yöntemle, sertifika yükleme işlemini birden fazla sunucu için kolayca otomatikleştirebilirsiniz.

Exchange Server ortamlarında SSL/TLS sertifikalarının birden fazla sunucuya yüklenmesi işlemi, özellikle yüksek erişilebilirlik ve güvenli iletişim sağlamak adına oldukça önemlidir. Import-ExchangeCertificate komutunu, birden fazla sunucuya uygulanabilir hale getirmek, aynı sertifika dosyasını merkezi bir paylaşım alanından tüm hedef sunuculara taşımayı mümkün kılar. Böylece, her sunucuda aynı sertifika Thumbprint'ine sahip bir yapı oluşturularak, olası karışıklıkların önüne geçilir.

Bu işlemi gerçekleştirirken, PrivateKeyExportable parametresinin doğru şekilde ayarlanması ve Password değerinin güvenli bir biçimde kullanılması gerektiğini unutma. Her bir sunucuda işlemin başarıyla tamamlandığını doğrulamak için Thumbprint bilgisini kontrol etmek oldukça kritiktir. Sertifika yönetiminde bu tür küçük gibi görünen detaylar, sistemin genel güvenliği ve sürekliliği açısından büyük fark yaratabilir.

Birden fazla sunucu için aynı işlemi döngüsel olarak gerçekleştirmek, hem operasyonel kolaylık sağlar hem de manuel hata riskini azaltır. Sunucular için listeyi önceden belirleyerek ve uygun bir PowerShell Script'i kullanarak, sertifika yükleme işlemlerini hızlı ve güvenli bir şekilde tamamlamak mümkündür. Sertifika sürecini merkezi bir yaklaşımla yönetmek, uzun vadede büyük bir operasyonel verimlilik kazandırır.

$servers = @("EXCHSRV01", "EXCHSRV02", "EXCHSRV03")

$certFilePath = '\\EXCHSRV01\C$\CERT\Wildcard_firatboyan.com.pfx'

$certPassword = ConvertTo-SecureString -String 'P@ssw0rd1' -AsPlainText -Force

foreach ($server in $servers) {

try{

Write-Host "Sertifika $server sunucusuna yükleniyor..."

$importedCert = Import-ExchangeCertificate -Server $server -FileData ([System.IO.File]::ReadAllBytes($certFilePath)) -PrivateKeyExportable:$true -Password $certPassword

$Thumbprint = $importedCert.Thumbprint

Write-Host "$server sunucusuna sertifika başarıyla yüklendi. Thumbprint: $Thumbprint"}

catch{

Write-Host "Sertifika yüklemesinde bir hata oluştu: $_"}} |

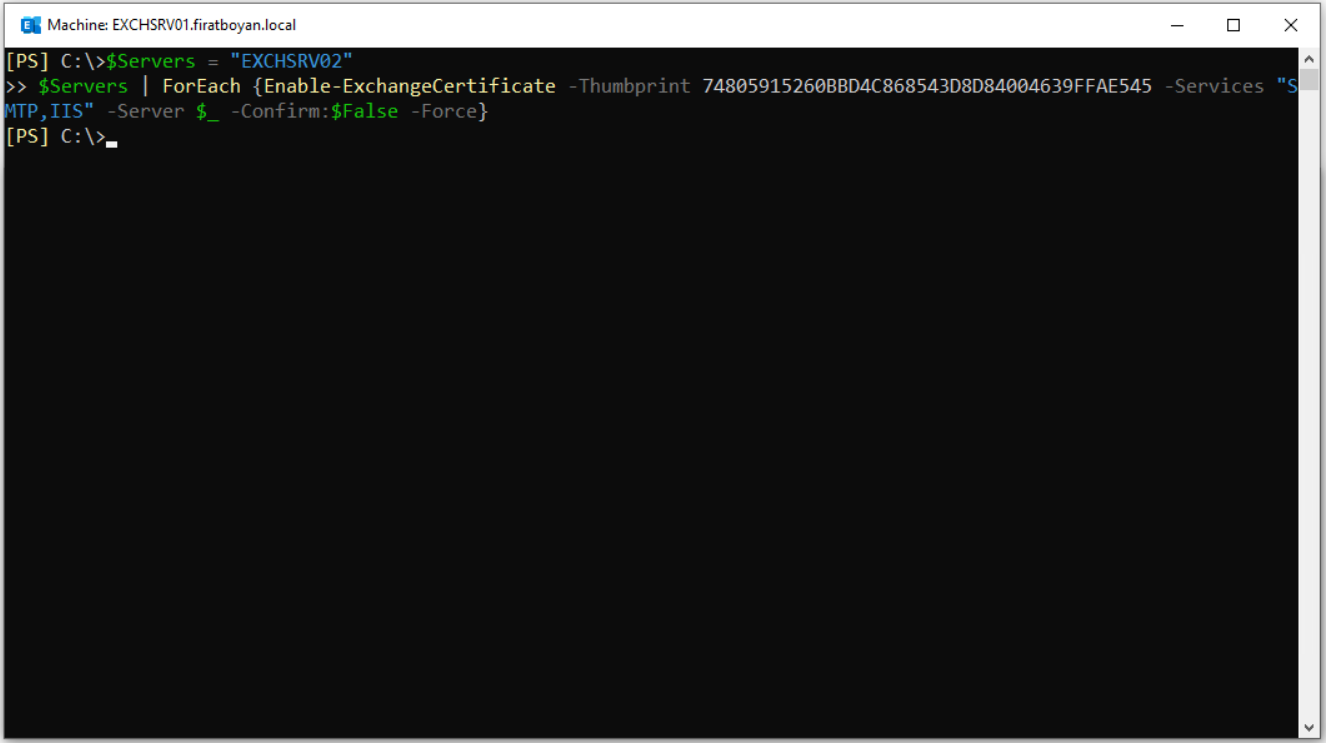

5- Import Edilen SSL/TLS Sertifikasına Servislerin Atanması

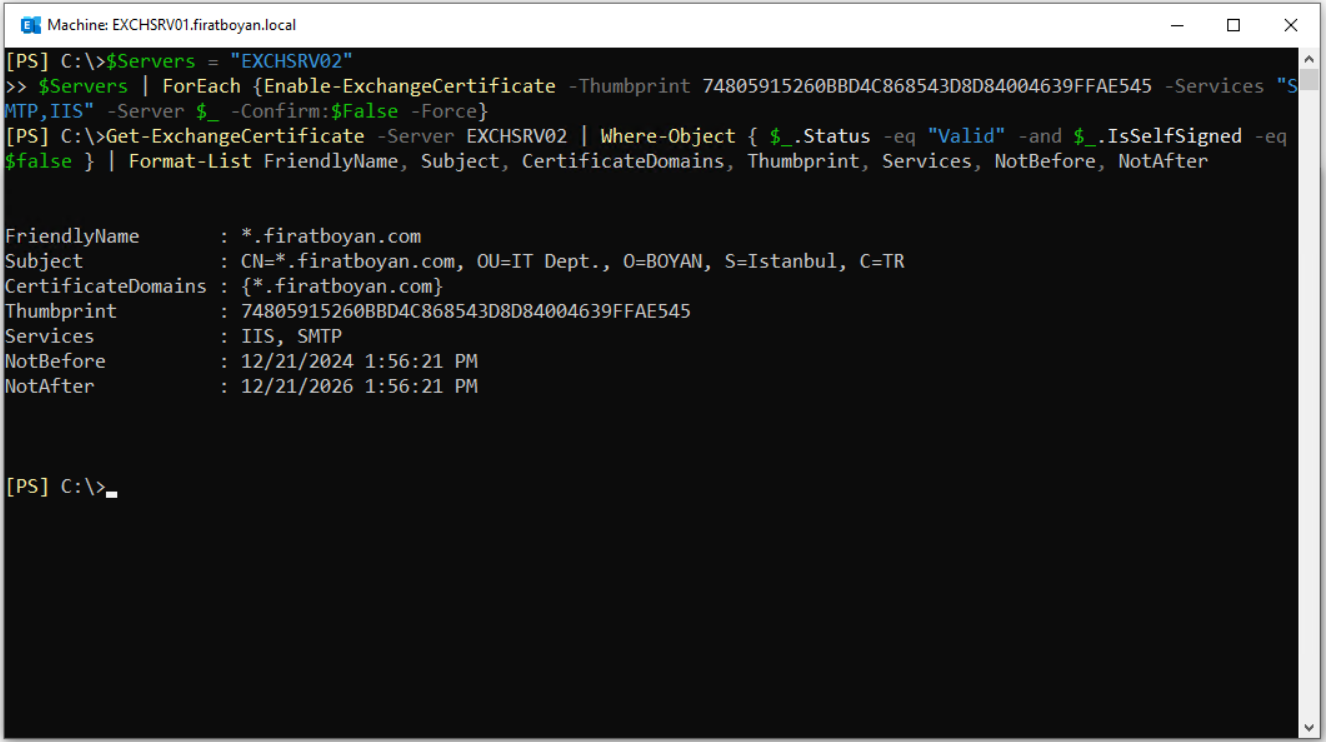

Enable-ExchangeCertificate komutu, Import edilen SSL/TLS sertifikasının Exchange Server üzerindeki belirli hizmetlere atanmasını sağlamak için kullanılır. Bu işlem, SSL/TLS sertifikasının etkin bir şekilde kullanılabilmesi ve ilgili hizmetlerde güvenli iletişim kurulabilmesi için gereklidir. Bu komutu ben, EXCHSRV02 sunucusunda Remote olarak gerçekleştirdim.

Hedef sunucunun Hostname'i olan EXCHSRV02, $Servers değişkeni içinde tanımlanmış ve ForEach döngüsü ile işlem yapılmıştır. Bu, birden fazla sunucu için aynı komutun kolayca çalıştırılmasını sağlar, ancak burada odak noktası sadece EXCHSRV02'dir. Komutta Thumbprint parametresi kullanılarak doğru sertifika belirlenmiş ve bu sertifika SMTP ve IIS hizmetlerine atanmıştır. Bu sayede, sertifika sunucuya özel olarak güvenli iletişim protokollerinde kullanılabilir hale gelmiştir.

Bu tür bir sertifika atama işlemi, hizmetlerin güvenli iletişim kurabilmesi için temel bir adımdır. SMTP ve IIS gibi hizmetlere doğru sertifikanın atanması, kullanıcıların ve diğer sunucuların güvenli bağlantılar kurmasını sağlar.

$Servers = "EXCHSRV02"

$Servers | ForEach {Enable-ExchangeCertificate -Thumbprint 74805915260BBD4C868543D8D84004639FFAE545 -Services "SMTP, IIS" -Server $_ -Confirm:$False -Force} |

Birden fazla Remote sunucuda aynı işlemi gerçekleştirmek, operasyonel süreçleri hızlandırırken manuel hataların önüne geçmek için etkili bir yöntemdir. Bu Script, birden çok sunucudaki aynı sertifikanın SMTP ve IIS servislerini etkinleştirme işlemlerini otomatik hale getirir. ForEach-Object kullanılarak her bir sunucu üzerinde işlem yapılır ve sonuç, ekrandan kolayca takip edilebilir.

Bu tür bir yapılandırma, özellikle büyük ortamlarda iş yükünü hafifletir ve sertifika yönetimini merkezi bir yaklaşımla daha güvenilir kılar. Her sunucuda aynı Thumbprint'e sahip sertifikanın doğru bir şekilde atanması, iletişim protokollerinin güvenliğini sağlamak için kritik bir adımdır. Böylece işlemler daha hızlı ve düzenli bir şekilde tamamlanırken, sistemin genel güvenliği ve sürekliliği artırılır.

$servers = @("EXCHSRV01", "EXCHSRV02", "EXCHSRV03")

$Servers | ForEach-Object {

Enable-ExchangeCertificate -Thumbprint 74805915260BBD4C868543D8D84004639FFAE545 -Services "SMTP, IIS" -Server $_ -Confirm:$False -Force

Write-Host "Sertifika, $_ sunucusunda etkinleştirildi."} |

IIS ve SMTP servisleri, Exchange Server ortamında SSL/TLS sertifikalarının atanması sırasında olmazsa olmaz iki temel bileşendir. Bu servislerin seçilmesinin nedeni, hem sunucu içi hem de sunucular arası iletişimde güvenli bağlantıların sağlanmasıdır. Her biri kendi içinde kritik işlevler üstlenir ve SSL/TLS sertifikasının bu servislere atanması, güvenlik ve performans açısından büyük önem taşır.

5.1- IIS (Internet Information Services)

IIS (Internet Information Services), Exchange Server’da Client'ların sunucuyla iletişim kurduğu temel noktadır. Outlook Web Access (OWA), Exchange Admin Center (EAC) ve ActiveSync gibi hizmetler, IIS üzerinden çalışır. SSL/TLS sertifikası, bu iletişimlerin şifrelenerek yapılmasını sağlar. Eğer IIS için doğru bir SSL/TLS sertifikası atanmazsa, istemciler ve sunucu arasındaki trafik şifrelenmez, bu da güvenlik açıklarına neden olabilir. Kullanıcıların OWA veya mobil cihazlardan Exchange’e bağlanırken aldıkları güvenlik uyarıları, genellikle IIS için doğru bir SSL/TLS sertifikası atanmadığında ortaya çıkar.

5.2- SMTP (Simple Mail Transfer Protocol)

SMTP (Simple Mail Transfer Protocol), Exchange Server’da e-posta akışının temelini oluşturur. Sunucular arası e-posta trafiği ve dış dünyaya e-posta gönderimi SMTP üzerinden gerçekleşir. Ancak, SMTP hizmetine atanmış bir SSL/TLS sertifikası yoksa, mesajlar şifrelenemez ve güvenli bir şekilde iletilemez. Bu durum, hem veri güvenliği ihlallerine yol açabilir hem de şifreleme gerektiren bağlantılarda iletişimin tamamen kesilmesine neden olabilir. Özellikle dış dünyaya yapılan gönderimlerde ve organizasyonlar arası iletişimde SSL/TLS kullanımı, güvenilirliği artırır ve e-postaların üçüncü taraflarca dinlenmesini engeller.

Bu iki servisin birlikte çalışması, hem iç iletişimin hem de dış bağlantıların güvenli olmasını sağlar. IIS olmadan istemci bağlantıları şifrelenemezken, SMTP olmadan e-posta trafiği güvenlik riskleriyle karşı karşıya kalır. Bu nedenle, SSL/TLS sertifikası atanırken IIS ve SMTP servisleri öncelikli olarak seçilir. Bu yaklaşım, hem kullanıcı deneyimini iyileştirir hem de organizasyonun genel güvenlik standartlarını yükseltir. Özellikle Exchange Server gibi kritik bir platformda, bu iki servis arasındaki iş birliği, güvenli ve kesintisiz iletişimin temel taşlarını oluşturur.

5.3- IIS ve SMTP Servislerinin Kontolü

Get-ExchangeCertificate komutu, Import edilen bir SSL/TLS sertifikasının doğru şekilde atanıp atanmadığını ve hangi hizmetlere bağlandığını kontrol etmek için kullanılır. Bu örnekte, EXCHSRV02 Hostname’i belirtilerek Remote olarak çalıştırılmıştır. Böylece, işlem yerel sunucuda değil, EXCHSRV02 üzerindeki sertifikaların detaylarını sorgulamak için yapılmıştır.

Komutun çıktısı, sertifikayla ilgili birçok kritik bilgiyi içerir. FriendlyName, sertifikanın tanımlanabilir adını gösterir ve doğru sertifikanın seçildiğinden emin olmanıza yardımcı olur. Subject ve CertificateDomains, sertifikanın hangi alan adlarına hizmet ettiğini belirtir. Bu bilgiler, özellikle Wildcard sertifikaların kullanıldığı ortamlarda önemlidir. Thumbprint, sertifikanın benzersiz kimliğini sağlar ve kontrol amaçlı en güvenilir veridir.

Hizmetlerin kontrolü için Services parametresi kullanılır. IIS ve SMTP gibi hizmetlerin listede bulunması, sertifikanın bu hizmetler için aktif olarak kullanıldığını doğrular. Bu durum, istemci bağlantıları ve e-posta iletişimi gibi temel işlevlerin güvenli bir şekilde çalıştığını garanti eder. NotBefore ve NotAfter ise, sertifikanın geçerlilik süresini belirtir. Bu değerler, sertifikanın kullanımda olduğu süreyi netleştirir ve yaklaşan yenileme tarihlerine hazırlıklı olmanızı sağlar.

Bu komut, Import edilen SSL/TLS sertifikasının atanma durumunu hızlıca doğrulamak ve herhangi bir eksiklik ya da yanlış yapılandırmayı tespit etmek için idealdir. EXCHSRV02 gibi Remote sunucularda çalıştırıldığında, özellikle çoklu sunucu yapılandırmalarında zamandan tasarruf sağlar ve yönetimi kolaylaştırır. Böylece, sertifikaların doğru hizmetlerde kullanıldığından emin olunur ve güvenli bir iletişim altyapısı sağlanır.

|

Get-ExchangeCertificate -Server EXCHSRV02 | Where-Object { $_.Status -eq "Valid" -and $_.IsSelfSigned -eq $false } | Format-List FriendlyName, Subject, CertificateDomains, Thumbprint, Services, NotBefore, NotAfter |

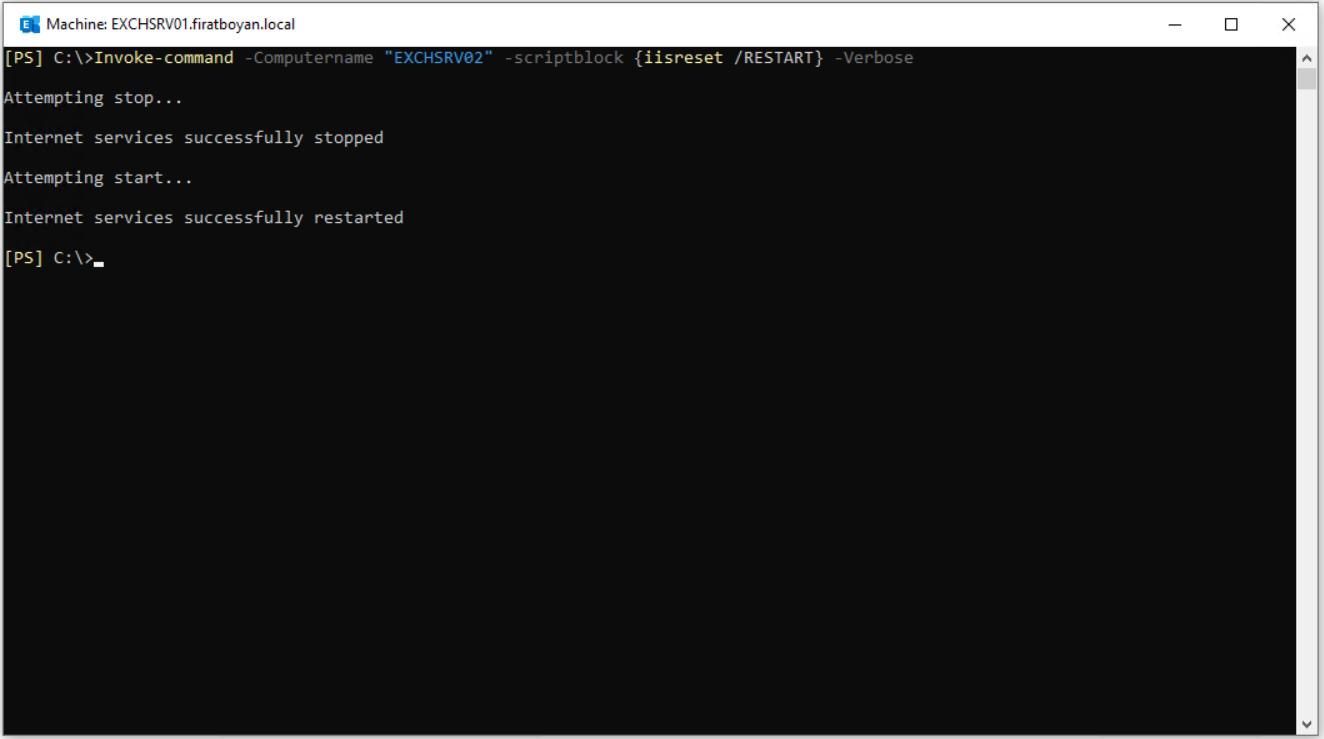

6- IIS (Internet Information Services) Restart İşlemi

Invoke-Command komutuyla yapılan IIS Restart işlemi, SSL/TLS sertifikası Import edildikten ve servis atamaları tamamlandıktan sonra kritik bir adımdır. Bu işlem, IIS üzerinde çalışan tüm hizmetlerin yeni sertifikayı tanıyabilmesi ve aktif olarak kullanabilmesi için gereklidir. Sertifika Import işlemi tamamlandığında, sistem genellikle bu değişiklikleri algılar. Ancak, IIS’in aktif bağlantıları yeni sertifika üzerinden yönlendirmesi için bir Restart işlemine ihtiyaç duyulur.

Bu komutu ben, EXCHSRV02 sunucusunda Remote olarak gerçekleştirdim. Remote işlemler, özellikle Exchange Server gibi merkezi yönetilen sistemlerde büyük bir kolaylık sağlar. Komutta belirtilen IISRESET /RESTART komutu, IIS hizmetlerini önce durdurur, ardından tekrar başlatarak tüm ayarların güncel hale gelmesini sağlar. Bu sayede sertifikaya atanmış olan IIS ve SMTP gibi servisler, yeni sertifikayı sorunsuz bir şekilde kullanmaya başlar.

Bu adım, istemci bağlantılarının güvenli bir şekilde gerçekleşmesi için önemlidir. Eğer IIS Restart işlemi yapılmazsa, eski sertifika hala aktifmiş gibi işlem yapılabilir ya da istemci bağlantılarında güvenlik uyarıları ile karşılaşılabilir. Bu nedenle Restart işlemi, hem güvenliği sağlamak hem de yeni sertifikanın tam anlamıyla devreye girmesi için olmazsa olmazdır.

Verbose parametresi kullanılarak işlem çıktıları detaylı bir şekilde izlenmiş ve herhangi bir hata olup olmadığı kontrol edilmiştir. Bu, özellikle Remote işlemler sırasında, işlem sürecinin sorunsuz tamamlanıp tamamlanmadığını doğrulamak için oldukça faydalıdır. IIS Restart işlemi, güvenlik ve performans açısından küçük ama etkisi büyük bir adımdır ve doğru bir şekilde yapılması ortamın stabil çalışmasını sağlar.

|

Invoke-command -Computername "EXCHSRV02" -Scriptblock {iisreset /RESTART} -Verbose |

Birden fazla Remote sunucuda aynı işlemi gerçekleştirmek, özellikle büyük çaplı yapılarda operasyonel süreçleri hızlandırır ve hata riskini en aza indirir. Görseldeki Script, IIS servislerinin birden fazla sunucuda yeniden başlatılmasını sağlamak için optimize edilmiştir. ForEach döngüsü sayesinde, Script'teki işlem her bir sunucuya ayrı ayrı uygulanır ve Invoke-Command ile ilgili servisler uzaktan başarılı bir şekilde yeniden başlatılır. Bu yöntemle manuel işlemlerden kaynaklanabilecek hataların önüne geçilir ve süreçler daha güvenilir hale gelir.

Bu tür bir otomasyon, operasyonel verimlilik sağlarken, aynı zamanda merkezi bir yönetim modeli oluşturur. Her bir sunucuda işlemin durumunu kontrol etme ve hata durumunda detaylı bilgi sağlama özelliği, Script'i oldukça kullanışlı hale getirir. Bu sayede, farklı sunucular üzerinde işlem yaparken zaman tasarrufu sağlarsınız ve güvenilir bir yapı kurabilirsiniz. Sonuç olarak, tüm işlemler sorunsuz bir şekilde tamamlanır ve sistemlerinizin sürekliliği garanti altına alınır.

$servers = @("EXCHSRV01", "EXCHSRV02", "EXCHSRV03")

foreach ($server in $Servers) {

try {

Write-Host "$server sunucusunda IIS yeniden başlatılıyor..."

Invoke-Command -ComputerName $server -ScriptBlock {

Restart-Service -Name W3SVC, WAS -Force }

Write-Host "IIS servisi, $server sunucusunda başarıyla yeniden başlatıldı."}

catch {

Write-Host "IIS servisi, $server sunucusunda IIS yeniden başlatılamadı: $_"}} |

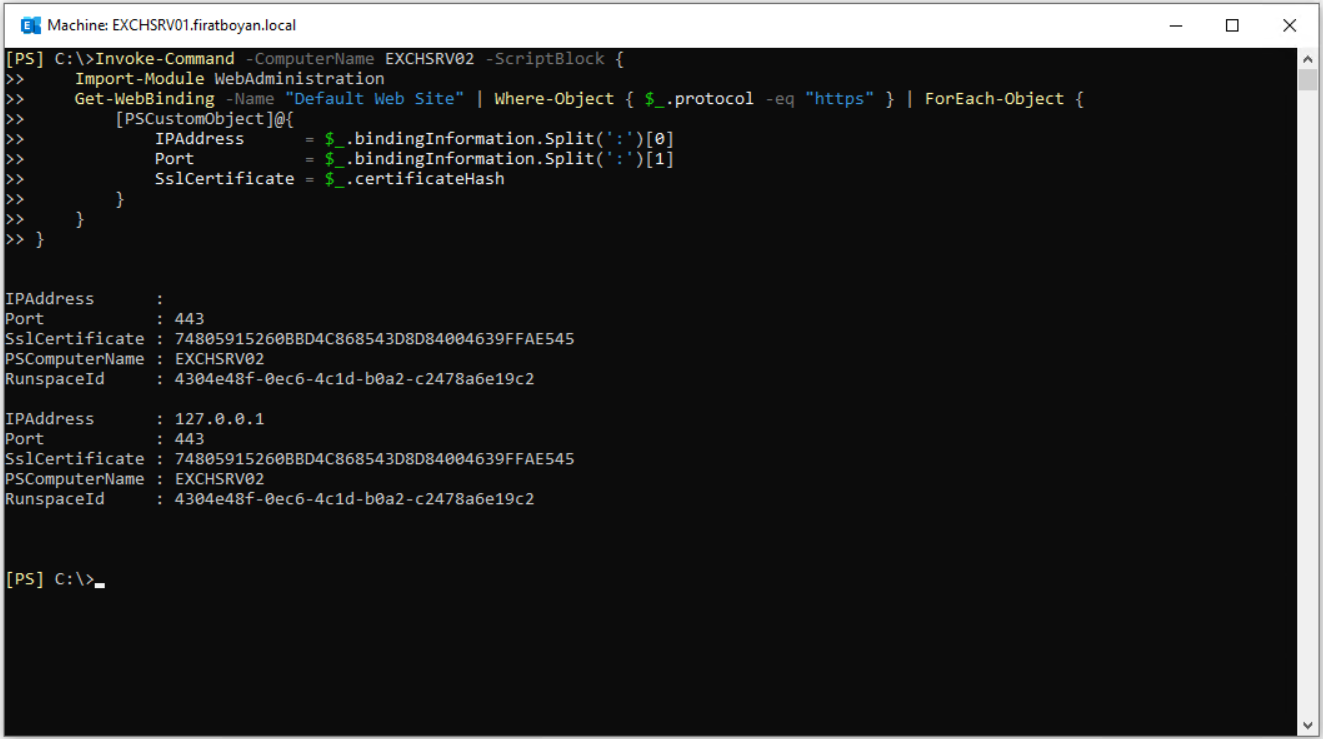

7- SSL/TLS sertifikasının IIS Frontend Bindings Üzerindeki Doğruluğunu Kontrol Etme

Sertifika Import işlemi ve servis atamaları tamamlandıktan sonra, IIS üzerindeki Frontend Bindings ayarlarının doğru yapılandırıldığını kontrol etmek çok önemlidir. Özellikle, (*) IP Address ve 127.0.0.1 IP Address için SSL/TLS sertifikasının atanıp atanmadığına dikkat edilmelidir. Bazı durumlarda, bu adresler için sertifika atama işlemi gerçekleşmeyebilir ve bu durum istemci bağlantılarında güvenlik uyarılarına ya da hatalara yol açabilir.

Bu komutu ben, EXCHSRV02 sunucusunda Remote olarak gerçekleştirdim. Komut, Get-WebBinding kullanılarak Default Web Site üzerinde tanımlı HTTPS protokolüne ait Binding bilgilerini sorgular. Bu sorgulama sonucunda, Binding’in IPAddress, Port ve SslCertificate bilgileri detaylı bir şekilde görüntülenir. SslCertificate değerinin doğru Thumbprint’i içerdiğinden emin olunması, doğru sertifikanın atanıp atanmadığını kontrol etmek için kritik bir adımdır.

(*) IP Address ve 127.0.0.1 IP Address için sertifika atanmasının önemi oldukça büyüktür. (*) IP Address, sunucunun herhangi bir IP adresinden gelen bağlantıları karşılamasını sağlarken, 127.0.0.1 IP Address ise sunucu üzerindeki dahili işlemler ve servislerin kendi arasında iletişim kurması için kullanılır. Bu adreslere doğru SSL/TLS sertifikası atanmadığında, istemciler güvenlik uyarılarıyla karşılaşabilir ya da dahili işlemler başarısız olabilir. Örneğin, OWA ya da EAC gibi hizmetlerde güvenlik hataları ya da bağlantı kesintileri yaşanabilir.

Bu kontrol işlemi, sadece sertifikanın atanmış olduğunu doğrulamakla kalmaz, aynı zamanda IIS üzerindeki yapılandırmanın SSL/TLS güvenliğini sağladığını garanti eder. Böyle bir kontrol yapılmadığında, eksik ya da yanlış yapılandırmalar kullanıcı deneyimini ve sistem güvenliğini doğrudan etkileyebilir. Bu nedenle, bu işlem sertifika yönetim sürecinin vazgeçilmez bir parçasıdır. Remote olarak yapılması ise merkezi yönetim için zaman kazandırır ve kolaylık sağlar.

Invoke-Command -ComputerName EXCHSRV02 -ScriptBlock {

Import-Module WebAdministration

Get-WebBinding -Name "Default Web Site" | Where-Object { $_.protocol -eq "https" } | ForEach-Object {

[PSCustomObject]@{

IPAddress = $_.BindingInformation.Split(':')[0]

Port = $_.BindingInformation.Split(':')[1]

SslCertificate = $_.certificateHash } } } |

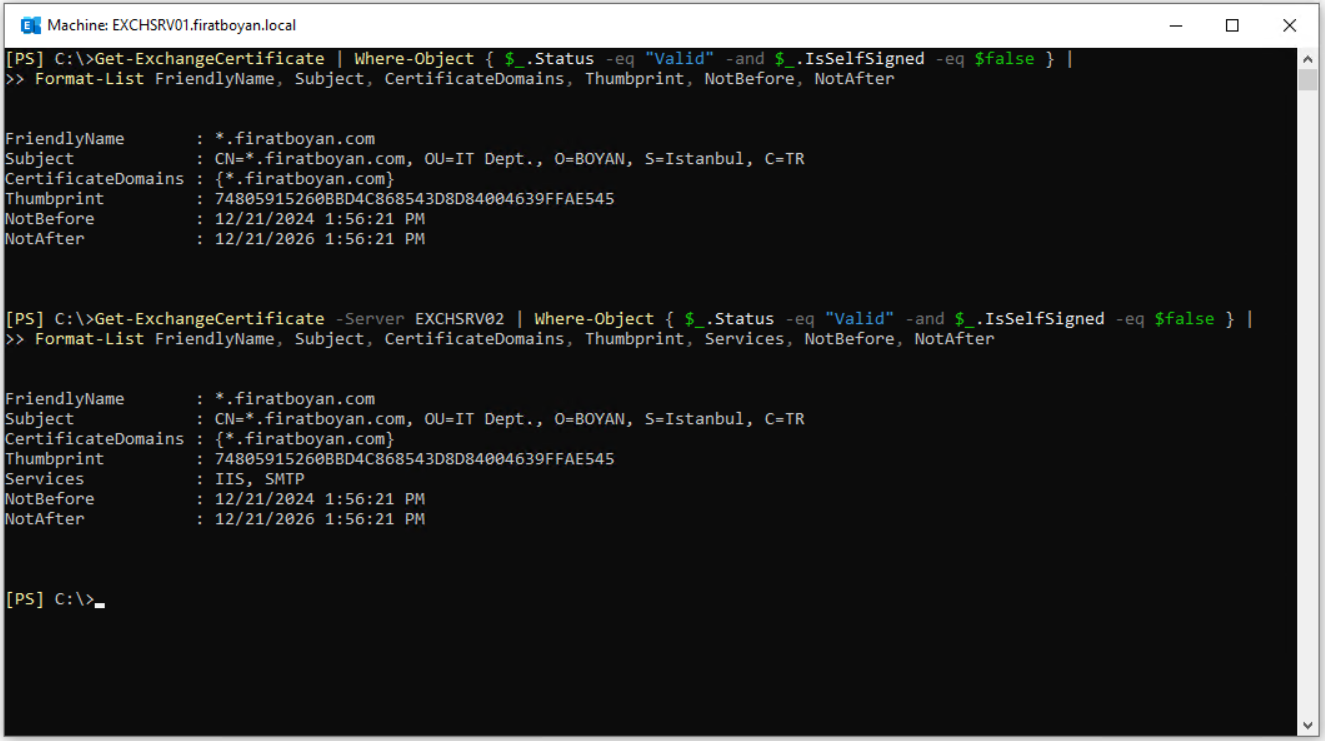

8- Son Kontrollerin Yapılması

Yapılan tüm işlemlerden sonra, Get-ExchangeCertificate komutlarıyla yapılan bu son kontrol, SSL/TLS sertifikasının doğru bir şekilde atanıp atanmadığını ve aktif olarak kullanıma hazır olup olmadığını doğrulamak için hayati bir adımdır. EXCHSRV02 Hostname’i belirtilerek Remote olarak çalıştırılan bu komutlar, hedef sunucuda sertifikanın durumunu net bir şekilde görmeyi sağlar.

Kontrol sırasında, FriendlyName ve Subject bilgilerinin sertifika ile uyuştuğundan emin olunmalıdır. Thumbprint, doğru sertifikanın atandığını garanti eden benzersiz bir kimliktir ve bu değerin doğruluğu mutlaka kontrol edilmelidir. Services kısmında IIS ve SMTP gibi hizmetlerin listelenmesi, sertifikanın bu hizmetlerde aktif şekilde kullanılabildiğini gösterir. Ayrıca, NotBefore ve NotAfter değerleri, sertifikanın geçerlilik süresini kontrol etmek ve olası tarihlerle ilgili sorunları önlemek için mutlaka gözden geçirilmelidir.

Remote olarak yapılan bu doğrulama, tüm yapılandırmanın eksiksiz ve sorunsuz bir şekilde tamamlandığını garanti altına alır. Bu işlem, SSL/TLS sertifikasının güvenli iletişim için tam anlamıyla devreye girdiğini doğrulamak açısından son derece önemlidir. Böylelikle, herhangi bir eksiklik ya da hata durumunda erken müdahale şansı elde edilir ve sistemin sorunsuz bir şekilde çalışmaya devam etmesi sağlanır.

SSL/TLS sertifikası'nın PFX formatında Export ve Import süreçleri, Exchange Server 2019'da güvenli iletişim için kritik bir önem taşır. Sunucular arasında güvenilir bir bağlantı kurmak ve kullanıcıların bağlantılarını güvence altına almak için bu işlemlerin doğru şekilde gerçekleştirilmesi gereklidir. Sertifikanın Export edilmesi sırasında kullanılan yöntemler, güvenli bir şekilde dışa aktarımı sağlarken, Import sürecinde hataların önüne geçmek için gerekli adımlar da dikkatlice uygulanmalıdır.

Bu makalede, Exchange Server 2019 ortamında kullanılan SSL sertifikalarının .pfx formatında dışa aktarılması ve başka bir sunucuya ya da hizmete içe aktarılması süreci, hem GUI üzerinden hem de PowerShell komutlarıyla adım adım ele alındı. Özellikle sertifika içeriğinde Private Key'in bulunmasının neden önemli olduğu, .pfx dosyasının parolayla korunmasının güvenlik açısından ne ifade ettiği ve dışa aktarma işleminde nelere dikkat edilmesi gerektiği detaylandırıldı.

Ayrıca import işleminden önce hedef sunucuda sertifika'nın doğru Store'a eklenip eklenmediği, Private Key erişiminin sağlanıp sağlanmadığı ve IIS ya da Exchange Service Binding gibi servis eşleştirmelerinin yapılmasının ne anlama geldiği açıklandı. Bu noktada sadece sertifikayı aktarmak değil, aynı zamanda doğru servislerle ilişkilendirilmesini sağlamak gerektiği vurgulandı.

Tüm bu işlemler sırasında karşılaşılabilecek yaygın senaryolar, sertifika Thumbprint'i üzerinden yapılan doğrulamalar ve Export-ExchangeCertificate gibi komutların nasıl kullanılacağı gibi ayrıntılarla pratik bir rehber oluşturuldu. Anlatılan yapı, özellikle birden fazla sunuculu ortamlarda tutarlı bir güvenlik sertifikası dağıtımı sağlamanın temel gerekliliklerini anlamayı kolaylaştırıyor.

Faydalı olması dileğiyle...