Microsoft Entra ID Connect Tool, On-Premises Active Directory ile Microsoft Entra ID arasında güçlü bir entegrasyon sağlayan, Hybrid kimlik yönetimi için kritik bir bileşenlerden biridir. Şirketlerin On-Premises altyapısını bulut tabanlı kimlik doğrulama sistemleriyle entegre etmesini mümkün kılan bu araç, modern kimlik ve erişim yönetimi süreçlerinde önemli bir rol oynayan bir teknolojidir. Günümüzde organizasyonlar, kullanıcı hesaplarını ve kimlik bilgilerini hem yerel sunucularında hem de bulut tabanlı hizmetlerde güvenli bir şekilde yönetmek zorundadır. Bu noktada, Microsoft Entra ID Connect Tool devreye girerek, On-Premises Active Directory nesnelerini otomatik olarak Microsoft Entra ID ile senkronize eden bir yapı sunar.

Klasik kimlik doğrulama sistemlerinde On-Premises Active Directory, kullanıcı kimliklerinin ve grup üyeliklerinin merkezi olarak yönetildiği bir yapı olarak işlev görmektedir. Ancak, modern bulut tabanlı çözümlere geçiş yapan organizasyonlar için bu model yeterli olmaktan çıkmıştır. Microsoft Entra ID, bulut ortamında kimlik yönetimini üstlenen ve çeşitli SaaS (Software-as-a-Service) uygulamalarına güvenli erişim sağlayan bir platform olarak öne çıkmaktadır. Fakat, On-Premises sistemler ile Microsoft Entra ID’nin birbirinden bağımsız çalışması, yönetimsel karmaşıklıklara ve güvenlik açıklarına yol açan bir durumdur. Microsoft Entra ID Connect Tool, işte tam burada devreye girerek bu iki farklı dünyayı tek bir kimlik altyapısı altında birleştiren bir mekanizma sunmaktadır.

Bu aracın temel işlevi, On-Premises Active Directory nesnelerini Microsoft Entra ID’ye senkronize eden bir sistem oluşturmasıdır. Bunun anlamı, On-Premises ortamda oluşturulan, değiştirilen veya silinen kullanıcı hesaplarının ve grup üyeliklerinin otomatik olarak Microsoft Entra ID’ye yansıtılmasıdır. Böylece kullanıcılar, Microsoft 365 ve diğer Microsoft bulut hizmetlerine aynı kimlik bilgileriyle erişim sağlayabilen bir yapı içerisinde hareket edebilmektedir. Organizasyonlar için en büyük avantajlardan biri de Microsoft Entra ID Connect Tool’un kimlik senkronizasyonu sürecini otomatize etmesi ve merkezi bir kimlik doğrulama modeli oluşturmasıdır. Bu sayede, yönetim yükü azaltılarak, kullanıcı deneyimi tutarlı hale getirilen bir model oluşturulmaktadır.

Kimlik senkronizasyonunun temelinde, Microsoft Entra ID Connect Tool’un sunduğu farklı senkronizasyon modları bulunmaktadır. Kullanıcı hesaplarının sadece Microsoft Entra ID’ye kopyalanmasını sağlayan tek yönlü senkronizasyon, organizasyonların basit bir modelle kimlik yönetimi yapmasını mümkün kılan bir senaryodur. Ancak, daha gelişmiş senaryolar için Password Hash Synchronization (PHS) ve Pass-through Authentication (PTA) kimlik doğrulama mekanizmaları ile derinlemesine entegrasyon sağlanan bir yapı da oluşturulabilmektedir.

Password Hash Synchronization, On-Premises Active Directory’de bulunan kullanıcı parolalarının Hash hallerinin Microsoft Entra ID’ye senkronize edilmesini sağlayan bir mekanizmadır. Bu sayede, kullanıcılar Microsoft Entra ID üzerinden kimlik doğrulama yaparak bulut tabanlı hizmetlere erişim sağlayan bir yapı içerisinde hareket edebilmektedir.

Pass-through Authentication ise, kullanıcı kimlik doğrulama sürecini On-Premises Active Directory üzerinden yönlendiren ve merkezi yönetimi sürdüren bir yapı sunan bir modeldir. Active Directory Federation Services (AD FS) entegrasyonu ise, Microsoft Entra ID ile SAML (Security Assertion Markup Language) tabanlı kimlik doğrulama süreçlerini yöneten ve kullanıcıların On-Premises kimlik bilgileriyle Microsoft Entra ID tabanlı servislerde oturum açmasını mümkün kılan bir mekanizma sağlamaktadır.

Kimlik senkronizasyonunun sağlanması kadar, güvenliğin üst seviyede tutulması da büyük önem taşıyan bir konudur. Microsoft Entra ID Connect Tool, kimlik bilgilerini ve oturum açma süreçlerini koruyan güvenlik politikalarını uygulayarak, kimlik tabanlı saldırılara karşı koruma sağlayan bir model sunmaktadır. Conditional Access, Multi-Factor Authentication (MFA) ve Identity Protection gibi güvenlik mekanizmaları ile birlikte çalışan bir yapı içerisinde, kullanıcıların erişim süreçleri detaylı bir şekilde yönetilebilmektedir. Özellikle Conditional Access politikaları sayesinde, kullanıcıların belirli cihazlardan, belirli konumlardan ve güvenilir olmayan ağlardan erişimini kısıtlayan kurallar belirlenebilmektedir.

Hybrid kimlik yönetimi, modern BT altyapılarının temel taşlarından biri haline gelmiştir. Organizasyonlar, hem On-Premises sistemlere bağımlılıklarını sürdürmek zorunda kalmakta hem de bulut tabanlı hizmetlerin sunduğu avantajlardan faydalanmak istemektedir. Microsoft Entra ID Connect Tool, bu iki ortam arasındaki entegrasyonu sağlayarak, organizasyonların tek bir kimlik yönetim stratejisi oluşturmasını mümkün kılan bir yapı sunmaktadır. Kullanıcı hesaplarının, grup üyeliklerinin, parola bilgilerinin ve diğer kimlik nesnelerinin Microsoft Entra ID ile sürekli olarak senkronize edilmesini sağlayarak, tutarlı ve güvenli bir erişim modeli oluşturmaktadır.

Teknolojinin hızla evrildiği günümüzde, kimlik yönetiminin de bu değişime ayak uydurması kaçınılmazdır. Microsoft Entra ID Connect Tool, sadece bir senkronizasyon aracı olmanın ötesinde, Hybrid kimlik yönetimini güvenli ve ölçeklenebilir hale getiren bir çözüm sunmaktadır. Organizasyonlar, bu aracı doğru şekilde konumlandırarak, hem mevcut kimlik altyapılarını güvenli bir şekilde sürdürebilmekte hem de bulut tabanlı hizmetlere geçiş süreçlerini sorunsuz bir şekilde yönetebilmektedir.

Microsoft Entra ID Connect Tool Kurulum Ön Gereksimleri

Microsoft Entra ID Connect Tool’un sorunsuz çalışabilmesi için, kurulumu yapılacak sunucunun belirli sistem gereksinimlerini karşılaması, gerekli bileşenlerin eksiksiz olarak yüklenmesi ve güvenlik politikalarına uygun şekilde yapılandırılması gerekir. Bu gereksinimleri işletim sistemi, .NET Framework, güvenlik ayarları, Network bağlantıları ve yetkilendirme gereksinimleri olarak gruplandırabiliriz.

1. İşletim Sistemi Gereksinimleri

✅ Desteklenen İşletim Sistemleri

» Windows Server 2016 veya daha yeni bir sürüm gereklidir.

» En iyi uyumluluk ve destek için Windows Server 2022 önerilir.

» Windows Server 2016 kullanılabilir, ancak Extended Support sürecinde olduğu için destek gerekirse ücretli destek programlarına dahil olunması gerekebilir.

» Small Business Server ve Windows Server Essentials 2019 öncesi sürümler desteklenmez. EntraID Connect Tool kurulumu yapılacak sunucunun en az Windows Server Standard sürümde olması gerekir.

✅ GUI (Graphical User Interface) Zorunluluğu

» Windows Server Core üzerinde kurulum desteklenmez.

» Sunucu, tam GUI (Graphical User Interface) ile yüklenmiş olmalıdır.

2. Donanım Gereksinimleri

Microsoft Entra ID Connect Tool’un performanslı ve stabil çalışabilmesi için belirli donanım gereksinimlerinin sağlanması şarttır. Active Directory ortamındaki nesne sayısı arttıkça, donanım ihtiyacı da doğru orantılı şekilde değişiyor. Yanlış bir yapılandırma, özellikle büyük organizasyonlarda senkronizasyon gecikmeleri, işlem darboğazları ve yüksek kaynak kullanımı gibi ciddi sorunlara yol açabilir.

Microsoft Entra ID Connect Tool’un çalıştığı sunucunun donanım özellikleri, Active Directory’de bulunan nesne sayısına göre ölçeklendirilmelidir. 10.000’den az nesne içeren küçük ölçekli ortamlarda 1.6 GHz işlemci, 6 GB RAM ve 70 GB Disk alanı yeterli olabilir. Ancak 100.000’den fazla nesne senkronize edilecekse, SQL Server’ın tam sürümü gereklidir ve donanım kaynakları ciddi şekilde artırılmalıdır. Bu noktada 32 GB RAM, 300 GB veya daha büyük bir SSD kullanımı kaçınılmaz hale gelir.

Özellikle 600.000’den fazla nesne içeren büyük ölçekli ortamlarda, 1.6 GHz işlemci yeterli olsa da RAM miktarı 32 GB’ın altına düşmemeli ve depolama alanı en az 500 GB olarak ayarlanmalıdır. SSD tercih edilmesi, büyük veri transferlerinde gecikmeleri minimize eder ve senkronizasyon işlemlerinin performansını ciddi şekilde artırır. Ayrıca, eğer SQL Server aynı sunucuda çalışıyorsa, ekstra RAM, işlemci çekirdeği ve Disk alanı gerekecektir.

Donanımın yanı sıra, Network altyapısının da güçlü olması kritik bir gereksinim. 1 Gbps veya daha yüksek hızda bağlantılar, Microsoft Entra ID ile kesintisiz iletişim sağlamak için önerilir. Düşük Bandwidth (bant genişliği), senkronizasyon süresini uzatır ve kimlik doğrulama süreçlerinde aksamalara neden olabilir.

Bu gereksinimler, Microsoft Entra ID Connect Tool’un ölçeklenebilir ve kesintisiz çalışması için dikkat edilmesi gereken kritik noktalardır. Gereksiz donanım yatırımlarını önlemek ve ortamın büyüklüğüne uygun en verimli yapılandırmayı sağlamak için, senkronize edilecek nesne sayısına göre planlama yapmak her zaman en doğru yaklaşımdır.

|

Nesne Sayısı |

CPU (Clock Speed) |

vCPU (Core) |

RAM |

Disk |

|

10.000'den az |

1.6 GHz |

2 vCPU |

6 GB |

70 GB |

|

10.000–50.000 |

1.6 GHz |

2 vCPU |

6 GB |

70 GB |

|

50.000–100.000 |

1.6 GHz |

4 vCPU |

16 GB |

100 GB |

|

100.000–300.000 |

1.6 GHz |

8 vCPU |

32 GB |

300 GB |

|

300.000–600.000 |

1.6 GHz |

8-12 vCPU |

32 GB |

450 GB |

|

600.000'den fazla |

1.6 GHz |

12+ vCPU |

32 GB |

500 GB |

📌 Yukarıdaki tabloda verilen değerlerdeki donanım gereksinimleri, yalnızca Microsoft Entra Connect yüklemesi için geçerlidir. Bu gereksinimler, küçük ve orta ölçekli organizasyonlar için önerilen en düşük seviyedir ancak 100.000’den fazla nesne için Microsoft SQL Server Express sürümü yerine Standard veya Enterprise sürümünün kullanılması gereklidir. Ayrıca, Performans nedenleriyle Microsoft Entra ID Connect Tool’un ve SQL Server’ın aynı fiziksel sunucu veya sanal makine (VM) üzerinde kurulması tercih edilir. SQL Server, Entra ID Connect Tool'un kurulacağı aynı sunucuda yüklüyse daha fazla RAM, Disk ve CPU gereklidir.

3. .NET Framework Gereksinimleri

✅ Minimum Gereksinimler

» .NET Framework 4.6.2 veya daha yeni bir sürüm gereklidir.

» Önerilen sürüm, .NET Framework 4.8 veya daha yeni bir sürüm, erişilebilirlik ve performans açısından en iyi sonucu verir.

4. Güvenlik ve Yetkilendirme Gereksinimleri

✅ On-Premises Active Directory Hesap Yetkileri

» Microsoft Entra ID Connect Tool’un Active Directory nesnelerine erişebilmesi için kullanılan hesabın Enterprise Admin veya Domain Admin yetkisine sahip olması normal şartlarda gerekli değildir. Bu, sadece Entra ID Connect Tool kurulum aşamasındaki AD forest account adımında Create new AD account seçeneği seçilerek, yetkili AD hesabının otomatik oluşturulması sağlanacaksa ihtiyacımız olarak bir yöntemdir.

» Hiçbir yetkili gruba üye olmayan standart bir hesap tercih edileceği durumda yani Use existing AD account seçeneği seçilerek kuruluma devam edilecekse, Enterprise Admin veya Domain Admin yetkili hesaplarına ihtiyacınız olmayacaktır çünkü yetkili AD hesabının gerekli yetkilerini zaten manuel olarak yapacaksınız. Kurulum için kullanılacak olan bu hiçbir yetkili gruba üye olmayan hesabın en az Read, Replicating Directory Changes ve Replicating Directory Changes All yetkilerine sahip olması gereklidir. Bu konuyla ilgili bilgiyi, makalemin 2. bölümünde detaylıca inceliyor olacağım.

✅ Microsoft Entra ID Hesap Yetkileri

» Microsoft Entra ID kurulumu için Hybrid Administrator yetkili bir hesap kullanılabilir ve bu hesapla kurulum tamamlanabilir.

» Ancak, kurulum sırasında kullanılan hesap, Hybrid Administrator yetkisine sahipse, Health Agent yüklenir fakat devre dışı kalır. Bu sebeple eğer Health Agent kullanılacaksa, başka bir ifade ile Health Agent’ın çalışabilmesi için Global Administrator yetkisi ile kurulum yapılmalıdır.

» Kurulumdan sonra, Global Administrator yetkisi minimum seviyeye düşürülebilir.

✅ MFA (Multifactor Authentication) Gereksinimleri

Microsoft Entra ID Connect Tool’un MFA doğrulama sürecinin kesintisiz çalışabilmesi için belirli güvenlik önlemlerinin alınması gerekiyor. Bu süreçte, belirli Endpoint'lere ait FQDN'lerin ve/veya IP aralıklarının Trusted Sites listesine eklenmesi kritik bir adımdır. Ancak, bu işlem yalnızca yüzeyde basit görünen bir yapılandırma gibi algılansa da, arka planda Microsoft’un kimlik doğrulama mekanizmasının nasıl çalıştığını anlamadan yapılan eksik konfigürasyonlar MFA sürecinin başarısız olmasına sebep olabilir.

Bu adresin Trusted Sites listesine eklenmemesi durumunda, Client tarafında aşağıdaki sorunlar yaşanabilir:

• MFA istemleri gecikebilir veya hiç tetiklenmeyebilir.

• Kullanıcı oturum açma ekranında beklenmedik hata mesajları alabilir.

• Entra ID ile Hybrid Identity senaryolarında oturum açma döngüye girebilir.

• Conditional Access Policy kurallarının uygulanmasında tutarsızlıklar yaşanabilir.

Microsoft Entra ID Connect Tool ve MFA süreçlerinin kesintisiz çalışabilmesi için iki farklı seviyede izin verilmesi gerekir. Bunlar:

1- Firewall / Proxy Seviyesi

» Microsoft Endpoint'lerine ait FQDN'ler ve IP aralıkları Firewall üzerinde Allow List'e eklenmelidir.

» Eğer bir Proxy kullanılıyorsa, SSL Inspection gibi mekanizmalar bu Endpoint'leri bozabileceğinden, ilgili Domain'ler Bypass edilmelidir.

» IP bazlı kısıtlamalar olan ortamlarda, Microsoft'un güncel IP aralıklarının belirli periyotlarla kontrol edilerek güncellenmesi gerekir.

2- Client / Browser Seviyesi (GPO ile Trusted Sites Listesine Eklenmesi)

» Microsoft'un MFA bileşenleri, Client'ın tarayıcısı üzerinden belirli JavaScript ve CSS dosyalarını yükler.

» Eğer bu FQDN'ler, Trusted Sites listesinde değilse, Edge WebView2 veya Embedded Browser kullanan Office 365 uygulamaları, kimlik doğrulamada hata verebilir.

» GPO ile Trusted Sites listesine ekleme, tarayıcı politikalarının bu bağlantıları engellemesini önler ve Seamless SSO, Entra ID MFA, Device Registration gibi süreçlerin sorunsuz çalışmasını sağlar.

Özetlemek gerekirse;

✔ Firewall seviyesinde Allow List gereklidir, çünkü Client-Server ve Service-to-Service iletişimi için Microsoft Endpoint'lerine erişim sağlanmalıdır.

✔ GPO ile Trusted Sites listesine ekleme de gereklidir, çünkü Client'lar tarafında kimlik doğrulama sürecinin kesintisiz çalışmasını garanti eder.

İkisini bir arada yapmak, MFA sürecinde olası hataları minimuma indirir.

Aşağıdaki tabloda gerekli olan FQDN ve URL bilgileri, Microsoft Entra ID Connect için temel bağlantı gereksinimlerini karşılayacaktır. Ancak Microsoft, zaman zaman güncellemeler yaptığı için en güncel listeyi resmi Microsoft dokümanu olan Prerequisites for Microsoft Entra Cloud Sync üzerinden kontrol etmek önemlidir.

|

URL |

Port |

Açıklama |

|

*.msappproxy.net |

HTTPS/443 |

Microsoft Entra Cloud servisiyle haberleşmek için kullanılır. |

|

*.servicebus.windows.net |

HTTPS/443 |

Microsoft Entra Cloud ile bağlantı kurmak için gereklidir. |

|

*.microsoftonline.com |

HTTPS/443 |

Microsoft Entra ile senkronizasyon ve kimlik doğrulama süreçlerinde kullanılır. |

|

*.microsoft.com |

HTTPS/443 |

Microsoft servisleriyle veri alışverişi yapmak için gereklidir. |

|

*.msappproxy.com |

HTTPS/443 |

Entra ID Connect'in, Proxy tabanlı bağlantıları yönetmesini sağlayan bir Domain'dir. |

|

*.windowsazure.com |

HTTPS/443 |

Microsoft Entra'nın arka planda Azure ile iletişimini sürdürebilmesi için gereklidir. |

|

login.windows.net |

HTTPS/443 |

Microsoft Entra'ya kayıt sürecinde kullanılan giriş adreslerinden biridir. |

|

*.management.core.windows.net |

HTTPS/443 |

Azure servisleri için kullanılır. |

|

*.graph.windows.net |

HTTPS/443 |

Azure AD Graph API için kullanılır. |

|

secure.aadcdn.microsoftonline-p.com |

HTTPS/443 |

MFA için gereklidir. |

|

mscrl.microsoft.com |

HTTP/80 |

Sertifikaların doğrulanması sırasında buraya erişim gereklidir. |

|

crl.microsoft.com |

HTTP/80 |

SSL/TLS sertifika iptal listelerinin kontrol edildiği adreslerden biridir. |

|

ocsp.msocsp.com |

HTTP/80 |

Online Certificate Status Protocol (OCSP) kontrolleri için kullanılır. |

|

www.microsoft.com |

HTTP/80 |

Microsoft'un genel servislerine bağlanırken erişim ihtiyacı duyulabilecek bir Domain'dir. |

|

*.verisign.com |

HTTP/80 |

CRL listelerini indirmek için kullanılır. |

|

*.entrust.net |

HTTP/80 |

MFA için CRL listelerini indirmek amacıyla kullanılır. |

|

*.crl3.digicert.com |

HTTP/80 |

Sertifikaları doğrulamak için kullanılır. |

|

*.crl4.digicert.com |

HTTP/80 |

Sertifikaları doğrulamak için kullanılır. |

|

*.digicert.cn |

HTTP/80 |

Sertifikaları doğrulamak için kullanılır. |

|

*.ocsp.digicert.com |

HTTP/80 |

Sertifikaları doğrulamak için kullanılır. |

|

*.www.d-trust.net |

HTTP/80 |

Sertifikaları doğrulamak için kullanılır. |

|

*.root-c3-ca2-2009.ocsp.d-trust.net |

HTTP/80 |

Sertifikaları doğrulamak için kullanılır. |

|

*.oneocsp.microsoft.com |

HTTP/80 |

Sertifikaları doğrulamak için kullanılır. |

Microsoft Entra ID Connect Tool Kurulum İçin TLS (TransPort Layer Security) Gereksinimi

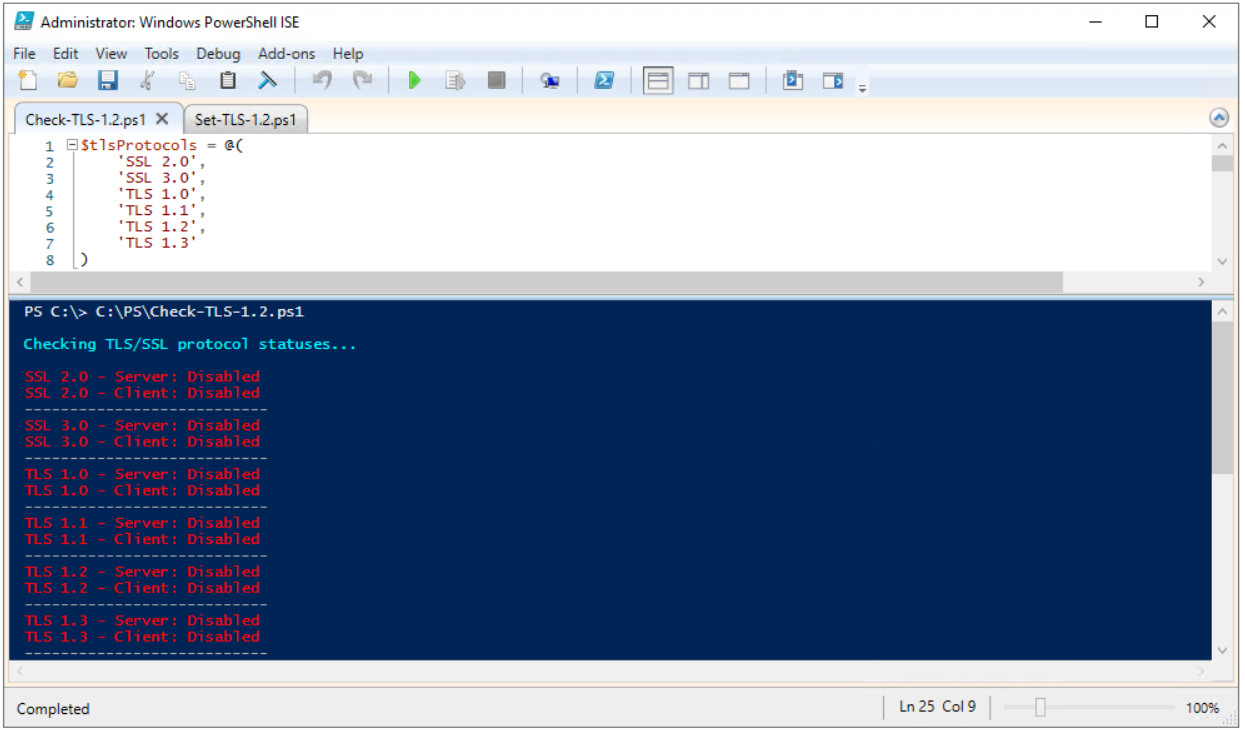

Microsoft Entra ID Connect Tool’un sorunsuz bir şekilde çalışabilmesi için, sunucu üzerinde doğru TLS (TransPort Layer Security) ayarlarının yapılandırılması gerekir. Microsoft, güvenlik standartlarını artırmak ve eski, güvensiz protokollerin kullanımını önlemek amacıyla, Microsoft Entra ID Connect Tool için TLS 1.2’nin zorunlu olmasını şart koşmaktadır. Daha eski protokoller olan TLS 1.0 ve TLS 1.1 desteklenmemektedir ve bu protokoller etkin durumdaysa, bağlantı hataları yaşanabilir.

Sunucu tarafında TLS 1.2’nin etkin olması, Microsoft Entra ID Connect Tool’un Microsoft Entra ID ile şifrelenmiş bir bağlantı kurmasını sağlar. Bu bağlantının güvenli olabilmesi için, strong Cipher Suite’lerin kullanıldığından emin olunmalıdır.

TLS 1.2’nin etkin olup olmadığını kontrol etmek için GitHub üzerinde paylaştığım Check-TLS-1.2.ps1 Script'inden faydalancağım.

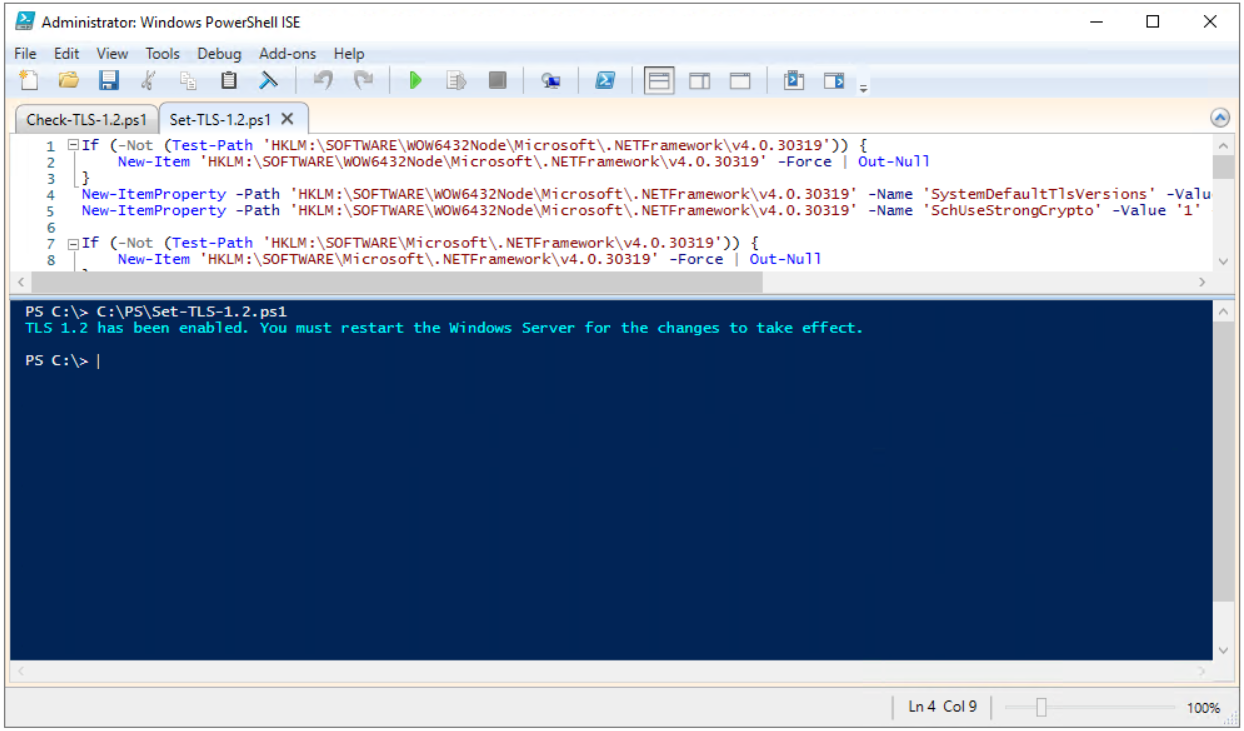

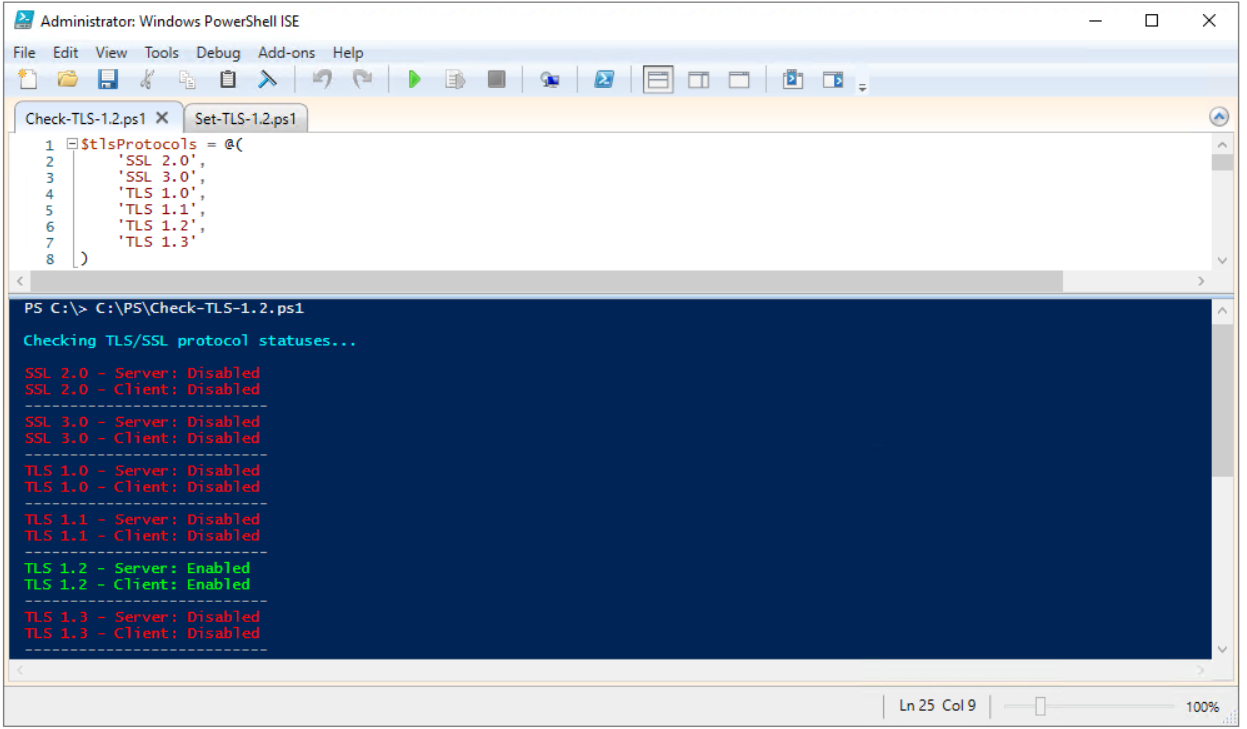

Görüldüğü gibi Microsoft Entra ID Connect Tool kurulumu için sunucumuz üzerinde TLS 1.2 aktif durumda değildir. Öncelikle TLS 1.2'nin aktifleştirilmesi işlemini gerçekleştireceğiz. Bunun için yine GitHub üzerinde paylaştığım Set-TLS-1.2.ps1 Script'inden faydalancağım.

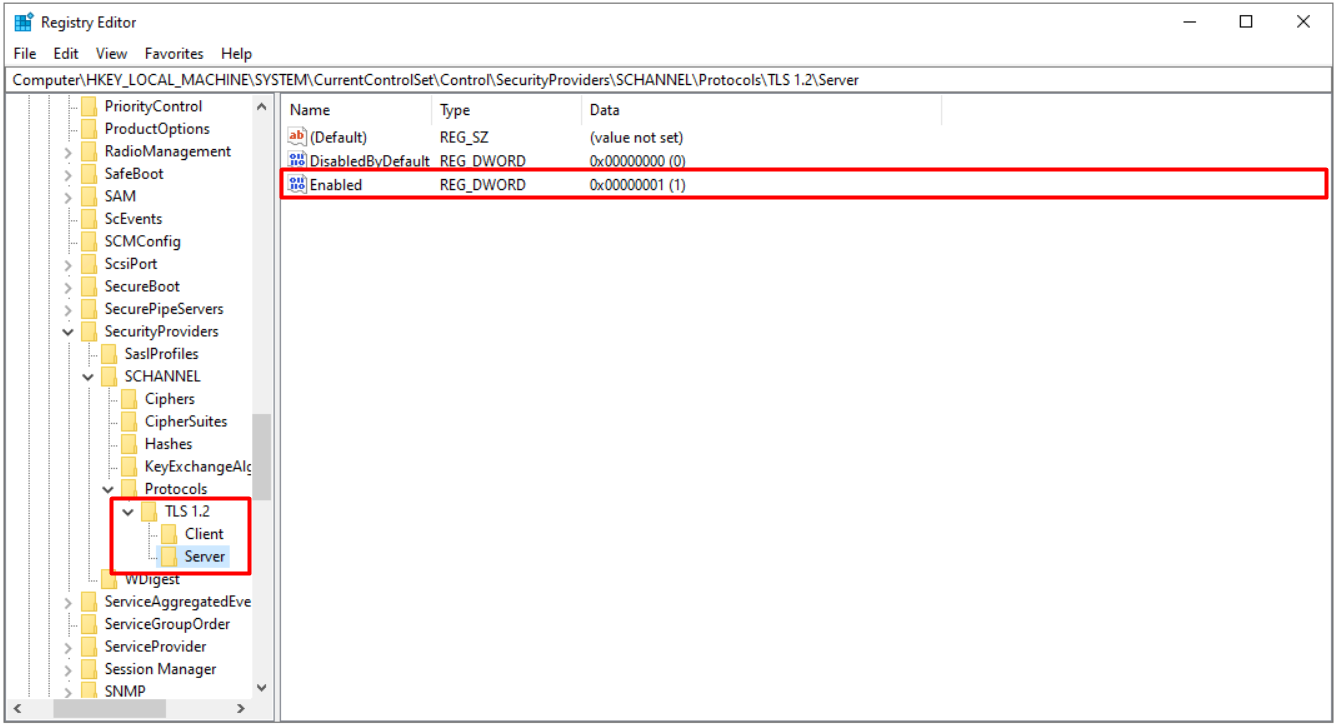

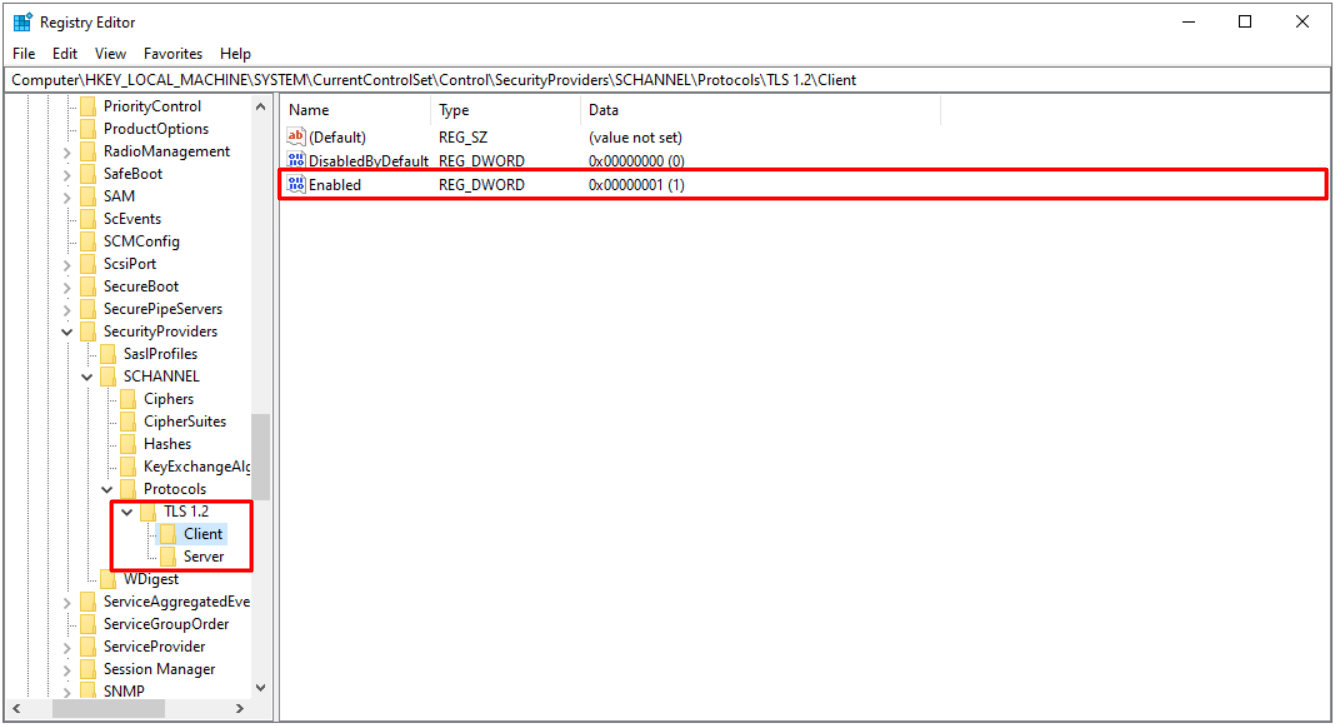

Sunucu üzerindeki Registry Editor üzerinden TLS 1.2'nin durumunu kontrol ettiğimizde, ilgili Registry kayıtlarının Enable durumda olduğunu görebiliyorum.

Microsoft Entra ID Connect Tool Kurulum İçin Port Gereksinmleri

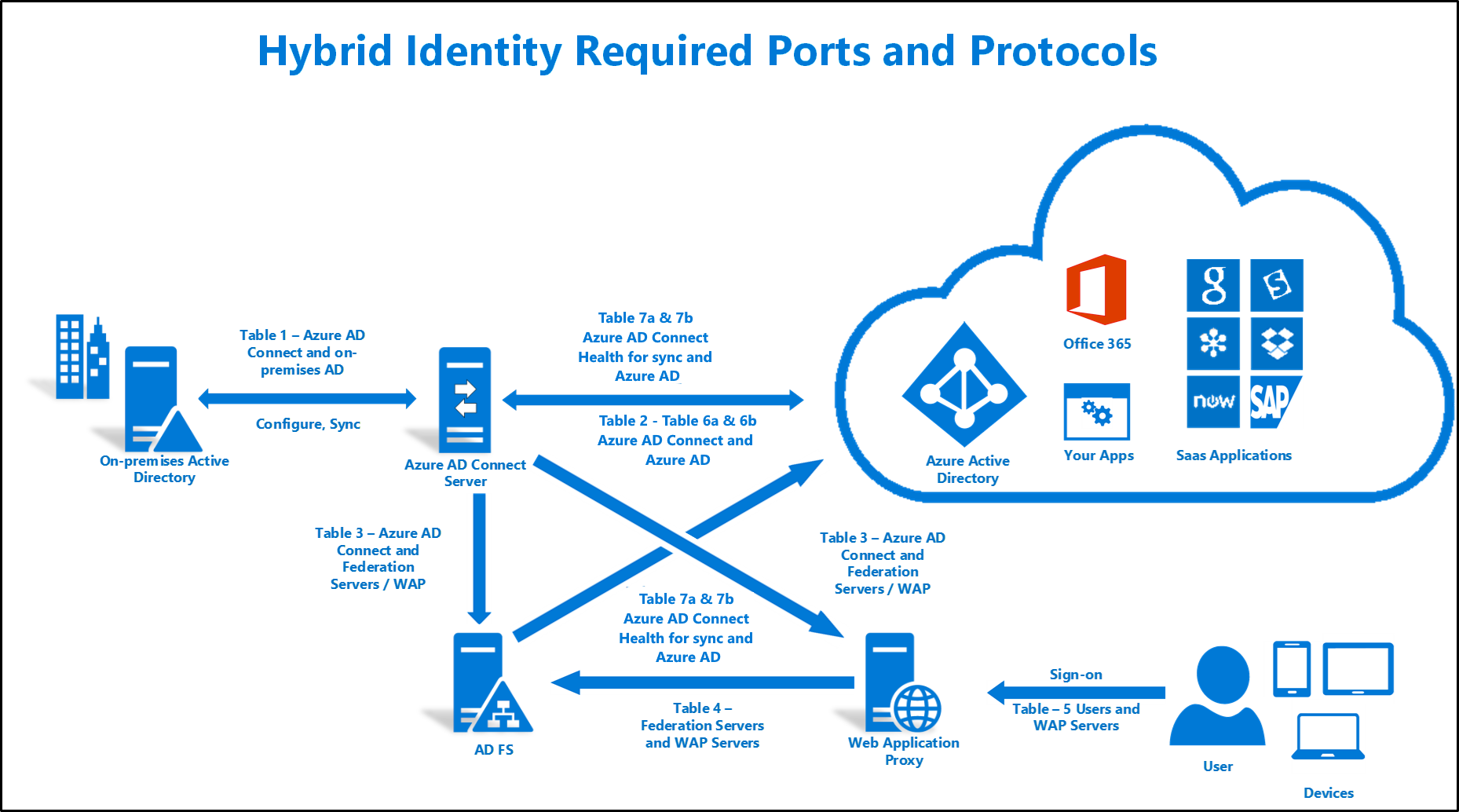

Microsoft Entra ID Connect Tool’un sorunsuz çalışabilmesi için LAN (On-Premises) ve WAN (Microsoft Entra ID ve Microsoft Bulut Servisleri) arasında belirli Port’ların açık olması gerekir. Kimlik senkronizasyonu, kimlik doğrulama ve ek hizmetlerin çalışabilmesi için bu bağlantıların eksiksiz bir şekilde sağlanması gerekir. Yanlış yapılandırılmış bir Firewall veya Proxy, Microsoft Entra ID Connect Tool’un çalışmasını engelleyebilir ve senkronizasyon hatalarına neden olabilir.

İç Network (On-Premises) Gereksinimleri

Bu bağlantılar Entra ID Connect Tool'un kurulacağı sunucu ile On-Premises Active Directory ve diğer yerel bileşenler arasında kesintisiz bir iletişim sağlamak için gereklidir.

|

Protokol |

Port |

Bağlantı |

Açıklama |

|

DNS |

53 |

TCP/UDP |

Hedef Forest üzerindeki DNS sorguları için kullanılır. |

|

Kerberos |

88 |

TCP/UDP |

Active Directory Forest için Kerberos kimlik doğrulaması sağlar. |

|

MS-RPC |

135 |

TCP |

Microsoft Entra ID Connect Tool’un ilk yapılandırması sırasında Active Directory Forest’e bağlanırken ve Password Synchronization sırasında kullanılır. |

|

LDAP |

389 |

TCP/UDP |

Active Directory’den veri almak için kullanılır. Veri, Kerberos Sign & Seal ile şifrelenerek iletilir. |

|

SMB |

445 |

TCP |

Seamless SSO sırasında Active Directory Forest içinde bir Computer Account oluşturmak ve Password Writeback işlemleri için kullanılır. |

|

LDAP/SSL |

636 |

TCP/UDP |

Active Directory’den veri almak için kullanılır. Veri, TLS ile imzalanır ve şifrelenir. Eğer LDAPS kullanılıyorsa bu Port açık olmalıdır. |

|

RPC |

49152-65535 |

TCP |

Microsoft Entra ID Connect Tool’un ilk yapılandırması sırasında Active Directory Forest’e bağlanırken ve Password Synchronization sırasında kullanılır. Eğer dinamik Port değiştirilmişse, o Port’un açık olduğundan emin olmak gerekir. |

|

WinRM |

5985 |

TCP |

Microsoft Entra ID Connect Tool Wizard ile gMSA kullanarak AD FS kurulumu yapılıyorsa gereklidir. |

|

AD DS Web Services |

9389 |

TCP |

Microsoft Entra ID Connect Tool Wizard ile gMSA kullanarak AD FS kurulumu yapılıyorsa gereklidir. |

|

Global Catalog |

3268 |

TCP |

Seamless SSO sırasında, Domain içinde bir Computer Account oluşturmadan önce Global Catalog’u sorgulamak için kullanılır. |

Bu bağlantılar kapalı olursa, kimlik senkronizasyonu, kimlik doğrulama ve diğer Active Directory işlemleri başarısız olabilir. Bu nedenle, Microsoft Entra ID Connect Tool’un düzgün çalışabilmesi için yukarıdaki Port’ların açık olması gerekir. Eksik veya yanlış yapılandırılmış bir bağlantı, senkronizasyon sürecinde hatalara ve kimlik doğrulama sorunlarına neden olabilir. Bu yüzden tüm yapılandırmalar dikkatlice kontrol edilmeli ve kesintisiz bağlantı sağlanmalıdır.

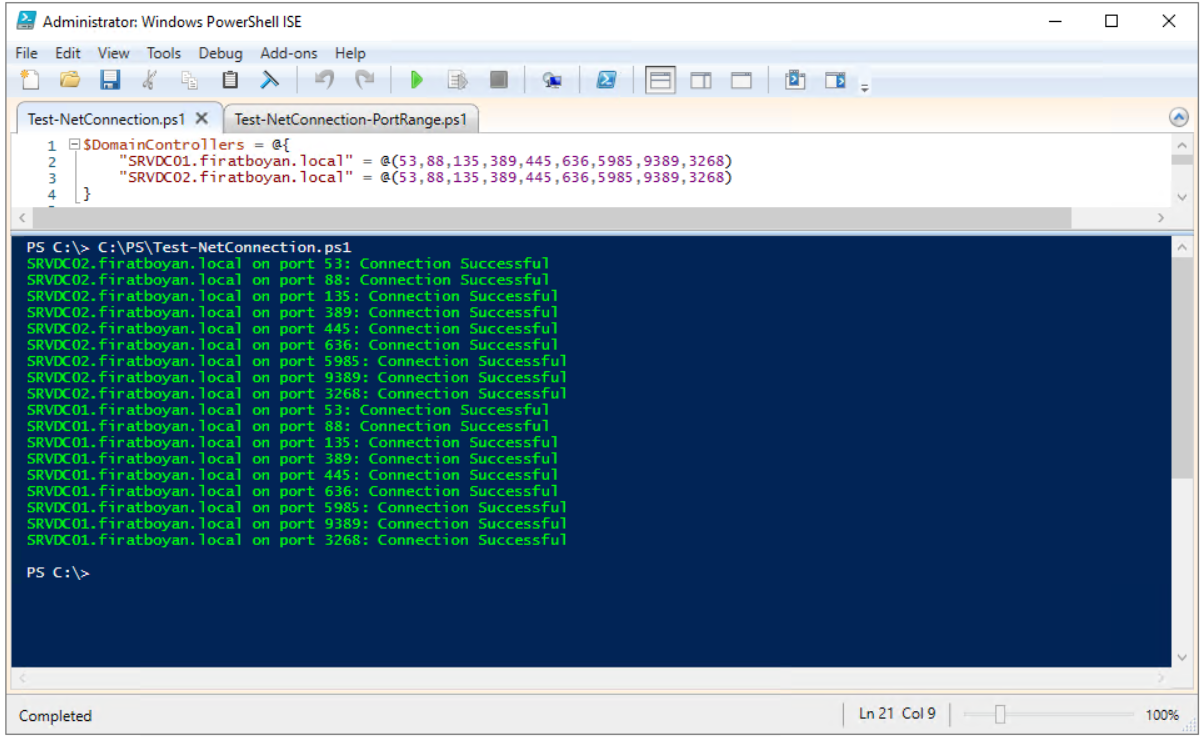

Entra ID Connect Tool'un kurulacağı sunucu ile On-Premises Active Directory ve diğer yerel bileşenler arasındaki Port erişim Test'lerinin yapılması için GitHub üzerinde paylaştığım Test-NetConnection.ps1 Script'inden faydalancağım.

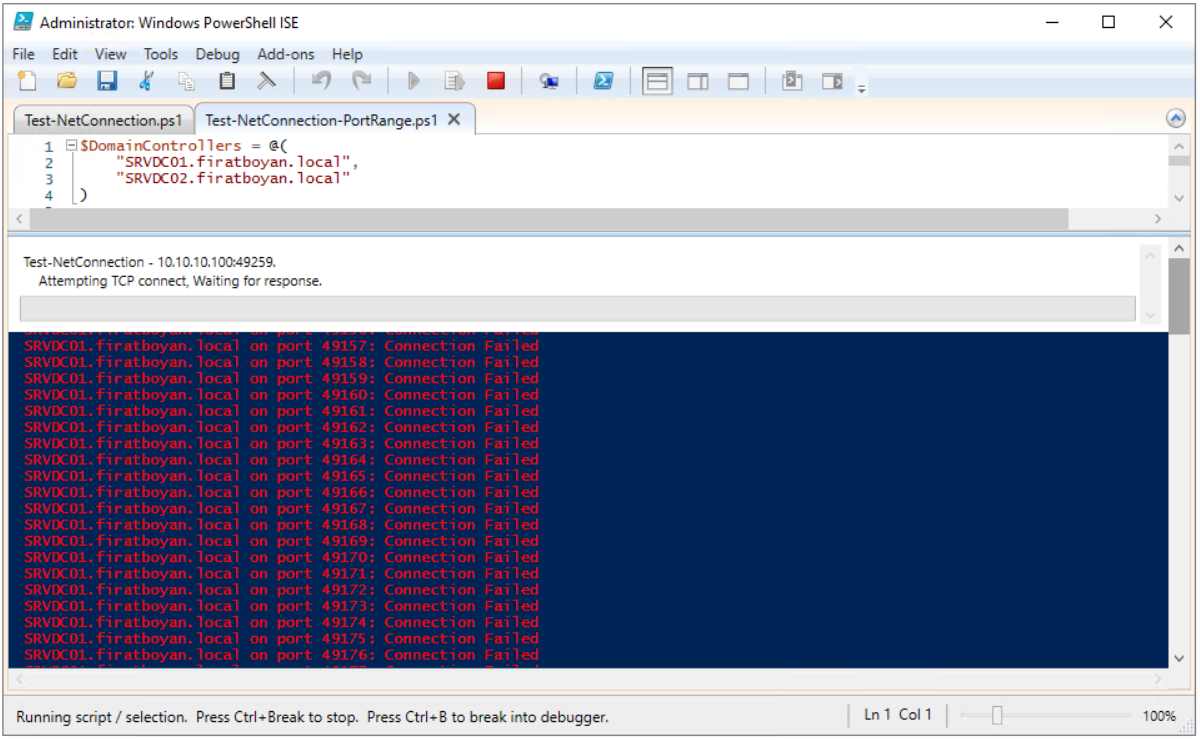

Entra ID Connect Tool'un kurulacağı sunucu ile On-Premises Active Directory ve diğer yerel bileşenler arasındaki RPC 49152-65535 (Random High RPC Port) Port erişim Test'lerinin yapılması için GitHub üzerinde paylaştığım Test-NetConnection-PortRange.ps1 Script'inden faydalancağım.

NOT: Test-NetConnection komutu, belirtilen Port’un hedef sunucuda aktif olarak dinlenip dinlenmediğini test eder. Eğer o Port, o anda açık değilse veya bir servis tarafından kullanılmıyorsa, bağlantı başarısız olur. Bu nedenle Port'ların o anda kullanılmaması da Connection Failed hatasının nedenlerinden biri olabilir.

Dış Network (Microsoft Entra ID ve Microsoft Bulut Servisleri) Gereksinimleri

Bu bağlantılar Microsoft Entra ID, Microsoft 365 ve Microsoft Azure servisleri ile kesintisiz iletişim sağlamak için gereklidir.

|

Protokol |

Port |

Bağlantı |

Description |

|

HTTP |

80 |

TCP |

TLS/SSL sertifikalarını doğrulamak için CRL (Certificate Revocation List) indirmek amacıyla kullanılır. |

|

HTTPS |

443 |

TCP |

Microsoft Entra ID ile senkronizasyon sağlamak için kullanılır. |

Microsoft Entra ID Connect Tool’un güvenli çalışabilmesi için yukarıdaki Port’ların açık olması gerekir. Dış Network bağlantılarının eksik veya kısıtlanmış olması, Microsoft Entra ID Connect Tool’un Microsoft Entra ID ile senkronizasyon yapmasını engelleyebilir ve bağlantı kesintilerine neden olabilir. Özellikle TCP 443 bağlantısının kesintisiz çalışması zorunludur.

Tüm bu Port’ların eksiksiz açık olması, Microsoft Entra ID Connect Tool’un sağlıklı bir şekilde çalışabilmesi için kritik bir gereksinimdir. Yanlış yapılandırılmış Firewall veya Proxy, senkronizasyon hatalarına, kimlik doğrulama sorunlarına ve bağlantı kopmalarına yol açabilir. Bu yüzden, iç ve dış bağlantılar eksiksiz sağlanmalı ve tüm yapılandırmalar kontrol edilmelidir.

Firewall Yönü Nasıl Olmalı?

Bu bağlantılar Microsoft Entra Connect Tool’un Microsoft hizmetlerine erişebilmesi için gereklidir.

1- Outbound (Giden Trafik)

» Microsoft Entra Connect Tool’un Internet'e çıkabilmesi için Outbound (Dışa Giden) kuralların açık olması gerekir.

» Firewall'da 80/TCP ve 443/TCP için Outbound kuralları oluşturulmalıdır.

» Bu bağlantılar, Microsoft’un kimlik doğrulama, sertifika doğrulama ve senkronizasyon hizmetlerine erişim sağlar.

2- Inbound (Gelen Trafik)

» Microsoft Entra Connect Tool’a dışarıdan doğrudan bağlantı gerekmiyor.

» Bu nedenle, 80/TCP ve 443/TCP için gelen bağlantıları açmaya gerek yoktur.

Firewall Outbound Kuralı Nasıl Olmalı?

Bir Firewall Outbound Kuralı şu şekilde olmalıdır:

» Kaynak (Source): Microsoft Entra Connect Tool’un yüklü olduğu sunucu

» Hedef (Destination): Microsoft hizmetleri

» Portlar: 80 (TCP), 443 (TCP)

» Yön: Outbound (Dışa Giden)

» Protokol: TCP

» Eylem: Allow (İzin Ver)

Eğer Proxy veya Web Filtering cihazı kullanıyorsan, Microsoft’un izin verilen URL listesinin (Allow List) doğru yapılandırıldığını kontrol etmelisin.

Bu ayarlar sağlanmazsa, Microsoft Entra ID ile kimlik senkronizasyonu ve sertifika doğrulama işlemleri başarısız olabilir.

Microsoft Entra ID Connect Tool’un kurulumu öncesinde sağlanması gereken tüm gereksinimler, On-Premises Active Directory ile Microsoft Entra ID arasında sorunsuz bir entegrasyon sağlamak için kritik bir rol oynar. İşletim sistemi uyumluluğu, .NET Framework sürümü, hesap yetkilendirmeleri ve güvenlik politikalarının doğru yapılandırılması, ilerleyen süreçte oluşabilecek senkronizasyon hatalarının önüne geçmek açısından büyük önem taşır. Özellikle, Health Agent’ın devre dışı kalmaması için kurulum sırasında kullanılan hesabın yetkileri dikkatle ele alınmalıdır.

Bu bölümde, Microsoft Entra ID Connect Tool’un kurulum öncesi gereksinimleri detaylı şekilde ele alındı. Ancak, sistemin doğru şekilde hazırlanmış olması kadar, kurulumun eksiksiz ve hatasız gerçekleştirilmesi de büyük önem taşır. Kurulum sırasında yapılacak yanlış bir yapılandırma, ilerleyen süreçte entegrasyon hatalarına ve bağlantı problemlerine yol açabilir.

Makalemin 2. bölümünde Microsoft Entra ID Connect Tool’un kurulum adımları, yapılandırma seçenekleri ve olası hata senaryolarına karşı alınabilecek önlemler detaylı bir şekilde ele alınacak.

Faydalı olması dileğiyle...

Her türlü görüş ve önerilerinizi aşağıdaki yorum panelinden bırakabilir, kafanıza takılanları veya merak ettiklerinizi sorabilirsiniz.