Active Directory, kullanıcı özelliklerinin detaylı bir şekilde yapılandırılmasıyla kullanıcı hesaplarının doğru bir şekilde yönetilmesini sağlar. Bu özellikler, kullanıcıların sistem üzerindeki rollerini ve görevlerini belirleyerek iş süreçlerinin sorunsuz bir şekilde yürütülmesine katkıda bulunur. Kullanıcı özelliklerinin bu denli kapsamlı bir şekilde yapılandırılması, hesapların merkezi bir noktadan kontrol edilmesini kolaylaştırırken, aynı zamanda bu yapılandırmanın organizasyonel raporlama süreçlerinde de büyük bir esneklik sunduğu unutulmamalıdır.

Kullanıcı özelliklerinin detaylı yapılandırılması, sadece kullanıcı hesaplarının işleyişini düzenlemekle kalmaz, aynı zamanda raporlama süreçlerini de derinlemesine etkiler. Bu detaylı yapılandırma sayesinde kullanıcı hesaplarıyla ilgili tüm bilgiler daha düzenli ve sistematik bir şekilde izlenebilir. Örneğin, oturum açma bilgileri, hesap durumu değişiklikleri gibi veriler düzenli olarak takip edilebilir ve analiz edilebilir. Bu tür detaylı raporlar, organizasyonun genel işleyişine dair kritik içgörüler sağlar ve daha bilinçli kararlar alınmasına olanak tanır.

Bununla birlikte, Active Directory kullanıcı özellikleri sadece raporlamayı güçlendirmekle kalmaz, aynı zamanda her bir kullanıcı için tanımlanan sistem parametrelerinin kapsamlı bir şekilde yönetilmesine de imkan tanır. Kullanıcı hesaplarının oluşturulmasından güncellenmesine kadar geçen süreçte, her bir hesapla ilgili detaylı ayarlar yapılabilir. Bu ayarlar, kullanıcıların hangi kaynaklara erişebileceğini ve hangi işlemleri gerçekleştirebileceğini belirleyen kritik yapılandırmaları içerir. Özellikle büyük organizasyonlarda, bu yapılandırmaların doğru yapılması, hesap yönetimini daha esnek ve kontrollü hale getirir.

Kullanıcı özelliklerinin doğru bir şekilde yapılandırılması, aynı zamanda sistem üzerinde geniş bir perspektif sağlar. Sistem üzerinde çalışan kullanıcıların durumları, hesaplarına tanımlanan yetkiler ve diğer detaylar tek bir yerden kontrol edilebilir. Bu kapsamlı yönetim, iş süreçlerinin daha verimli bir şekilde yürütülmesini ve potansiyel sorunların önceden tespit edilmesini kolaylaştırır. Ayrıca, bu yapılandırmaların detaylı bir şekilde raporlanması sayesinde, hesaplarla ilgili kritik bilgiler sistematik bir şekilde değerlendirilir ve düzenlenebilir.

Sonuç olarak, Windows Server 2016 Active Directory'deki kullanıcı özellikleri, organizasyonel yapılandırmaların temel taşlarını oluşturur. Kullanıcı hesaplarının doğru bir şekilde yönetilmesi, sadece günlük operasyonları değil, aynı zamanda raporlama süreçlerini de doğrudan etkiler. Bu özelliklerin detaylı ve esnek yapılandırılması, sistemin genel işleyişine katkıda bulunurken, kullanıcı hesaplarının yönetimini daha verimli ve güvenli hale getirir.

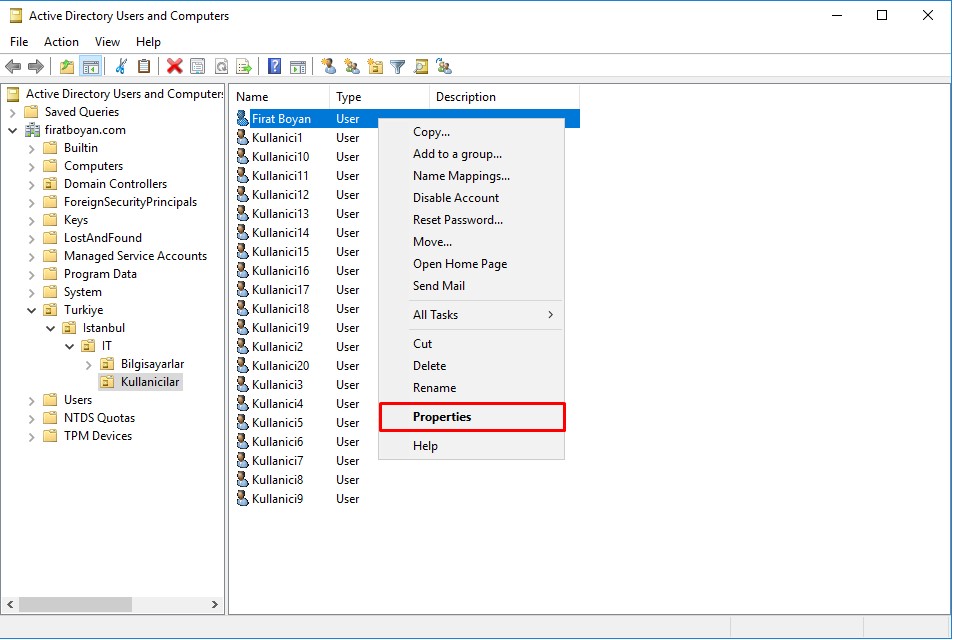

Active Directory Users and Computers içindeki bir Organization Unit (OU) içinde Fırat Boyan adındaki örnek Active Directory kullanıcı hesabım üzerinde sağ tıklayarak, Properties seçeğini seçiyor, kullanıcı özelliklerine erişim sağlıyorum.

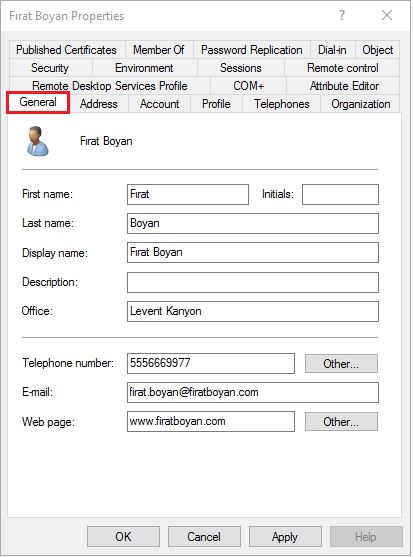

1- General Sekmesi

Bu sekme, kullanıcının en temel özlük bilgilerinin bulunduğu sekmedir. Bu sekmede;

• Fist name: Kullanıcı adı. (en fazla 64 karakter)

• Last name: Kullanıcı soyadı. (en fazla 64 karakter)

• Display nane: Kullanıcı adı ve soyadının birleşimden oluşan, görünen ad. Bu isim, Active Directory listesinde görünen isimdir. (en fazla 64 karakter)

• Office: Kullanıcının çalıştığı ofis bilgisi.

• Telephone number: Kullanıcı telefon numarası.

• E-mail: Kullanıcı e-posta adresi.

• Web page: Kullanıcı web sitesi adresi (genelde şirket Domain adı).

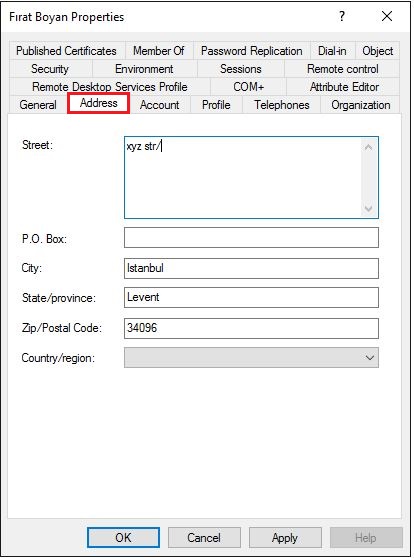

2- Address Sekmesi

Bu sekme, kullanıcının özlük bilgilerinin bulunduğu bir diğer sekmedir. Bu sekmede;

• Street: Adres cadde adı bilgisi.

• P.O Box: Post Office Box olarak adlandırılır. Postanelerde ya da halkın kolayca erişebileceği yerlerde bulunan küçük posta kutularıdır.

• City: Şehir bilgisi.

• State/Province: İl/İlçe bilgisi.

• Zip/Postal Code: Adres posta kodu bilgisi.

• Country/region: Ülke/bölge bilgisi.

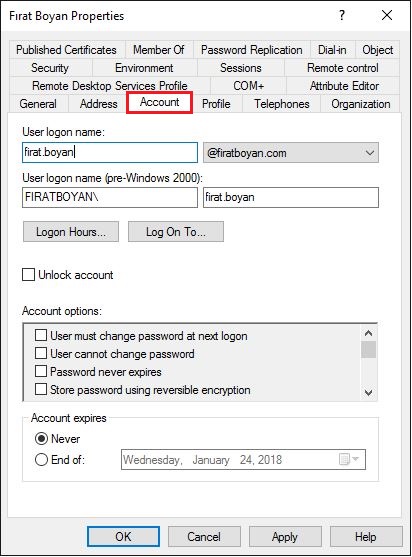

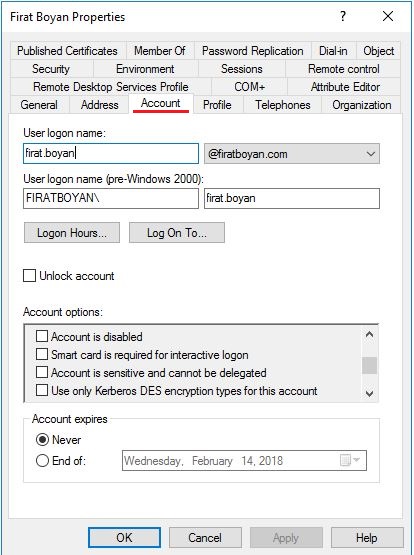

3- Account Sekmesi

Bu sekme, Kullanıcı hesabı özelliklerindeki en önemli sekmelerden birisidir. kullanıcının bir bilgisayara oturum açmak için gerekli olan hesap bilgilerini içerir. Bu sekmede;

• User Logon name: Domain'e dahil olmuş bir bilgisayarda oturum açmak için gerekli olan kullanıcı adıdır. Maksimum 256 karakterle sınırlıdır.

• User Logon name (pre-Windows 2000): Windows Server 2000 öncesindeki Domain'lere dahil olmuş bilgisayarda oturum açmak için gerekli olan kullanıcı adıdır. Maksimum 20 karakter ile sınırlıdır.

• Logon Hours...: Kullanıcının hangi saatlerde Domain ortamında oturum açmasını isterseniz, bu kısımdan ayarlayabilirsiniz.

• Log On To...: Kullanıcının hangi bilgisayarlarda oturum açmasını isterseniz, bu kısımdan ayarlayabilirsiniz. Varsayılan olarak All Computers seçilidir, ancak The following computers seçeneği seçilirse kullanıcı, burada belirlenen bilgisayarlar dışında hiçbir bilgisayarda Domain ortamında oturum açamayacaktır.

• Unlock account: Domain ortamındaki kullanıcılar, oturum açarken belirli sayıda (varsayılan GPO'ya göre genellikle 3) yanlış parola girerlerse, hesap güvenlik amacıyla kilitlenir. Buradaki Checkbox işaretliyse hesap kilitlenmiştir. Hesabı kilidini açmak için bu işareti kaldırmanız yeterlidir.

• Account options:

➥ User must change password at next logon: Bu parametrenin işaretlenmesi durumunda, kullanıcı bir sonraki oturum açışında parolasını değiştirmesi için zorlanır. Özellikle ilk kez oturum açan yeni kullanıcılar için kullanılır.

➥ User cannot change password: Bu parametrenin işaretlenmesiyle, kullanıcı parolasını değiştiremez. Genellikle, yöneticiler tarafından parola değişikliği kontrolü gerektiğinde kullanılır.

➥ Store password using reversible encryption: Parolanın ters şifreleme ile saklanmasını sağlar, ancak güvenlik ve performans açısından önerilmez. Tersine şifreleme, parolanın şifresiz hale getirilebilmesi anlamına gelir ve bu da güvenlik riskleri yaratabilir.

➥ Account is disabled: Kullanıcının hesabını devre dışı bırakır. Şirketten ayrılan kullanıcılar için hesapları silmek yerine devre dışı bırakmak yaygın bir uygulamadır. Bu, hesapla ilişkili NTFS izinlerinin korunmasını sağlar. Kullanıcının yeniden işe başlaması durumunda hesap kolayca yeniden aktif hale getirilebilir.

➥ Smart Card is required for interactive logon: Kullanıcının sisteme giriş yapabilmesi için Smart Card (akıllı kart) ile kimlik doğrulama yapması gerektiğini belirtir. Bu, donanımsal ve yazılımsal bir E-Token gerektirir.

➥ Account is sensitive and cannot be delegated: Kullanıcının hesabı hassas olarak işaretlenir ve bu hesaba yetki devri yapılması engellenir. Özellikle Administrator veya önemli kullanıcı hesapları için önerilen bir güvenlik ayarıdır.

➥ Use only Kerberos DES encryption types for this account: Bu parametre, sadece Data Encryption Standard (DES) şifreleme türlerinin kullanılması gerektiğini belirtir. DES, veri şifreleme ve çözme işlemleri için kullanılan bir algoritmadır, ancak modern güvenlik standartlarına göre eski ve daha zayıf bir şifreleme olarak kabul edilir.

• Account Expires: Kullanıcı hesabının ne zaman sona ereceğini belirleyen bir ayardır.

➥ Never: Kullanıcı hesabı hiçbir zaman sona ermez.

➥ End of: Kullanıcı hesabı belirlenen tarihte sona erer.

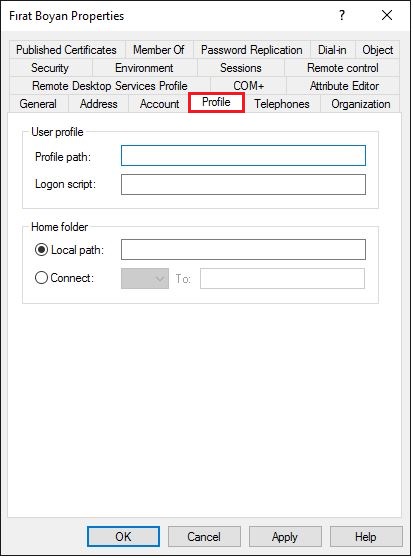

4- Profile Sekmesi

Bu sekme; kullanıcının profil yolu, oturum açma komut dosyası gibi kişiye özel çalışma koşulları ile ilgili ayarları buradan yapabilirsiniz.

• Profile path: Kullanıcının profil yolu tanımlanır. Özellikle Roaming Profile kullanılıyorsa, kullanıcı bu ayar sayesinde oturum açtığı farklı bilgisayarlarda da aynı profil ayarlarını kullanabilir. Roaming Profile, kullanıcının masaüstü, belgeler gibi kişisel ayarlarının herhangi bir bilgisayarda kullanılabilir olmasını sağlar.

• Logon Script: Kullanıcı oturum açtığında otomatik olarak çalıştırılacak olan komut dosyasıdır. Logon Script'ler, örneğin Network sürücülerinin otomatik bağlanması, yazıcıların kullanılabilir hale getirilmesi gibi işlemleri otomatik olarak gerçekleştirir. Ayrıca daha ileri düzey işlemler için de kullanılabilir, sistem yönetimini kolaylaştıran çeşitli komutların çalıştırılmasına imkan tanır.

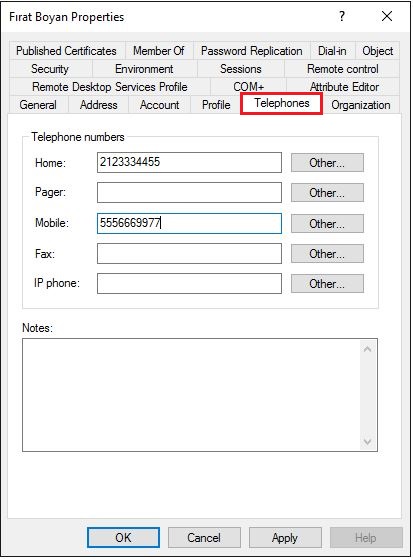

5- Telephones Sekmesi

Telephones sekmesi, Active Directory içinde kullanıcıya ait iletişim bilgilerini yönetmek için kullanılan bir alan olarak öne çıkar. Burada, ev telefonu, iş telefonu, mobil numara, Pager (çağrı cihazı), faks ve IP telefon gibi farklı iletişim kanalları tanımlanabilir. Bu bilgiler, hem organizasyon içi hem de organizasyon dışı senaryolarda erişilebilirlik açısından önem taşır.

Bu sekmede saklanan telefon numaraları, LDAP (Lightweight Directory Access Protocol) üzerinden sorgulanabilir ve çeşitli uygulamalar tarafından kullanılabilir. Örneğin, şirket içi rehber servisleri veya Unified Communications çözümleri, burada yer alan bilgileri çekerek kullanıcıların iletişim bilgilerine daha hızlı ulaşılmasını sağlar. Ayrıca, PowerShell veya üçüncü taraf araçlarla bu veriler toplu olarak yönetilebilir ve güncellenebilir.

Unified Communications (UC) çözümleri, sesli aramalar, görüntülü toplantılar, mesajlaşma ve e-posta gibi farklı iletişim kanallarını tek bir çatı altında birleştiren sistemlerdir. Active Directory'de kayıtlı telefon numaraları, UC sistemleri tarafından otomatik olarak çekilip kullanılabilir. Örneğin, Microsoft Teams, veya Cisco Unified Communications Manager, Active Directory'deki Telephones sekmesinden kullanıcıların iş ve mobil telefon numaralarını alarak kişi rehberlerini otomatik güncelleyebilir. Böylece kullanıcılar manuel olarak numara eklemek zorunda kalmaz ve sistemler birbirine entegre çalışır.

Organizasyon içindeki iletişim verilerinin merkezi bir noktadan yönetilmesi, kullanıcı bilgilerinin güncel tutulmasını kolaylaştırır ve sistemlerin entegre çalışmasını sağlar. Telephones sekmesi, sadece statik bir bilgi alanı değil, aynı zamanda dinamik sorgular ve otomasyon süreçleri için de kritik bir bileşendir.

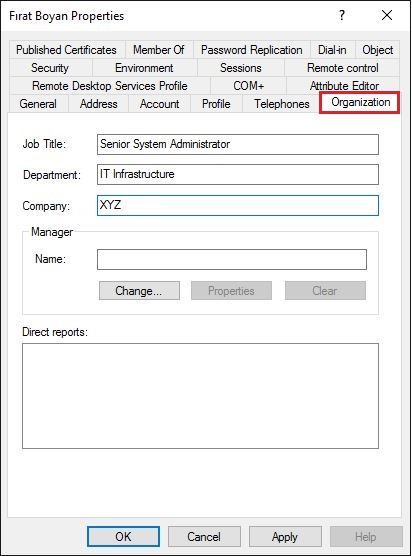

6- Organization Sekmesi

Organization sekmesi, Active Directory içinde kullanıcıların organizasyonel bilgilerini yönetmek için kullanılan bir bölümdür. Burada Job Title, Department, Company ve Manager gibi alanlar bulunur. Bu bilgiler, organizasyon içindeki hiyerarşiyi ve kullanıcıların hangi departmana bağlı olduğunu tanımlamak için kullanılır.

Bu alanlarda tutulan veriler, çeşitli LDAP (Lightweight Directory Access Protocol) sorgularıyla çekilebilir ve organizasyon içindeki kimlik yönetimi sistemleri tarafından kullanılabilir. Örneğin, bir kullanıcının yöneticisini belirlemek için Manager Attribute'u sorgulanabilir ve organizasyon içi iş akışlarında otomatik onay süreçleri bu bilgileri temel alarak çalışabilir. Benzer şekilde, şirket içi rehber sistemleri veya Unified Communications çözümleri bu bilgileri çekerek kişi listelerini dinamik olarak oluşturabilir.

Bu sekmenin doğru kullanımı, organizasyon içinde daha verimli bir kullanıcı yönetimi sağlar. Kullanıcıların departmanları ve yöneticileri merkezi bir şekilde tanımlandığında, erişim kontrolleri, iş akışları ve iletişim süreçleri daha düzenli ve kontrollü bir şekilde ilerler.

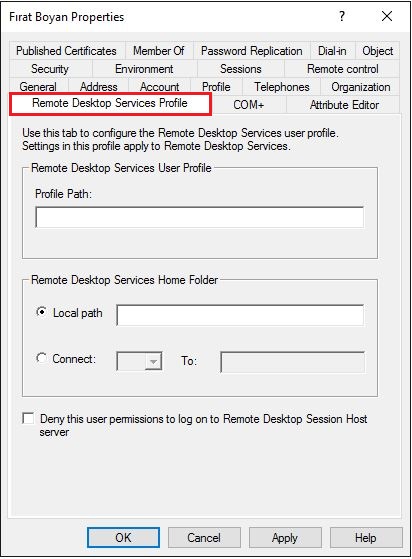

7- Remote Desktop Services Profile Sekmesi

Bu sekme; özellikle Roaming Profile gibi kullanıcıya ait profil yolu bilgisinin tanımlandığı Profile Path sekmesiyle hemen hemen aynıdır ancak buradaki fark, kullanıcı profil ayarlarının, kullanıcı uzak masaüstü bağlantısı yaptığında oturum açtığı bilgisayarda geçerli olması işlemidir. Kısaca tekrar hatırlarmak gerekirse Roaming Profile; bir kullanıcı profili ile ilgili tüm ayarlama ve düzenlemelerin, kullanıcının oturum açtığı başka bir bilgisayar üzerinde oturum açtığında dahi tüm ayarların o bilgisayar üzerinde de geçerli olması işlemidir.

• Profile Path: Kullanıcının uzak masaüstü bağlantısı sırasında kullanılacak profil yolunu tanımlayan alandır. Bu alan, Roaming Profile yapılandırılmış kullanıcılar için geçerlidir ve profil ayarlarının uzak masaüstü oturumları sırasında da geçerli olmasını sağlar. Bu, kullanıcının profil ayarlarının, uzak masaüstü oturumları ile oturum açtığı her bilgisayarda korunmasını ve uygulanmasını sağlar.

• Deny this user permissions to log on to Remote Desktop Session Host Server: Bu seçenek işaretlendiğinde, kullanıcıya Terminal Server üzerinde oturum açma izni verilmez. Bu, kullanıcının uzak masaüstü bağlantısıyla oturum açmasını engellemek için kullanılır.

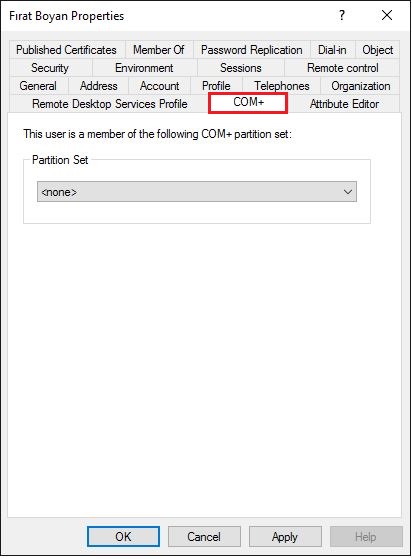

8- COM+ sekmesi

COM+ sekmesi, belirli bir kullanıcının COM+ uygulamalarıyla olan yetkilerini belirlemek için önemlidir. COM+, birden fazla bileşenin bir araya gelerek bir uygulama oluşturmasını sağlar. Bu yapı, büyük ve modüler kurumsal uygulamaların daha esnek ve ölçeklenebilir olmasına yardımcı olur. COM+ sekmesi üzerinden bir kullanıcıya belirli COM+ bileşenlerine erişim izni tanınabilir veya kısıtlanabilir. Örneğin, bir kullanıcı COM+ üzerinden çalıştırılabilen belirli bir uygulamayı kullanma yetkisine sahip olabilir.

Belirli COM+ Uygulamalarına Örnekler:

1. Transaction-Based Applications: Bir kurumsal uygulamanın birden fazla bileşeni bir işlem zinciri oluşturuyorsa ki bir finansal işlemdeki para çekme, transfer etme, onaylama gibi süreçler buna bir örnektir, COM+ teknolojisi, bu işlem zincirinin tamamını yönetir. Bu işlemlerde kullanıcıların yetkilendirilmesi, COM+ sekmesi üzerinden yapılabilir.

2. Message Queuing Systems: Microsoft Message Queuing (MSMQ) gibi uygulamalar, mesaj tabanlı uygulamalar arasında veri aktarımını sağlar. COM+, bu tür mesajlaşma sistemlerinde mesajların doğru sırayla işlenmesini ve yönetilmesini sağlar. Örneğin, bir kullanıcı COM+ sekmesi aracılığıyla, belirli bir MSMQ bileşeni üzerinde mesajları okuma veya gönderme yetkisine sahip olabilir.

3. Distributed Applications: Dağıtık ortamda çalışan uygulamalar, farklı sunucularda yer alan bileşenlerle etkileşim halindedir. Örneğin, bir e-ticaret uygulaması, sipariş yönetimi, ödeme işleme, ve envanter takibi gibi farklı modüllere sahip olabilir. Bu modüller, COM+ üzerinden yönetilir ve her bir bileşene kullanıcı bazında yetkiler tanımlanabilir. COM+ sekmesi, bu tür dağıtık sistemlerde hangi kullanıcıların hangi bileşenlere erişeceğini yönetmek için kullanılır.

COM+ sekmesi sayesinde, kullanıcıların bu tür kritik bileşen tabanlı sistemlerle olan etkileşimleri kontrol altına alınabilir. Bu yapı, sadece güvenliği sağlamakla kalmaz, aynı zamanda kullanıcıların hangi işlevleri yerine getirebileceğini belirleyerek organizasyonel süreçlerin sorunsuz ilerlemesini sağlar.

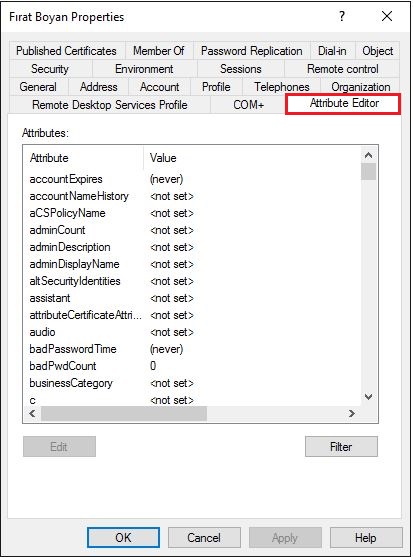

9- Attribute Editor Sekmesi

Attribute Editor sekmesi, Active Directory nesnelerine ait tüm Attribute'ların görüntülenip düzenlenebildiği bir arayüzdür. Burada User, Group, Computer veya diğer Active Directory Object'lerine atanmış tüm Attribute'lar listelenir ve doğrudan değiştirilebilir. Active Directory Schema, her nesneye ait hangi Attribute'ların bulunacağını belirleyen temel yapı olduğundan, Attribute Editor sekmesinde görülen alanlar, ilgili nesnenin Class tanımına göre değişiklik gösterir.

Bu sekme üzerinden yapılan düzenlemeler, LDAP (Lightweight Directory Access Protocol) sorgularında doğrudan etkili olur. Örneğin, bir kullanıcının accountExpires veya userAccountControl gibi Attribute'ları değiştirildiğinde, bu durum tüm Domain Controller'lar arasında Active Directory Replication mekanizmasıyla senkronize edilir. Özellikle gelişmiş Active Directory yönetimi gerektiren senaryolarda, doğrudan Attribute Editor üzerinden yapılan değişiklikler, PowerShell veya üçüncü taraf araçlara ihtiyaç duymadan belirli nesne ayarlarını değiştirme esnekliği sunar.

Bu sekmenin sağladığı en büyük avantajlardan biri, Active Directory Users and Computers (ADUC) gibi standart yönetim araçlarında görünmeyen Attribute'lara erişim imkanı sağlamasıdır. Örneğin, kullanıcı nesnesine özel bir Custom Attribute eklendiğinde, bu Attribute standart arayüzlerde görünmeyebilir, ancak Attribute Editor üzerinden doğrudan görüntülenip değiştirilebilir. Bu durum, özel kimlik yönetimi süreçleri, yetkilendirme sistemleri ve entegrasyon senaryolarında büyük kolaylık sağlar.

Görünüşte basit bir sekme gibi dursa da, Active Directory içinde derinlemesine yapılandırma yapmak isteyenler için güçlü bir araçtır. Hatalı değişikliklerin Replication sürecinde yayılabileceğini unutmamak ve özellikle Mandatory olarak işaretlenmiş Attribute'ları değiştirirken dikkatli olmak gerekir.

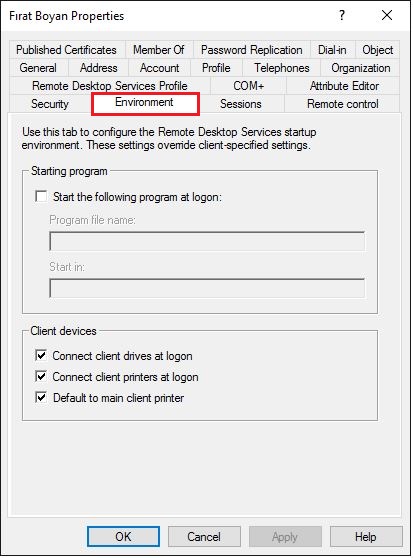

10- Environment Sekmesi

Environment sekmesi, Remote Desktop Services (RDS) oturumları için kullanıcı bazında özel yapılandırmalar yapılmasını sağlar. Bu sekmede belirlenen ayarlar, oturum açan kullanıcının masaüstü ortamını ve erişim yetkilerini kontrol etmeye yardımcı olur. Özellikle, belirli bir uygulamanın oturum açıldığında otomatik olarak çalıştırılması ve istemci cihazlarındaki donanımlara erişimin yönetilmesi gibi seçenekler sunar. Group Policy ile merkezi olarak yapılandırılabilen bu ayarlar, kullanıcı bazında özelleştirilerek daha esnek bir yönetim imkanı sağlar.

• Starting Program: Kullanıcının oturum açtığında masaüstüne yönlendirilmeden doğrudan belirli bir uygulamanın başlatılmasını sağlar. Bu özellik, RemoteApp uygulamalarında veya kiosk modunda çalışan istemcilerde yaygın olarak kullanılır. Örneğin, bir muhasebe programına erişmesi gereken kullanıcılar için, oturum açıldığında doğrudan ilgili yazılım başlatılabilir.

• Client devices: İstemci tarafında yer alan USB cihazları, yazıcılar, disk sürücüleri veya diğer donanımların uzak oturum içinde kullanılabilmesini kontrol eder. Eğer bu seçenek etkinleştirilirse, kullanıcı kendi cihazındaki yazıcıyı veya depolama aygıtlarını RDS oturumu içinde kullanabilir. Güvenlik gereksinimlerine bağlı olarak bu özellik kapatılabilir veya belirli cihaz türleri için kısıtlanabilir.

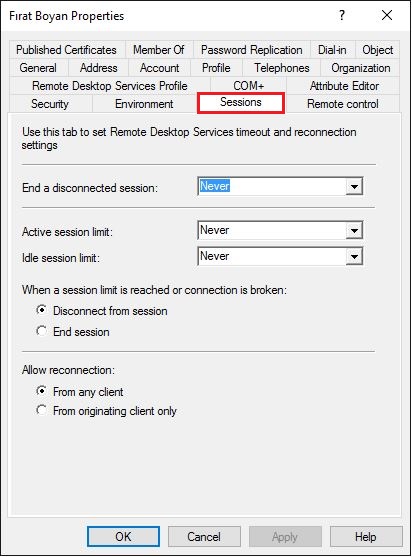

11- Sessions Sekmesi

Bu sekme, kullanıcı Remote Desktop Service kullanılarak oturum açıldığında bağlantı ayarlarını belirlemek için kullanılır.

• End a disconnected session: Kullanıcı, Remote Desktop Connection (RDC) penceresini kapattığında veya bağlantı kopması durumunda, oturumun ne zaman sonlandırılacağını belirler. Varsayılan değer Never olmakla birlikte; 1 dakika, 5 dakika, 10 dakika, 15 dakika, 30 dakika, 1 saat gibi belirli süreler ayarlanabilir.

• Active session limit: Kullanıcının etkin oturumunun ne kadar süreceğini tanımlar. Oturum sınırları; 1 dakika, 5 dakika, 10 dakika, 15 dakika, 30 dakika, 1 saat gibi sürelerle sınırlanabilir veya varsayılan olarak Never (asla) seçilirse süre sınırı uygulanmaz.

• Idle session limit: Kullanıcı oturum açmış olsa bile işlem yapmadığında, oturumun ne kadar süre boşta kalacağını belirler. 1 dakika, 5 dakika, 10 dakika, 15 dakika, 30 dakika, 1 saat gibi değerler ayarlanabilir. Varsayılan olarak Never (asla) seçilirse herhangi bir sınırlama uygulanmaz.

• When a session limit is reached or connection is broken: Oturum sınırı aşıldığında ya da bağlantı koptuğunda sistemin ne yapacağını belirler:

➥ Disconnect from session: Kullanıcının oturumu bağlantısı kesilir.

➥ End session: Kullanıcının oturumu tamamen sonlandırılır.

Bu iki parametre arasında şöyle bir fark var; Disconnect from session, kullanıcının oturumunu kes olarak belirlersek, oturum sınırına ulaşıldığı zaman bağlantı kopar ve kullanıcı tekrar bağlandığında kaldığı yerden çalışmaya devam eder. End session ise kullanıcının oturumuna son ver olarak belirlersek, kullanıcı tekrar bağlandığında kaldığı yerden çalışmaya devam edemez.

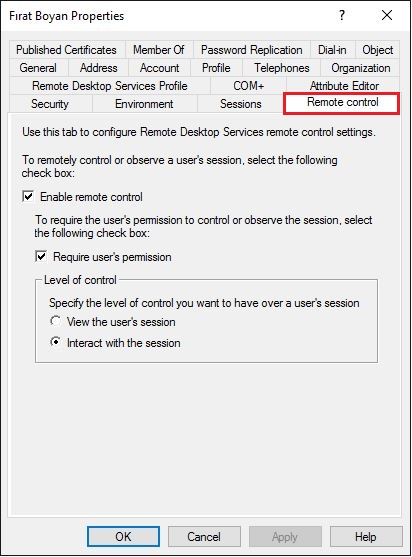

12- Remote Control Sekmesi

Bu sekme; RDS-Remote Desktop Service (terminal hizmetleri) kullanarak oturum açmış bir kullanıcının oturumunu denetlemek ve gözlemek için bu sekmedeki parametrelerden yararlanılır.

• Enable remote controls: Bu parametre ile uzaktan denetim özelliği aktif hale getirilebilir. Varsayılan olarak işaretlidir ve kullanıcı oturumları uzaktan denetlenebilir.

• Require user's permission: Kullanıcının oturumu izlenirken onay alınmasını sağlar. Varsayılan olarak etkindir. Bu seçenek işaretlenmezse, kullanıcı onayı olmadan oturum gözlemlenebilir.

• Level of control (Denetim düzeyi): Uzaktan denetim sırasında hangi düzeyde kontrol sağlanacağını belirler:

➥ View the user's session: Kullanıcının oturumunu sadece görüntüle.

➥ Interact with the session: Kullanıcı oturumuna katıl ve oturumu denetle.

View the user's session, kullanıcının oturumunu sadece görüntülemeye izin verir ve herhangi bir müdahale yapılamaz. Ancak Interact with the session parametresi, kullanıcının oturumuna müdahale etme imkanı sağlar. Bu seçenek ile oturuma aynı anda iki kullanıcı bağlanabilir ve oturumda işlem yapabilirsiniz.

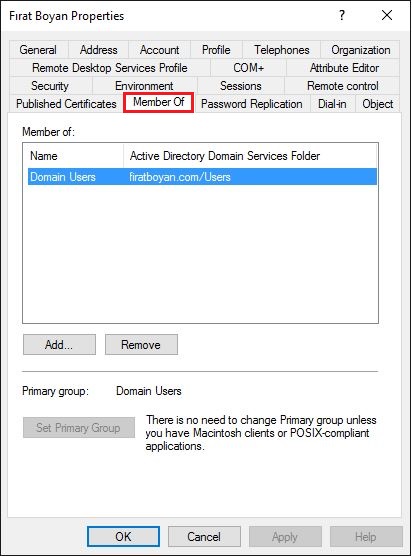

13- Member Of Sekmesi

Bu sekme, bir kullanıcının hangi gruplara üye olduğunu gösteren ve bu gruplara ekleme ya da çıkarma işlemlerinin yapılabildiği bölümdür. Bu sekme, kullanıcı hesaplarına toplu erişim izinleri ve haklar atamak için kullanılır.

Varsayılan olarak, her yeni kullanıcı Domain Users grubunun üyesi olarak oluşturulur. Domain Users grubu, tüm kullanıcıların dahil olduğu genel bir güvenlik grubudur ve bu grup aracılığıyla kullanıcıların temel erişim hakları tanımlanır.

Member Of sekmesi, kullanıcının bir veya birden fazla gruba dahil edilmesine olanak tanır. Bu sayede, kullanıcıya gruba özel izinler ve haklar atamak daha kolay hale gelir. Gruplar, Active Directory yönetiminde merkezi bir rol oynar, çünkü kullanıcıların bireysel olarak değil, grup bazında yönetilmesi yönetim iş yükünü büyük ölçüde azaltır.

Bu sekme, kullanıcıların yetkilerini genişletmek veya kısıtlamak için gruplara üyelik işlemlerini basit bir arayüzle yönetmeye olanak tanır.

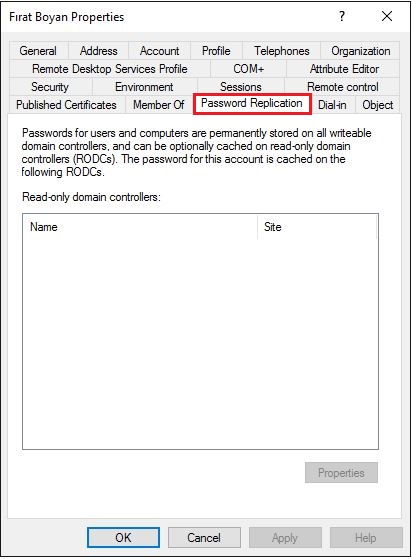

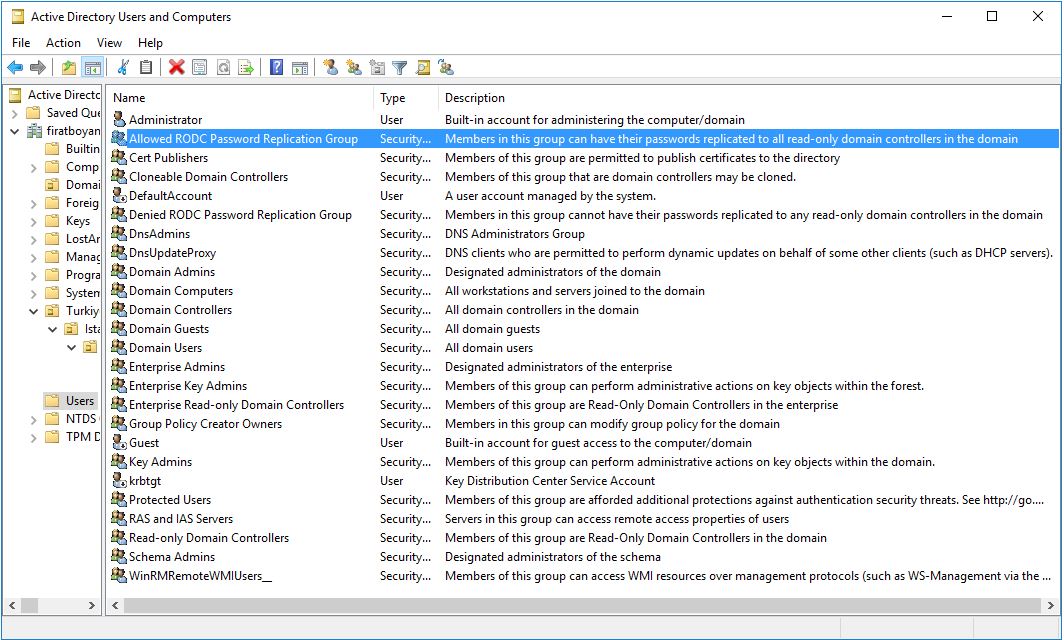

14- Password Replication Sekmesi

Salt okunur Domain Controller'lar (Read-Only Domain Controllers, RODC), güvenlik amacıyla kullanıcı veya bilgisayarların parolalarını veya parola özetlerini yerel olarak saklamaz. Kimlik doğrulama işlemleri, yazılabilir Domain Controller (Read-Writable Domain Controller) üzerinden gerçekleştirilir. Ancak, Allowed RODC Password Replication Group içerisinde yer alan hesapların parolaları RODC'nin ön belleğinde saklanabilir. Bu özelliğe Credential Caching (Kimlik Bilgilerini Ön Bellekte Tutma) adı verilir.

Credential Caching (Kimlik Bilgilerini Ön Bellekte Tutma), Read-Only Domain Controller (RODC)'nin, güvenlik nedenleriyle sınırlı şekilde parola veya parola özetlerini ön bellekte tutmasına olanak tanıyan bir mekanizmadır. Varsayılan olarak, RODC'ler üzerinde hiçbir kullanıcının veya bilgisayarın parolası saklanmaz. Bunun yerine, kullanıcı veya bilgisayar kimlik doğrulama talepleri, yazılabilir Domain Controller (Read-Writable Domain Controller, RWDC) tarafından gerçekleştirilir. Ancak belirli durumlarda, özellikle uzak ofislerde bulunan kullanıcılar için, RODC'nin parola bilgilerini ön bellekte tutması gerekebilir. Bu, kullanıcıların kimlik doğrulama taleplerinin merkezi bir RWDC'ye gitmeden yerel RODC üzerinde hızlı bir şekilde işlenmesini sağlar.

Allowed RODC Password Replication Group bu işlevin yönetilmesinde önemli bir rol oynar. Bu grup, parola veya parola özetlerinin RODC üzerinde ön belleğe alınmasına izin verilen hesapları içerir. Yani sadece bu grupta yer alan kullanıcı ve bilgisayar hesaplarının kimlik bilgileri, RODC'nin ön belleğinde saklanabilir. Parola replikasyonu, Password Replication Policy (PRP) ile yönetilir ve bu politika, hangi hesapların parolalarının RODC'ye kopyalanabileceğini belirler.

Teknik İşleyiş

1- Kimlik Doğrulama İsteği: Bir kullanıcı, RODC üzerinden kimlik doğrulama talebinde bulunduğunda, eğer kullanıcının parolası daha önce RODC'de ön belleğe alınmışsa, kimlik doğrulama işlemi yerel olarak gerçekleştirilir. Eğer parola RODC'de yoksa, bu istek yazılabilir bir etki alanı denetleyicisine (RWDC) yönlendirilir.

2- Parolanın Önbelleğe Alınması: RWDC, kullanıcının kimlik doğrulamasını gerçekleştirir ve PRP'yi kontrol eder. Eğer kullanıcı Allowed RODC Password Replication Group içerisindeyse ve parola replikasyonu için izin verilmişse, RWDC bu parolayı RODC'ye iletir ve RODC bu parolayı ön belleğe alır. Bir sonraki oturum açma isteğinde, RODC kullanıcıyı yerel olarak doğrulayabilir.

3- Denied RODC Password Replication Group: Parolalarının RODC üzerinde saklanmasını istemediğiniz hassas kullanıcılar veya gruplar için, Denied RODC Password Replication Group kullanılabilir. Bu gruptaki hesapların parolaları hiçbir şekilde RODC'ye replikasyon edilmez. Örneğin, Enterprise Admins ve Domain Admins gibi grupların parolalarının RODC'de ön bellekte tutulmaması bir güvenlik tedbiri olarak tavsiye edilir.

Neden Bu Yapı Önemlidir?

RODC'ler genellikle uzak ofisler veya şubeler gibi fiziksel olarak daha az güvenli ortamlar için kullanılır. Bu nedenle, parolaların RODC üzerinde saklanması güvenlik açısından risk teşkil edebilir. Ancak, Allowed RODC Password Replication Group ve Credential Caching sayesinde, yalnızca belirlenen hesapların parolaları ön belleğe alınır, böylece güvenlik ve performans arasında dengeli bir çözüm sağlanmış olur.

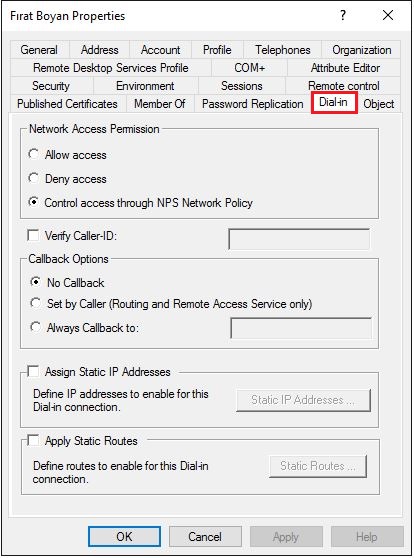

15- Dial-in Sekmesi

Dial-in sekmesi, bir kullanıcının uzak bağlantı erişimi ayarlarının yönetildiği ve yapılandırıldığı alandır. Bu sekme, kullanıcıların bir Remote Access Server (RAS) aracılığıyla sisteme bağlanmasını sağlar. RAS hizmeti, VPN (Virtual Private Network) veya telefon hattı üzerinden uzak kullanıcıların ağa güvenli bir şekilde erişebilmesi için kullanılır. Özellikle uzak ofisler, mobil kullanıcılar veya dışarıdan erişim gerektiren durumlar için bu özellik kritik öneme sahiptir.

RAS (Remote Access Server) Nedir?

RAS, uzak bağlantı erişimini yöneten bir sunucu hizmetidir. Bu hizmet, iki temel bağlantı türünü destekler:

1- VPN (Virtual Private Network): Kullanıcılar, internet üzerinden güvenli bir tünel oluşturarak şirket içi kaynaklara erişebilirler. VPN, uzak kullanıcıların şifrelenmiş bir bağlantı üzerinden ağ kaynaklarına erişmesini sağlar, böylece veriler güvenli bir şekilde iletilir.

2- Telefon Hattı (Dial-up): Çevirmeli bağlantı yöntemiyle, kullanıcılar doğrudan bir telefon hattı aracılığıyla RAS sunucusuna bağlanabilir. Bu yöntem, günümüzde çok yaygın olmasa da hala bazı ortamlar için kullanılabilir.

Dial-in Sekmesindeki Temel Parametreler

• Network Access Permission (Uzaktan Erişim İzni): Bu bölümde, kullanıcının uzak bağlantı erişim iznini yapılandırabileceğiniz üç seçenek bulunur:

➥ Allow access: Kullanıcıya uzaktan erişim izni her zaman verilir. Bu seçenek, kullanıcının VPN veya telefon hattı üzerinden RAS sunucusuna bağlanmasına sürekli olarak izin verir.

➥ Deny access: Kullanıcının uzaktan erişimi engellenir. Bu durumda, kullanıcı herhangi bir şekilde RAS sunucusuna bağlanamaz. Özellikle erişimi sınırlamak veya güvenlik gerekçesiyle kullanıcıları engellemek için kullanılır.

➥ Control access through NPS Network Policy: Bu seçenek, uzaktan erişim yetkilerini NPS (Network Policy Server) üzerinden yönetir. NPS, bir Microsoft sunucu hizmetidir ve merkezi bir şekilde kimlik doğrulama, yetkilendirme ve muhasebe (AAA) politikalarını yönetir. NPS ile belirlenen politikalar doğrultusunda, kullanıcıların hangi koşullarda erişim sağlayabileceği veya reddedileceği denetlenir.

• Verify Caller-ID (Arayan Kimlik Doğrulama): Bu parametre, uzaktan bağlanan kullanıcının Caller-ID bilgilerini doğrulamak için kullanılır. Caller-ID, çevirmeli bağlantı veya telefon hattı kullanılarak yapılan bağlantılarda gelen arayan kimlik bilgilerini içerir. Bu doğrulama işlemi, kullanıcının yalnızca belirli bir telefon hattı üzerinden sisteme bağlanmasını sağlamak için kullanılır. Bu özellik, güvenlik açısından önemlidir çünkü belirli telefon numaralarının dışında yapılan erişim taleplerini engeller.

• Callback Options (Geri Arama Seçenekleri): Bu bölüm, geri arama ile ilgili üç parametre içerir. Geri arama, kullanıcının uzak erişim bağlantısı sırasında çağrıyı başlatmasının ardından sunucunun belirli bir numarayı arayıp tekrar bağlantı kurmasıdır. Bu, güvenlik ve maliyet kontrolü için kullanılan bir yöntemdir.

➥ No Callback: Geri arama yapılmaz. Kullanıcı doğrudan bağlantısını devam ettirir.

➥ Set by Caller (Routing and Remote Access Service only): Arayan kullanıcının belirlediği bir numara üzerinden geri arama yapılır. Bu özellik yalnızca Routing and Remote Access Service (RRAS) ile kullanılabilir. Arayan kişi, kendi belirlediği numara üzerinden geri arama yapılmasını talep edebilir.

➥ Always Callback to: Her zaman belirtilen sabit bir numaraya geri arama yapılır. Bu özellik, kullanıcı her bağlantı kurduğunda sistemin otomatik olarak belirtilen numarayı aramasını sağlar. Özellikle sabit telefon hatları üzerinden güvenli bağlantılar kurmak isteyen organizasyonlar için tercih edilebilir.

• Assign Static IP Address (Statik IP Adresi Atama): Bu parametre, kullanıcının çevirmeli bağlantı sırasında her seferinde aynı IP adresini almasını sağlar. Kullanıcıya statik bir IP adresi atanarak, her bağlantı kurduğunda bu IP adresi üzerinden sisteme bağlanması sağlanır. Statik IP adresi, özellikle güvenlik politikaları veya belirli IP tabanlı erişim kontrolleri gerektiren durumlar için önemlidir. Statik IP, bağlantının izlenmesi ve denetimi açısından da avantajlar sağlar.

• Assign Static Routes (Statik Yönlendirme Tanımlama): Bu seçenek, kullanıcının çevirmeli bağlantı sırasında belirli yönlendirmelerle bağlanmasını sağlar. Static Routes, kullanıcının bağlantısı sırasında hangi ağ yollarının kullanılacağını belirler. Bu, genellikle kullanıcıların belirli alt ağlara veya sunuculara yönlendirilmesini sağlamak için kullanılır. Örneğin, güvenlik politikaları gereği kullanıcıların yalnızca belirli sunuculara erişim sağlaması gerektiğinde statik yönlendirmeler uygulanabilir.

Detaylı Teknik Avantajlar

Dial-in sekmesinde yapılandırılan bu ayarlar, uzak kullanıcıların şirket içi Network yapılarında veya kaynaklara güvenli ve yönetilebilir bir şekilde erişmesini sağlar. Özellikle VPN üzerinden erişim sağlayan kullanıcılar için, NPS politikaları aracılığıyla erişim denetimi, statik IP atamaları ve Caller-ID doğrulaması gibi güvenlik önlemleri önemli avantajlar sunar. Ayrıca, geri arama gibi özellikler, bağlantının güvenli ve yetkili kişilere ait olduğunu doğrulamak için ek güvenlik katmanları sağlar.

Active Directory içinde kullanıcı hesapları, sistemin güvenliğini ve yönetilebilirliğini sağlamak için detaylı şekilde yapılandırılabilir. Kullanıcı özellikleri sekmeleri, kimlik doğrulama, erişim kontrolü, parola politikaları, oturum açma kısıtlamaları ve organizasyonel bilgiler gibi birçok kritik parametreyi barındırır. Bu alanlar, merkezi kullanıcı yönetimi sağlarken aynı zamanda yetkilendirme ve denetim süreçlerini kolaylaştırır.

Her hesap için tanımlanabilen Logon Hours, Home Directory, Profile Path gibi ayarlar, kullanıcının oturum açabileceği zaman dilimlerinden, Group Policy ile yönetilen profil yollarına kadar geniş bir yapılandırma imkanı sunar. Özellikle büyük organizasyonlarda, kullanıcıların erişim yetkilerini ve çalışma ortamlarını standart hale getirmek için bu ayarların doğru yapılandırılması gerekir.

Kimlik doğrulama sürecinde her kullanıcının belirli Attribute'ları, LDAP (Lightweight Directory Access Protocol) üzerinden sorgulanabilir ve yetkilendirme mekanizmaları tarafından kullanılabilir. Security Group ve Distribution Group üyelikleri, kullanıcıların erişim haklarını belirleyen temel faktörler arasında yer alır. Kullanıcı hesaplarının hangi Organizational Unit (OU) altında bulunduğu, merkezi yönetim açısından büyük önem taşır ve bu yapı, doğru planlandığında hem yönetim yükünü azaltır hem de yetkisiz erişim risklerini minimize eder.

Active Directory Users and Computers (ADUC) üzerinden yapılan kullanıcı yapılandırmaları, PowerShell komutları ile de otomatik hale getirilebilir ve büyük ölçekli sistemlerde yönetim süreçlerini hızlandırır. Özellikle Get-ADUser ve Set-ADUser gibi komutlar sayesinde, kullanıcı hesapları üzerinde toplu değişiklikler yapmak mümkün hale gelir. Tüm bu bileşenler bir araya geldiğinde, kullanıcı hesapları sadece erişim sağlamak için değil, aynı zamanda güvenlik politikalarının uygulandığı, detaylı denetimlerin yapıldığı ve sistem kaynaklarının kontrollü şekilde yönetildiği temel bir yapı taşı haline gelir.

Faydalı olması dileğiyle...

Her türlü görüş ve önerilerinizi aşağıdaki yorum panelinden bırakabilir, kafanıza takılanları veya merak ettiklerinizi sorabilirsiniz.