Exchange Server kurulumunu tamamladıktan sonra, Firewall, NAT ve Policy ayarlarının yapılması oldukça önemlidir. Bu ayarlar, Exchange Server'ın güvenli ve düzgün çalışmasını sağlamak için gereklidir. Firewall ayarları, sunucunun yalnızca yetkili trafiği kabul etmesini ve yetkisiz erişimlere karşı korunmasını sağlar.

NAT (Network Address Translation) ayarları, Exchange Server'ın dış dünya ile iletişimini düzenler. Sunucunun iç IP adreslerinin gizlenmesi ve dış IP adresleri ile iletişim kurulması, güvenlik açısından kritik bir rol oynar. Bu, özellikle Exchange Server'ın internet üzerinden erişilebilir olduğu durumlarda önemlidir. NAT ayarlarının doğru yapılması, hem güvenliği artırır hem de iletişimdeki olası sorunları en aza indirir.

Policy ayarları, Exchange Server'ın güvenlik politikalarını ve kullanıcı erişimlerini yönetir. Bu ayarlar, kullanıcıların hangi hizmetlere erişebileceğini ve hangi işlemleri gerçekleştirebileceğini belirler. Güvenlik politikalarının doğru yapılandırılması, Exchange Server'ın saldırılara karşı korunmasına ve veri güvenliğinin sağlanmasına yardımcı olur. Özellikle, e-posta trafiğinin güvenliğini sağlamak ve Spam ile zararlı içeriklerin filtrelenmesi için bu ayarlar hayati öneme sahiptir.

Firewall, NAT ve Policy ayarlarını yaparken dikkat edilmesi gereken bazı temel noktalar vardır. İlk olarak, yalnızca gerekli olan Port'ların açılması ve diğer tüm Port'ların kapalı tutulması gerekir. Bu, saldırı yüzeyini minimize eder ve Exchange Server'ın güvenliğini artırır. Ayrıca, NAT ayarlarında doğru IP eşlemelerinin yapılması, iç ve dış Network trafiğinin doğru bir şekilde yönlendirilmesini sağlar. Policy ayarlarında ise kullanıcı gruplarına özel erişim izinleri tanımlanarak, gereksiz erişimlerin önüne geçilir.

Bu ayarları yapmak, Exchange Server performansını da olumlu yönde etkiler. Firewall ve NAT ayarları, sunucunun yalnızca gerekli trafiği almasını sağladığı için gereksiz yüklerden kurtulmasına yardımcı olur. Bu da sunucunun daha hızlı ve verimli çalışmasını sağlar. Aynı zamanda, doğru yapılandırılmış Policy ayarları ile kullanıcılar arasındaki veri trafiği düzenlenir ve sunucu üzerindeki işlem yükü dengelenir.

Exchange Server kurulum işlemi tamamlandıktan sonra Exchange Server'ımızı iç Network içinde e-posta gönderimi ve alımı için kullanabiliriz ancak dış dünyaya e-posta gönderimi ve alımı için DIŞ DNS üzerinde bir takım işlemlerin yapılarak, Firewall üzerinde de bir takım yapılandırmaları yapmanız gerekmektedir. NAT ve Policy yapılandırma işlemlerimi Fortigate Firewall cihazı üzerinden yapıyor olacağım.

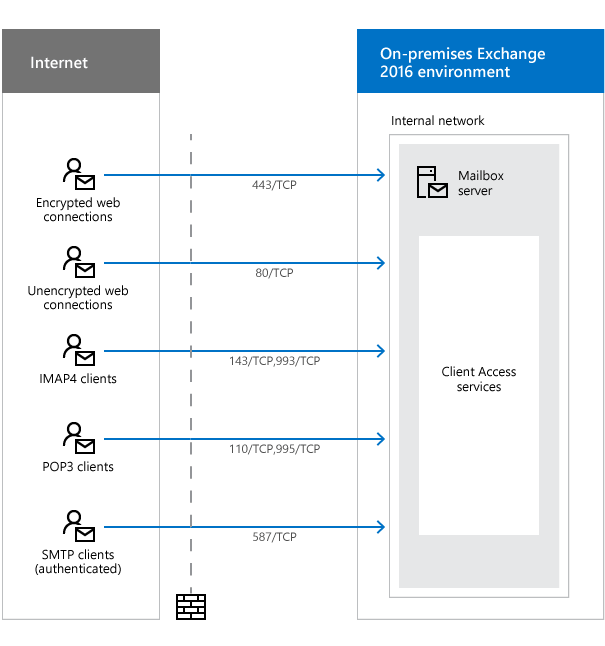

Exchange Server NAT Yapılandırmasında Kullanılan Port'lar

1- 25 Port'u (SMTP)

25 Port'u, SMTP (Simple Mail Transfer Protocol) üzerinden e-posta sunucuları arasında e-posta trafiğini sağlamak için kullanılan standart bir bağlantı noktasıdır. Exchange Server’da dış Network'ten gelen SMTP trafiğinin iç Network'teki Exchange Server’a güvenli bir şekilde iletilmesi için 25 Port'unun NAT (Network Address Translation) yapılandırmasına dahil edilmesi gereklidir. Bu yapılandırma sayesinde, dış Network'ten gelen e-posta iletim talepleri Exchange Server’a yönlendirilir ve kurum dışı e-posta iletişimi sağlanır.

25 Port’u, NAT üzerinden yönlendirilerek Exchange Server’ın birden fazla servisine erişim sağlar. Bunların başında Front End Transport Service gelir. Bu servis, gelen SMTP bağlantılarını alır ve gerekli doğrulama ve yönlendirmeleri yaparak e-posta trafiğini ilgili servisler arasında yönetir. Ayrıca, Front End Transport Service, genellikle yük dengeleme ve güvenlik politikalarına uygun olarak yapılandırılır ve gelen SMTP trafiğinin doğru hedefe yönlendirilmesinde ilk adımı oluşturur.

25 Port'u üzerinden gelen SMTP trafiği, aynı zamanda Exchange Server üzerinde çalışan Transport Service tarafından da işlenir. Transport Service, Mailbox sunucularında çalışır ve e-postaların alınması, işlenmesi ve dağıtılmasında anahtar rol oynar. Transport Service, dış Network'ten gelen SMTP taleplerini alır, içerik filtreleme ve kurumsal güvenlik politikalarına göre işleyerek dahili kullanıcılara veya diğer dış alıcılara e-posta iletimini sağlar. Bu servis ayrıca e-postaların dahili ve harici yönlendirilmesinde merkezi bir görev üstlenir.

Ek olarak, 25 Port'u üzerinden gelen SMTP talepleri, Mailbox Transport Submission Service ve Mailbox Transport Delivery Service tarafından da kullanılır. Mailbox Transport Submission Service, bir Mailbox’tan gelen e-postayı alır ve Transport Service'e iletir. Böylece e-posta, belirlenen kurallara göre diğer kullanıcılara gönderilmek üzere hazırlanır. Mailbox Transport Delivery Service ise Transport Service’den gelen e-postaları alarak ilgili Mailbox’lara teslim eder. Her iki servis de, 25 Port'u üzerinden NAT ile gelen SMTP trafiğinin Exchange Server üzerindeki dahili e-posta yönlendirmelerinde kritik öneme sahiptir.

25 Port’unun NAT yapılandırmasında etkin bir şekilde kullanılması, dış Network'ten gelen SMTP trafiğinin Exchange Server üzerindeki Front End Transport Service, Transport Service, Mailbox Transport Submission Service ve Mailbox Transport Delivery Service gibi kritik servislere yönlendirilmesini sağlar. Bu yapılandırma, e-posta trafiğinin güvenli ve kesintisiz bir şekilde Exchange Server’da işlenmesini sağlarken kurum dışı iletişim ihtiyaçlarını karşılar.

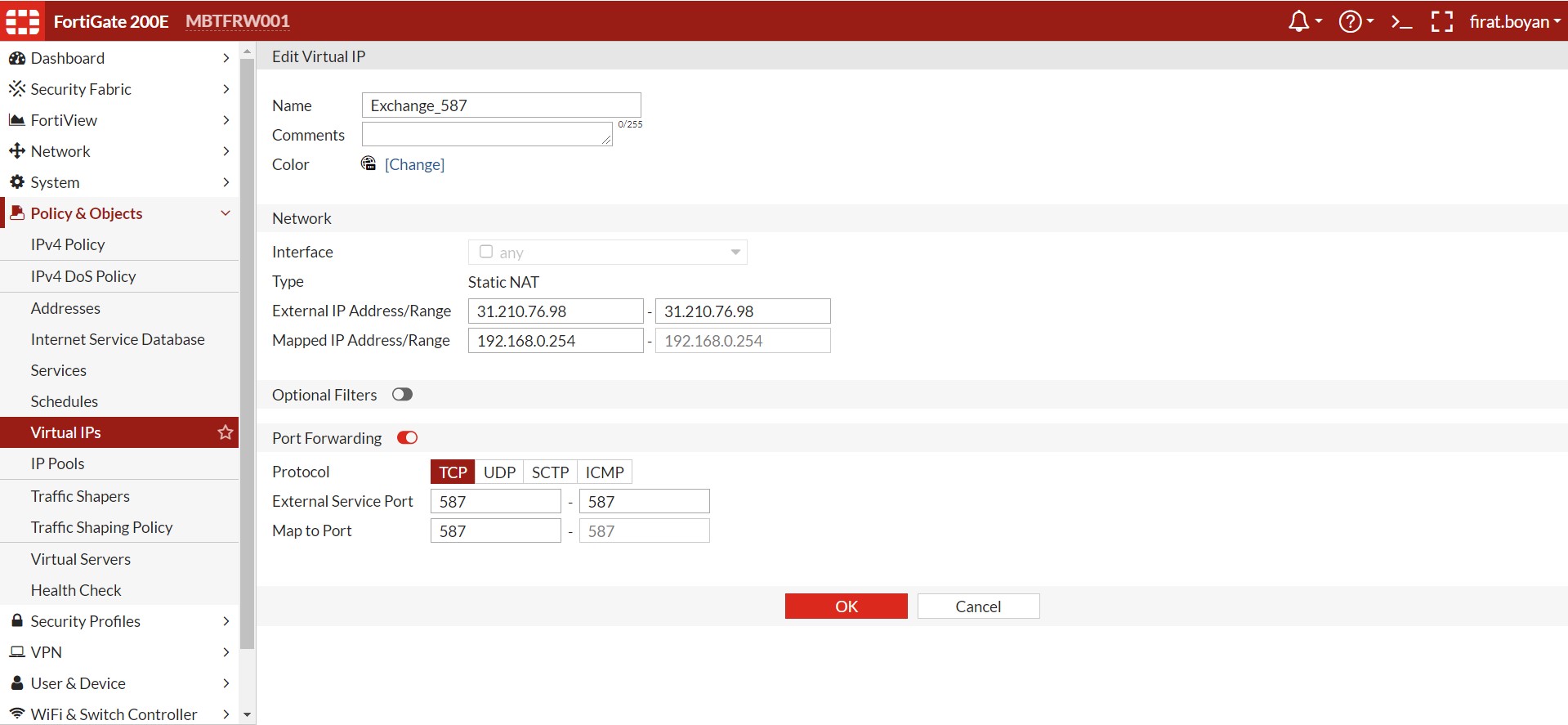

2- 587 Port'u (SMTP Submission)

587 Port'u, SMTP Submission protokolü üzerinden kimlik doğrulamalı e-posta gönderimini sağlamak amacıyla kullanılan bir bağlantı noktasıdır ve Exchange Server’da dış Network'teki istemcilerin e-posta iletimi için sıklıkla NAT (Network Address Translation) yapılandırmasına dahil edilir. Ancak, 587 Port'unun NAT'lanması zorunlu değildir. Genelde bu Port, Outlook dışındaki Thunderbird veya Appla Mail gibi SMTP destekli istemciler veya üçüncü taraf uygulamalar için gereklidir.

Exchange Server'da Mailbox hesabı olan Outlook Client'lar, Exchange Server’a doğrudan 587 Port'u üzerinden bağlanmaz; bunun yerine MAPI over HTTP, RPC over HTTPS (Outlook Anywhere) protokollerini kullanarak 443 Port'u (HTTPS) üzerinden Exchange Server’a bağlanır. Bu bağlantı yöntemleri, Outlook Client'ların Exchange Server’a güvenli bir bağlantı kurmasını ve e-posta gönderip almasını sağlar. Bu nedenle, 587 Port'u NAT'lanmamış olsa dahi Exchange Server'da Mailbox hesabı olan Outlook Client'lar için e-posta gönderimi ve alımı etkilenmez.

587 Port'u ise, SMTP Submission trafiği gerektiren ve kimlik doğrulaması ile e-posta gönderen istemciler veya uygulamalar için ayrılmıştır. Örneğin:

1. Üçüncü Taraf E-posta İstemcileri: Outlook dışında Thunderbird veya Apple Mail gibi bir e-posta istemcisi kullanan kullanıcılar, şirket dışından Exchange Server’a bağlanarak SMTP üzerinden e-posta göndermek istediklerinde 587 Port'unu kullanır. Bu istemciler, kimlik doğrulamalı e-posta gönderimi için SMTP Submission protokolünü gerektirir.

2. Web Tabanlı Uygulamalar: Şirket dışındaki bir web uygulaması veya müşteri portalı, kullanıcılarına otomatik e-posta göndermek için Exchange Server’a SMTP bağlantısı kurduğunda 587 Port'unu kullanır. Bu tür uygulamalar, kimlik doğrulamalı bağlantı ile SMTP üzerinden e-posta gönderir.

3. CRM ve ERP Sistemleri: Şirket dışında barındırılan CRM veya ERP yazılımları (örneğin, bulutta çalışan Salesforce veya SAP), müşterilere e-posta göndermek için Exchange Server'a SMTP Submission üzerinden bağlanabilir. Bu tür sistemler, güvenli SMTP bağlantısı kurarak kimlik doğrulamalı e-posta gönderimi yapar.

Bu tür senaryolarda, dış Network'teki istemcilerin Exchange Server’a erişebilmesi için 587 Port'unun NAT'lanması gerekebilir.

NAT ile 587 Port'unun yapılandırılması, dış IP adreslerinden gelen SMTP Submission trafiğinin iç Network'teki Exchange Server’a yönlendirilmesine olanak tanır. Bu bağlantı noktası, Exchange Server üzerindeki Front End Transport Service tarafından karşılanır ve istemcinin kimlik doğrulama bilgileri doğrulanarak güvenli bir e-posta gönderim süreci başlatılır. Front End Transport Service, 587 Port'u üzerinden gelen kimlik doğrulamalı SMTP taleplerini güvenli bir şekilde alır ve ilgili e-posta iletim işlemlerini başlatır.

Eğer 587 Port'u NAT'lanmazsa, dış Network'teki SMTP istemciler Exchange Server’a doğrudan erişim sağlayamaz. Bu durumda, yalnızca iç Network'teki istemciler SMTP Submission bağlantısını kullanarak e-posta gönderebilir. Dış Network'ten SMTP Submission bağlantısı yapılması gereken durumlarda ise 587 Port'unun NAT'lanması yaygın olarak tercih edilir.

Özetle, 587 Port'unun NAT yapılandırmasına dahil edilmesi zorunlu değildir; ancak dış Network'teki SMTP istemciler veya üçüncü taraf uygulamalar için kimlik doğrulamalı SMTP bağlantısı gerektiren durumlarda tercih edilir. Bu yapılandırma, istemcilerden güvenli bir e-posta gönderim sürecini başlatarak Exchange Server’ın dış erişim ihtiyaçlarına uygun şekilde ayarlanmasını sağlar.

3- 80 Port'u (HTTP)

80 Port'u, Exchange Server üzerinde HTTP Redirection işlemleri için kritik bir bağlantı noktasıdır ve dış Network'ten gelen istemcilerin güvenli HTTPS URL'lerine yönlendirilmesini sağlar. Özellikle, Mail Client, daha önceki adımlarda HTTPS bağlantısına ulaşamamışsa, Exchange Server bu aşamada Mail Account’un örneğin, firatboyan.com gibi Domain Suffix’ini referans alarak güvenli olmayan bir HTTP URL’si türetir. Bu URL,

|

http://autodiscover.firatboyan.com/autodiscover/autodiscover.xml |

formatında oluşturulur ve istemcinin Autodiscover servisine ulaşmasına olanak tanır. İstemci, bu türetilen HTTP URL üzerinden GET isteği gönderir. Bu işlemde HTTPS güvenliği ve dijital sertifika gereksinimi olmadığı için sunucu tarafından herhangi bir kimlik doğrulaması yapılmaz ve istemci User Name ve Password gibi Credential bilgilerini göndermez. HTTP Redirection işlemi için kimlik doğrulama zorunluluğu bulunmadığından, istemci doğrudan yönlendirme işleminin gerçekleşip gerçekleşmediğini kontrol eder. Bu aşamada, istemciye herhangi bir POST isteği gönderilmez ve yapılandırma ayarları sunulmaz. Sunucu, sadece HTTP Redirection işlemi yaparak istemciyi doğru HTTPS URL’sine yönlendirir ve yönlendirme için HTTP 301 veya HTTP 302 yanıtlarını kullanır.

Eğer istemci HTTP URL üzerinden bir yanıt alırsa, bu noktada HTTP URL işlemi tamamlanır ve istemci, yönlendirme mesajıyla aldığı HTTPS URL’sine giderek kimlik doğrulaması yapar. Bu kimlik doğrulama sonrasında istemci, gerekli POST işlemiyle Credential bilgilerini gönderir ve Exchange Server’dan servis ayarlarını alarak e-posta yapılandırma sürecini devam ettirir.

Exchange NAT (Network Address Translation) yapılandırmasında 80 Port'unun yer alması, dış Network'teki istemcilerin HTTP Redirection yoluyla doğru servislere güvenli bir şekilde yönlendirilmesini sağlar. Bu yapılandırma, istemci taleplerinin Exchange Server’a ulaştıktan sonra 443 Port'u üzerinden şifrelenmiş bir bağlantıya geçirilmesine olanak tanır, böylece veri güvenliği sağlanır ve kullanıcı deneyimi iyileştirilir.

4- 443 Port'u (HTTPS)

443 Port'u, HTTPS protokolü üzerinden Exchange Server’a dış Network'ten gelen güvenli bağlantılar için kullanılan kritik bir bağlantı noktasıdır. Exchange Server’da, Outlook Client'lar ve mobil cihazlar için güvenli bir şekilde e-posta gönderip alabilmesi, takvim ve diğer posta kutusu özelliklerine erişebilmesi için 443 Port'unun NAT (Network Address Translation) yapılandırmasına dahil edilmesi zorunludur. Bu yapılandırma, dış IP adreslerinden gelen HTTPS trafiğinin iç Network'teki Exchange Server’a yönlendirilmesine olanak tanır ve Exchange Server üzerinde çalışan çeşitli servislere erişim sağlar.

443 Port'u üzerinden Exchange Server’a bağlanan Client'lar genellikle aşağıdaki ana servislerden yararlanır:

1. Outlook on the Web (OWA): Kullanıcıların web tarayıcıları üzerinden e-postalarına, takvimlerine, kişilerine ve diğer posta kutusu öğelerine erişmesini sağlayan OWA, 443 Port'u üzerinden çalışır. NAT yapılandırması, dış Network'teki kullanıcıların Exchange Server üzerindeki OWA servisine güvenli bir bağlantı ile erişmelerini sağlar.

2. ActiveSync: Mobil cihazlar için e-posta, takvim ve kişilerin senkronizasyonunu sağlayan ActiveSync, 443 Port'u üzerinden çalışır. NAT ile yapılandırılan 443 Port'u, dış Network'teki mobil cihazların Exchange Server ile bağlantı kurarak e-posta gönderip almasını ve diğer posta kutusu özelliklerini senkronize etmesini sağlar. ActiveSync, özellikle mobil kullanıcılara sürekli ve güvenli bir erişim imkanı sunar.

3. Outlook Anywhere (RPC over HTTPS): Dış Network'teki Outlook Client'lar, 443 Port'u üzerinden RPC over HTTPS protokolünü kullanarak Exchange Server'a bağlanır. Bu bağlantı yöntemi, Client'ların VPN gibi ek güvenlik çözümleri kullanmadan güvenli bir bağlantı kurmasını sağlar. Outlook Anywhere, NAT yapılandırması ile desteklenerek, dış Network'teki kullanıcıların Exchange Server’a güvenli bir şekilde erişmesine olanak tanır.

4. MAPI over HTTP: Outlook Client'ların Exchange Server’a 443 Port'u üzerinden güvenli bir bağlantı kurmasını sağlayan MAPI over HTTP, Exchange Server 2013 ve sonrasında varsayılan bağlantı protokolü olarak kullanılır. Bu protokol, Outlook Client'ların posta kutusu öğelerine güvenli bir şekilde erişmesini sağlar. NAT ile 443 Port'unun yapılandırılması, dış Network'teki Outlook kullanıcılarının Exchange Server ile bağlantı kurmasına ve posta kutusu verilerine erişmesine olanak tanır.

5. Autodiscover Service: Autodiscover, Client'ların Exchange Server ayarlarını otomatik olarak bulmasını ve yapılandırmasını sağlar. 443 Port'u üzerinden çalışan bu servis, Client'ların e-posta adresini kullanarak gerekli bağlantı ve yapılandırma bilgilerini almasını sağlar. NAT yapılandırması ile 443 Port'u üzerinden dış Network'teki Client'lar Exchange Server’ın Autodiscover servisine erişerek hesap ayarlarını otomatik olarak yapılandırabilir.

443 Port'u, NAT yapılandırması ile dış Network'teki Client'ların yukarıda belirtilen Exchange servislerine güvenli bir bağlantı kurmasını sağlar. Bu bağlantı noktası, SSL/TLS gibi şifreleme protokolleriyle korunarak Client ve sunucu arasındaki veri trafiğinin güvenli bir şekilde iletilmesini sağlar. Bu yapılandırma, Exchange Server’ın dış erişim ihtiyaçlarını karşılayarak Client'ların güvenli bir şekilde e-posta gönderme, alma ve diğer posta kutusu özelliklerine erişim sağlamasına olanak tanır.

5- 143 Port'u (SSL/TLS olmayan IMAP)

143 Port'u, IMAP (Internet Message Access Protocol) üzerinden SSL/TLS olmaksızın e-posta alımı sağlamak için kullanılan standart bir bağlantı noktasıdır. Exchange Server’da dış Network'ten gelen IMAP bağlantı taleplerinin güvenli olmaksızın iç Network'teki Exchange Server’a yönlendirilmesi için 143 Port'unun NAT (Network Address Translation) yapılandırmasına dahil edilmesi gerekebilir. Bu yapılandırma, dış Network'teki Client'ların Exchange Server üzerindeki posta kutularına IMAP üzerinden erişim sağlamalarına imkan tanır.

143 Port'u üzerinden gelen IMAP trafiği, SSL/TLS güvenli bir şifreleme katmanı olmaksızın iletildiğinden dolayı güvenlik açığı yaratabilir. Ancak, bazı durumlarda, belirli e-posta istemcilerinin veya eski sistemlerin sadece IMAP üzerinden, yani SSL/TLS olmaksızın bağlantı kurması gerekebilir. Bu durumlarda, 143 Port'u üzerinden dış Network'teki Client'ların Exchange Server’a bağlanabilmesi için NAT yapılandırması yapılır.

Exchange Server tarafında 143 Port'u üzerinden gelen IMAP bağlantıları, Front End Transport Service tarafından karşılanır. Bu servis, dış Network'ten gelen IMAP taleplerini ilk olarak alır ve ilgili Mailbox servislerine yönlendirir. Front End Transport Service, kimlik doğrulama olmaksızın bağlantıyı kabul eder ve Client'ların e-posta kutularındaki mesajlara erişimini sağlar. Ancak, veri şifrelenmeden iletildiği için bu yapılandırmada veri güvenliği sağlanmamaktadır. Şirket Network'ünde bu bağlantı türü tercih edilirse, güvenlik açısından veri trafiğinin izlenmesi ve kısıtlanması önerilir.

143 Port'u üzerinden alınan IMAP bağlantıları ayrıca Mailbox Transport Service ile de bağlantılıdır. Mailbox Transport Service, IMAP protokolünü kullanarak dış Client'ların posta kutularına erişim sağlamasını kolaylaştırır. Bu servis, Client'ların posta kutularındaki e-postaları indirebilmesi, okuyabilmesi ve düzenleyebilmesi için gerekli bağlantıyı sağlar. Ancak, 143 Port'u şifrelenmemiş veri iletimi sağladığından, veri güvenliği zafiyeti söz konusu olabilir.

Sonuç olarak 143 Port'unun NAT yapılandırmasına dahil edilmesi, dış Network'teki Client'ların IMAP protokolü üzerinden Exchange Server’a bağlantı kurmasına olanak tanır. Ancak, bu bağlantı SSL/TLS ile şifrelenmediği için güvenlik riski oluşturur. Exchange Server üzerindeki Front End Transport Service ve Mailbox Transport Service, 143 Port'u üzerinden gelen IMAP trafiğini işleyerek dış Network'teki Client'ların posta kutularına erişimini sağlar. Bu yapılandırmanın, güvenlik politikaları göz önünde bulundurularak dikkatle yönetilmesi önerilir.

143 Port'unun Kullanım Gereksinimi

143 Port'unun NAT yapılandırmasına dahil edilmesi önerilmez. Çünkü 143 Port'u, SSL/TLS desteği olmadan veri ilettiğinden, dış Network erişiminde güvenlik riski oluşturur. Bu nedenle, dış erişim senaryolarında 143 Port'unun NAT'lanması genellikle güvenli bulunmaz. Ancak Exchange Server'da IMAP servisi aktif olarak kullanılıyorsa ve dış Network'teki Client'ların bu servise erişmesi gerekiyorsa bunun yerine, 993 Port'u üzerinden SSL/TLS ile güvenli IMAP bağlantısı sağlanarak NAT yapılandırması yapılması tercih edilmelidir.

Ancak, bazı durumlarda eski sistemlerle uyumluluk veya güvenliğin ön planda olmadığı bir yapı nedeniyle 143 Port'unun kullanımı zorunlu hale gelebilir. Bu durumda, 143 Port'u NAT'lanarak dış erişim sağlanabilir, ancak bu güvenlik riskini minimize etmek için ek önlemler gerektirir. Özetle, güvenli IMAP erişimi için 143 Port'unun NAT'lanması tercih edilmez; eğer güvenli IMAP bağlantısı sağlanmak isteniyorsa, 993 Port'unun NAT'lanması daha uygun bir çözümdür.

6- 993 Port'u (SSL/TLS IMAP)

993 Port'u, IMAP (Internet Message Access Protocol) üzerinden SSL/TLS ile şifrelenmiş güvenli bir bağlantı sunarak e-posta alımını sağlar ve Exchange Server’da dış Network'teki Client'ların güvenli bir şekilde posta kutularına erişmesini sağlamak için kullanılır. Bu Port'un NAT (Network Address Translation) yapılandırmasına dahil edilmesi, dış IP adreslerinden gelen IMAP bağlantılarının iç Network'teki Exchange Server’a yönlendirilmesine olanak tanır. Bu sayede, dış Network'teki Client'lar, e-posta mesajlarını güvenli bir bağlantı üzerinden alabilir ve diğer posta kutusu verilerine erişebilir.

993 Port'u üzerinden gelen IMAP talepleri SSL/TLS protokolü ile şifrelenmiştir, böylece Client ile Exchange Server arasındaki veri trafiği güvence altına alınır. Bu şifreleme, verinin üçüncü şahıslar tarafından ele geçirilmesini önleyerek kullanıcı gizliliğini sağlar. Dış Network'ten gelen şifrelenmiş IMAP trafiği, Exchange Server üzerindeki Front End Transport Service tarafından karşılanır. Front End Transport Service, gelen bağlantının kimlik doğrulamasını yapar ve gerekli güvenlik kontrollerini sağlayarak e-posta içeriğinin güvenli bir şekilde Client'a iletilmesini sağlar.

Exchange Server’da IMAP trafiğini işleyen diğer önemli bir servis ise Mailbox Transport Service'dir. Mailbox Transport Service, Client'tan gelen talepleri doğrudan posta kutusuna yönlendirir ve posta kutusundaki mesajları Client’a ulaştırır. Bu servis, Exchange Server üzerindeki e-postaların dış Network'teki Client'lara güvenli bir şekilde aktarılmasını sağlayan önemli bir rol üstlenir. 993 Port'u üzerinden gelen IMAP bağlantıları, Mailbox Transport Service aracılığıyla güvenli ve şifreli bir veri iletimi sağlar; böylece e-postaların bütünlüğü ve güvenliği korunur.

Sonuç olarak 993 Port'unun NAT yapılandırmasına dahil edilmesi, dış Network'teki Client'ların SSL/TLS ile güvenli bir IMAP bağlantısı kurmasını ve posta kutusuna erişmesini sağlar. Bu yapılandırma, dış IP adreslerinden gelen IMAP trafiğinin güvenli bir şekilde iç Network'teki Exchange Server’a yönlendirilmesini mümkün kılar. Exchange Server üzerindeki Front End Transport Service ve Mailbox Transport Service, 993 Port'u üzerinden gelen IMAP taleplerini güvenli bir şekilde işleyerek dış Network'teki Client'ların posta kutularına erişimini sağlar. Bu yapılandırma, veri güvenliğini ve kullanıcı gizliliğini en üst düzeyde tutarak kurumsal Network gereksinimlerine uygun bir çözüm sunar.

993 Port'unun Kullanım Gereksinimi

Exchange Server’da 993 Port'u, SSL/TLS ile şifrelenmiş güvenli IMAP bağlantısı sağlayarak dış Network'teki Client'ların posta kutularına erişimini mümkün kılar. Eğer Exchange Server’da IMAP servisi aktif olarak kullanılıyorsa ve dış Network'teki Client'ların güvenli bir şekilde erişmesi gerekiyorsa, 993 Port'unun NAT (Network Address Translation) yapılandırmasına dahil edilmesi önerilir. NAT ile yapılandırılan 993 Port'u, dış IP adreslerinden gelen şifrelenmiş IMAP bağlantılarını iç Network'teki Exchange Server’a yönlendirir, böylece dış Network'teki Client'lar güvenli bir bağlantı üzerinden e-posta verilerine erişebilir.

993 Port'u üzerinden sağlanan SSL/TLS şifrelemesi, Client ile Exchange Server arasındaki veri trafiğini koruyarak, üçüncü şahısların veri akışını ele geçirmesini engeller. Bu nedenle, Exchange Server’da IMAP servisi aktifse ve dış erişim gerekiyorsa, 993 Port'unun NAT'lanması güvenlik açısından gereklidir ve tercih edilen bir yapılandırmadır.

7- 110 Port'u (SSL/TLS olmayan POP)

110 Port'u, POP (Post Office Protocol) üzerinden SSL/TLS olmaksızın e-posta alımı sağlamak için kullanılan bir bağlantı noktasıdır. Exchange Server’da, dış Network'ten gelen POP bağlantı taleplerinin iç Network'teki Exchange Server’a yönlendirilmesi için 110 Port'unun NAT (Network Address Translation) yapılandırmasına dahil edilmesi gerekebilir. Bu yapılandırma, dış Network'teki Client'ların POP protokolü üzerinden Exchange Server’a bağlanarak posta kutularına erişmesine imkan tanır. Ancak, 110 Port'u üzerinden gerçekleşen bağlantılar şifreleme içermediğinden dolayı güvenlik açısından dikkatle yapılandırılmalıdır.

110 Port'u üzerinden gelen POP bağlantıları, Exchange Server üzerindeki Front End Transport Service tarafından karşılanır. Front End Transport Service, dış Network'ten gelen POP taleplerini alır ve gerekli yönlendirmeleri yaparak Client'ların posta kutularındaki mesajları indirmesine olanak tanır. Ancak, bu bağlantı şifreleme içermediğinden, veri trafiği dışarıdan kolayca izlenebilir ve güvenlik açığı oluşturabilir. Bu nedenle, dış Network üzerinden 110 Port'unun kullanılması durumunda güvenlik riskleri göz önünde bulundurulmalı ve güvenlik önlemleri alınmalıdır.

110 Port'u üzerinden alınan POP bağlantıları ayrıca Mailbox Transport Delivery Service ile de etkileşim içerisindedir. Mailbox Transport Delivery Service, Front End Transport Service tarafından alınan POP taleplerini işleyerek Client'ların posta kutusuna erişimini sağlar ve e-postaların indirilebilmesi için gerekli altyapıyı sunar. Bu servis, posta kutusundaki e-posta mesajlarının dış Network'teki Client'lara iletilmesi sürecinde önemli bir rol oynar.

Özetle 110 Port'unun NAT yapılandırmasına dahil edilmesi, dış Network'teki Client'ların POP protokolü üzerinden Exchange Server’a bağlanmasını sağlar. Ancak, SSL/TLS gibi şifreleme protokolleri kullanılmadığı için veri güvenliği açısından dikkat edilmesi gereken bir yapılandırmadır. Exchange Server üzerindeki Front End Transport Service ve Mailbox Transport Delivery Service, 110 Port'u üzerinden gelen POP trafiğini yöneterek dış Network'teki Client'ların posta kutularına erişimini sağlar. Bu yapılandırmada güvenlik riskleri bulunduğundan, verilerin korunması için ek güvenlik önlemleri alınması önerilir.

110 Port'unun Kullanım Gereksinimi

Exchange Server’da 110 Port'u, SSL/TLS olmaksızın POP (Post Office Protocol) üzerinden e-posta alımı sağlamak için kullanılır. Bu Port, güvenli bağlantı protokollerini desteklemediğinden, dış Network erişimlerinde kullanılması güvenlik riski oluşturur. 110 Port'u üzerinden gerçekleşen bağlantılarda veri şifrelenmediği için e-posta içerikleri üçüncü şahıslar tarafından ele geçirilebilir. Bu nedenle, dış Network'teki Client'ların posta kutularına erişimi için 110 Port'unun NAT yapılandırmasına dahil edilmesi genellikle önerilmez.

Ancak Exchange Server'da POP servisi aktif olarak kullanılıyorsa ve dış Network'teki Client'ların bu servise erişmesi gerekiyorsa ve eğer belirli eski sistemlerle uyumluluk sağlamak amacıyla veya güvenliğin öncelikli olmadığı bir yapı gereği 110 Port'unun kullanılması zorunlu hale gelirse, ek güvenlik önlemleri alınarak NAT yapılandırması yapılabilir. Ancak, bu yapılandırma yalnızca iç Network kullanımı veya güvenli erişim gerektirmeyen senaryolar için sınırlı olarak düşünülmelidir. Dış Network'ten güvenli POP bağlantıları için 995 Port'u üzerinden SSL/TLS destekli bağlantının NAT'lanması daha güvenli bir seçenektir ve tercih edilmelidir.

8- 995 Port'u (SSL/TLS POP)

995 Port'u, POP (Post Office Protocol) üzerinden SSL/TLS ile şifrelenmiş güvenli bir bağlantı sağlayarak e-posta alımını gerçekleştirmek için kullanılır. Exchange Server’da dış Network'teki Client'ların posta kutularına güvenli bir şekilde erişim sağlaması amacıyla 995 Port'unun NAT (Network Address Translation) yapılandırmasına dahil edilmesi gerekebilir. Bu yapılandırma, dış IP adreslerinden gelen şifrelenmiş POP taleplerinin iç Network'teki Exchange Server’a yönlendirilmesini sağlar ve böylece dış Network'teki Client'lar, e-posta mesajlarını güvenli bir bağlantı üzerinden indirebilir.

995 Port'u üzerinden gelen POP trafiği, SSL/TLS protokolü ile şifrelenmiş olduğundan, Client ile Exchange Server arasındaki veri aktarımı güvence altına alınır ve üçüncü şahısların veri trafiğini ele geçirmesi engellenir. Bu tür şifreli bağlantılar, özellikle dış Network'ten gelen POP taleplerinin güvenli bir şekilde yönetilmesini sağlar.

Exchange Server tarafında, 995 Port'u üzerinden gelen POP bağlantıları ilk olarak Front End Transport Service tarafından karşılanır. Front End Transport Service, dış Network'ten gelen POP bağlantılarını alır, kimlik doğrulama ve güvenlik işlemlerini gerçekleştirir ve Client'ların posta kutularındaki e-postaları indirmesini sağlar. Şifrelenmiş bağlantılar, veri güvenliğini artırarak, Client ve Exchange Server arasındaki iletişimin gizliliğini sağlar.

Ayrıca, Mailbox Transport Delivery Service de 995 Port'u üzerinden gelen POP trafiğini işler. Mailbox Transport Delivery Service, Front End Transport Service tarafından alınan POP taleplerini Exchange Server’ın Mailbox veritabanına yönlendirir ve Client'ların posta kutusundaki mesajlara erişmesini sağlar. Bu servis, dış Network'teki Client'lara güvenli bir şekilde e-posta iletimi sağlayarak Exchange Server’ın POP üzerinden veri aktarma sürecinde kritik bir rol oynar.

Sonuç olarak 995 Port'unun NAT yapılandırmasıyla Exchange Server’a yönlendirilmesi, dış Network'teki Client'ların güvenli POP bağlantısı kurarak posta kutularına erişmesini sağlar. Exchange Server üzerindeki Front End Transport Service ve Mailbox Transport Delivery Service, 995 Port'u üzerinden gelen POP taleplerini güvenli bir şekilde işleyerek, dış Network'teki Client'ların e-posta verilerine erişimini mümkün kılar. Bu yapılandırma, veri güvenliğini en üst düzeyde tutarak Client'ların POP protokolü üzerinden Exchange Server’a güvenli erişim sağlamasına olanak tanır.

995 Port'unun Kullanım Gereksinimi

Exchange Server’da 995 Port'u, SSL/TLS ile şifrelenmiş POP (Post Office Protocol) bağlantısı sağlamak için kullanılan güvenli bir bağlantı noktasıdır. Bu Port, dış Network'teki Client'ların güvenli bir şekilde Exchange Server üzerindeki posta kutularına erişmesini sağlar. Eğer Exchange Server’da POP servisi aktif olarak kullanılıyorsa ve dış Network'teki Client'ların bu servise erişmesi gerekiyorsa, 995 Port'unun NAT (Network Address Translation) yapılandırmasına dahil edilmesi gereklidir.

995 Port'u üzerinden gelen POP bağlantıları, SSL/TLS şifrelemesi ile güvence altına alınır, böylece Client ile Exchange Server arasındaki veri trafiği korunur ve üçüncü şahısların veri akışını ele geçirme riski en aza indirilir. Bu yapılandırma, dış Network'teki Client'ların güvenli bir bağlantı üzerinden posta kutusuna erişimini mümkün kılar ve e-posta verilerinin gizliliğini korur.

Özetle Exchange Server üzerinde IMAP ve POP servislerini kullanmayacaksanız, bu servislerin Port'ları için NAT ve Policy yapılandırması içine dahil etmenize gerek yoktur.

25 Port'unun Açılması

25 Port'unun açılması, Exchange Server üzerinde e-posta trafiğini yönetmek için kritik bir adımdır. Port 25, SMTP (Simple Mail Transfer Protocol) için standart Port olup, e-posta sunucuları arasında mesajların iletilmesi için kullanılır. Bu Port'un doğru bir şekilde yapılandırılması, Exchange Server'ın diğer e-posta sunucuları ile sorunsuz iletişim kurmasını sağlar.

Port 25'i açmak için, Firewall ayarlarında ilgili kuralların eklenmesi gerekir. Bu işlem, yalnızca yetkili trafiğin geçmesine izin verir ve yetkisiz erişimlere karşı koruma sağlar. Ayrıca, dış dünyadan gelen SMTP trafiğinin Exchange Server'a yönlendirilmesi için NAT ayarlarının yapılması önemlidir. NAT ayarları, gelen trafiği iç Network üzerindeki doğru sunucuya yönlendirir.

Doğru yapılandırılmış bir Port 25, e-posta iletiminin güvenli ve kesintisiz olmasını sağlar. Ancak, bu Port'un açık olması, Spam ve diğer kötü amaçlı trafiğin de sunucuya ulaşma riskini artırır. Bu nedenle, ek güvenlik önlemleri almak, örneğin, Spam filtreleme ve kimlik doğrulama mekanizmalarını etkinleştirmek önemlidir. Bu nedenle Port 25'in açılması, Exchange Server'ın e-posta trafiğini yönetebilmesi için temel bir gereksinimdir ve bu adımın dikkatlice yapılması, güvenli ve verimli bir e-posta iletişimi sağlar.

Firewall üzerinde NAT ve Policy yapılandırması işlemini gerçekleştirmeden önce, 25 Port'unuzun açık olduğundan emin olmanız gerekmektedir. 25 nolu Port, Internet servis sağlayıcınız tarafından kapatılmış olacaktır. Öncelikle bu Port'u, Internet servis sağlayınız ile iletişime geçerek açtırmanız gerekecektir. Bu Port açılmadan, dış dünyaya e-posta dönerimi yapamaz, yine aynı şekilde e-posta alamazsınız. Bu Port'u açtırdıktan sonra Telnet komutu ile 25 Port'tunun açık olduğunu kontrol edin. Bunu niçin komut satırı (CMD) üzerinden kendi WAN IP adresiniz ile ör. Telnet 31.210.76.98.30 25 komutunu çalıştırdığınızda Port'unuzun açık olup olmadığını test edebilirsiniz. Bu kontrolü Server ya da Client üzerinden yapakcasanız, bunun için Telnet Client'ı yüklemeniz gerekecektir. Exchange Server’ın dış dünyaya e-posta atabilmesi ve yine dış dünyadan e-posta alabilmesi için Firewall üzerinde aşağıda belirttiğim Port'lar için NAT ve Policy yapılandırma işlemleri yapılması gerekmektedir.

NAT Yapılandırması

Exchange Server’ın dış dünyaya e-posta atabilmesi ve yine dış dünyadan e-posta alabilmesi için Firewall üzerinde yukarıda belirttiğim Port'lar için öncelikle Inbound-Outbound ve Outbound-Inbound yönünde NAT yapılandırma işlemleri yapılması gerekmektedir. NAT yapılandırma ayarlarımı her bir Port için bir sefer tanımlayacak, bunları da hem Inbound-Outbound hem de Outbound-Inbound Polic'lerimde kullanacağım. Bu işlemleri de Fortigate 200E Firewall üzerinde yapacağım ancak temel mantık, tüm Firewall cihazlarında aynıdır.

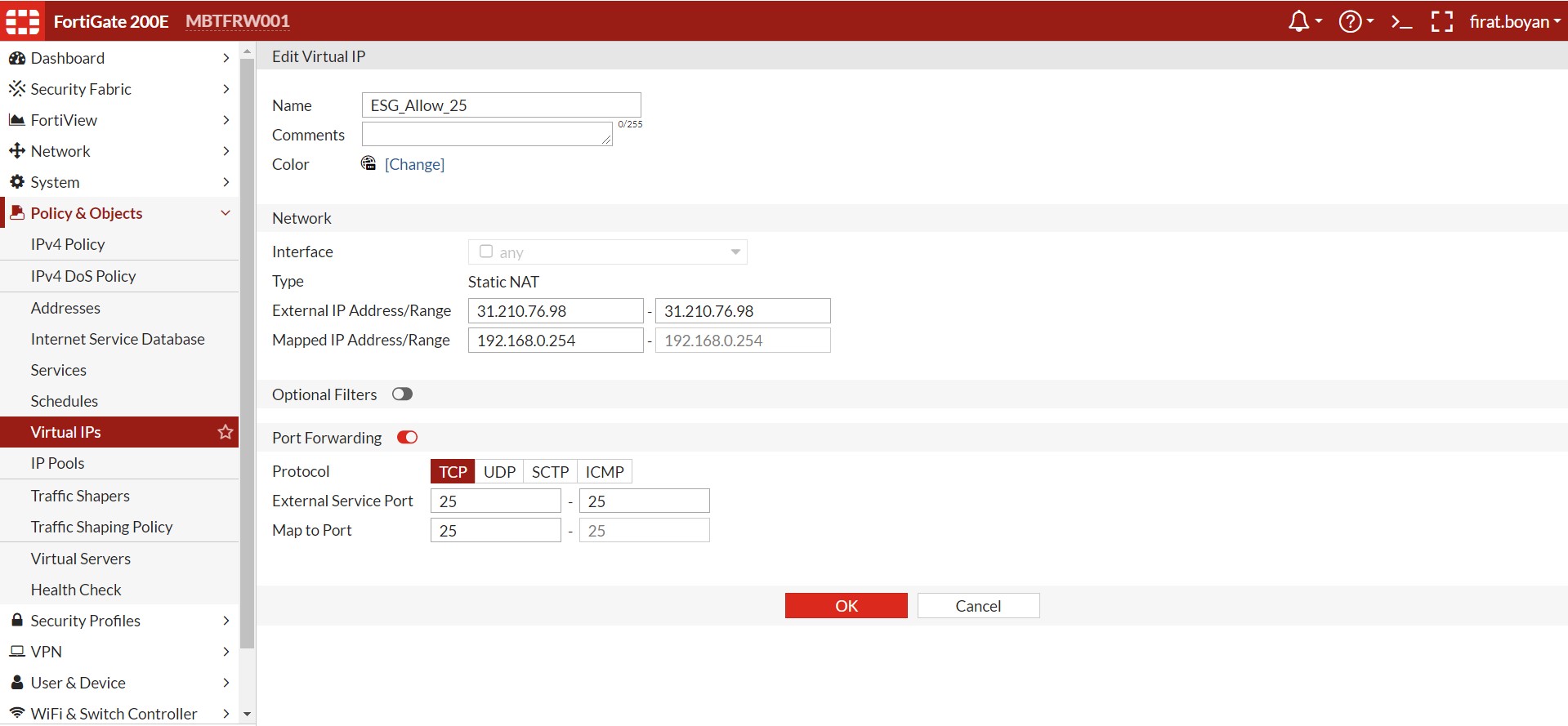

1- 25 Port'u için NAT yapılandırması

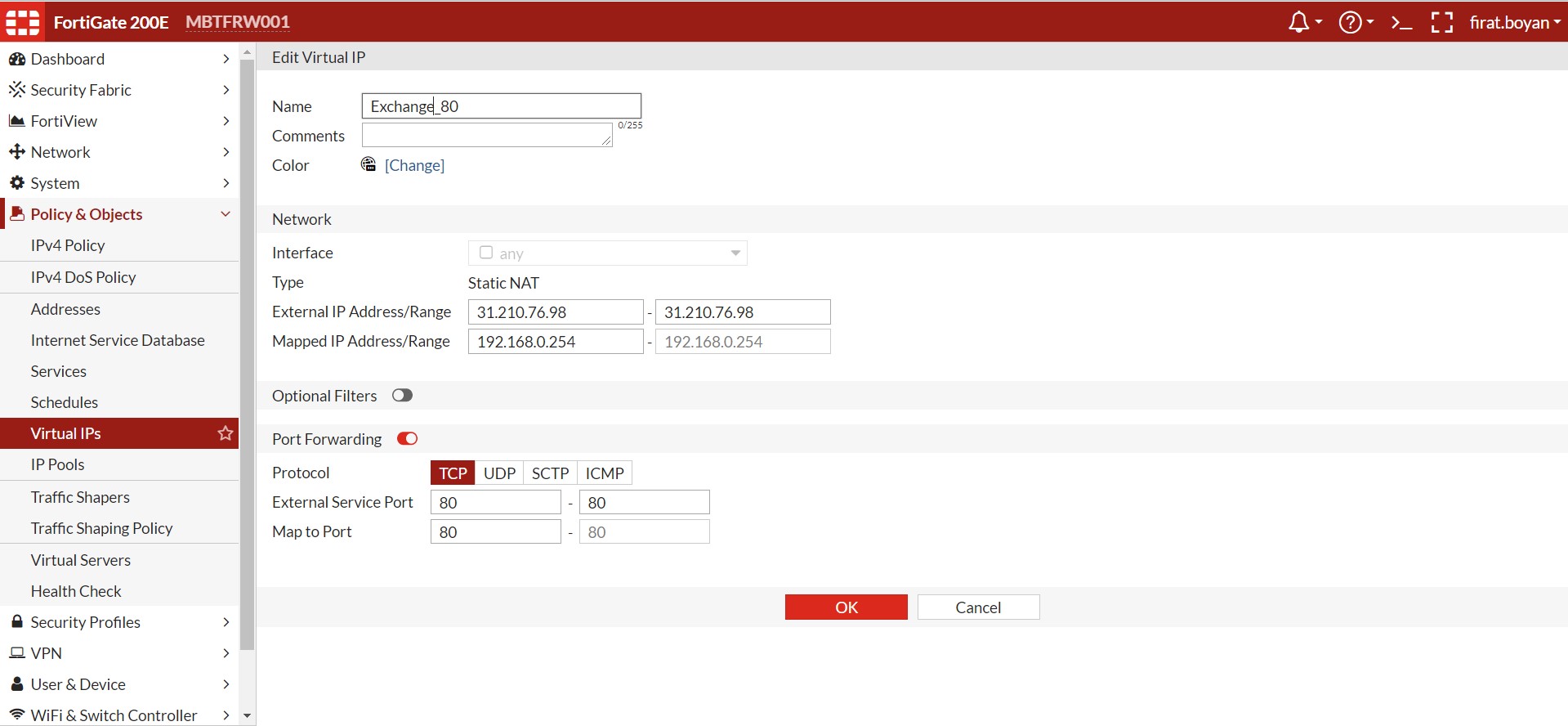

2- 80 Port'u için NAT yapılandırması

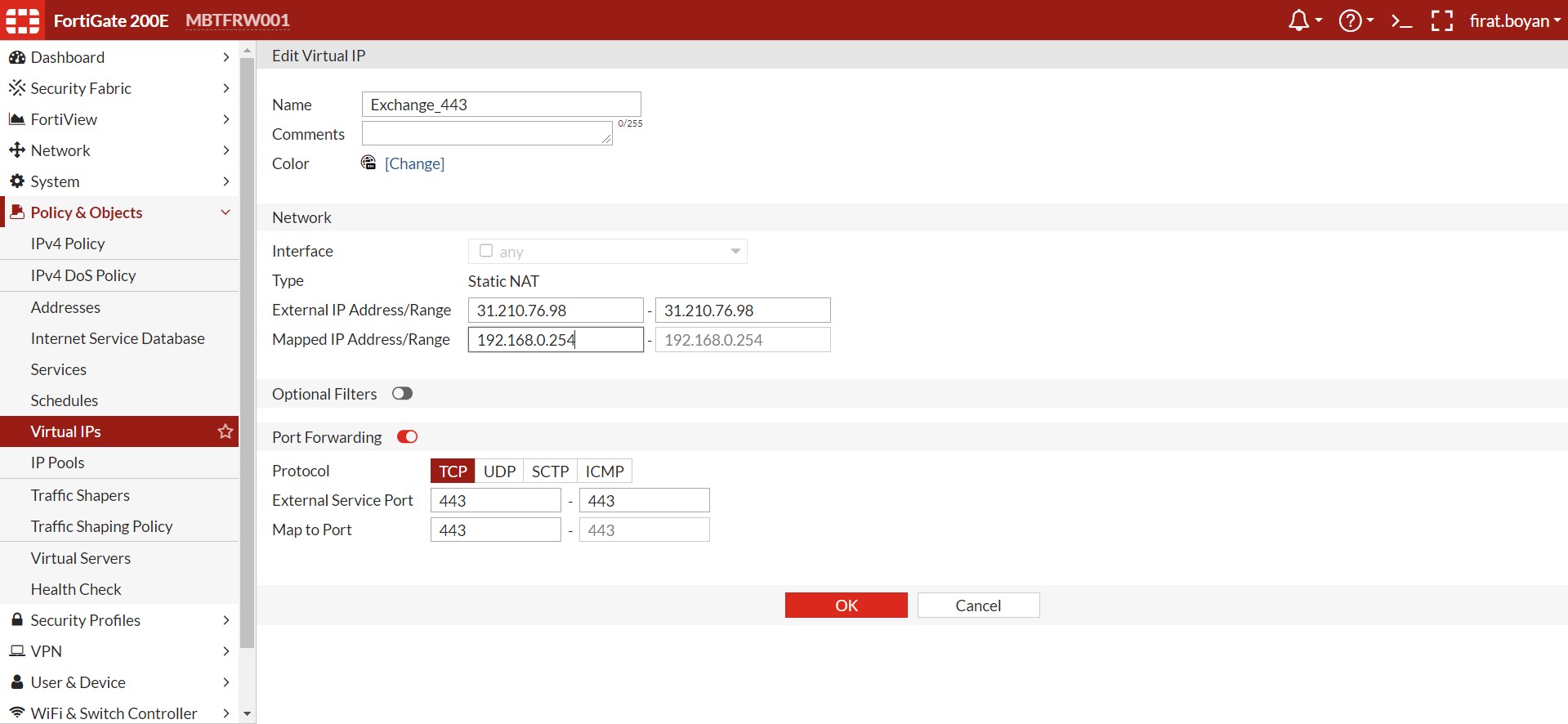

3- 443 Port'u için NAT yapılandırması

4- 587 Port'u için NAT yapılandırması

Outbound-Inbound Policy Yapılandırması

Firewall NAT yapılandırma işlemlerimizi tamamladıktan sonra sıra, Policy hazırlama işlemine geldi. Policy hazırlamadan yani sadece NAT yapılandırarak bırakmak olmaz.

Outbound-Inbound Policy yapılandırması, Exchange Server'ın güvenli ve verimli e-posta trafiği yönetimi için kritik öneme sahiptir. Outbound Policy, Exchange Server'dan dış dünyaya giden e-postaları düzenler. Bu politika ile sadece belirli IP adreslerine veya etki alanlarına e-posta gönderimine izin verilir, böylece sunucudan yetkisiz e-posta gönderimi engellenir. Inbound Policy ise, dış dünyadan Exchange Server'a gelen e-postaları düzenler. Bu politika ile yalnızca belirli IP adreslerinden veya etki alanlarından gelen e-postaların kabul edilmesi sağlanır, bu da Spam ve kötü amaçlı e-posta trafiğinin sunucuya ulaşmasını engeller. Bu politikalar Firewall üzerinde yapılandırılarak, güvenlik ve iletişim bütünlüğü sağlanır.

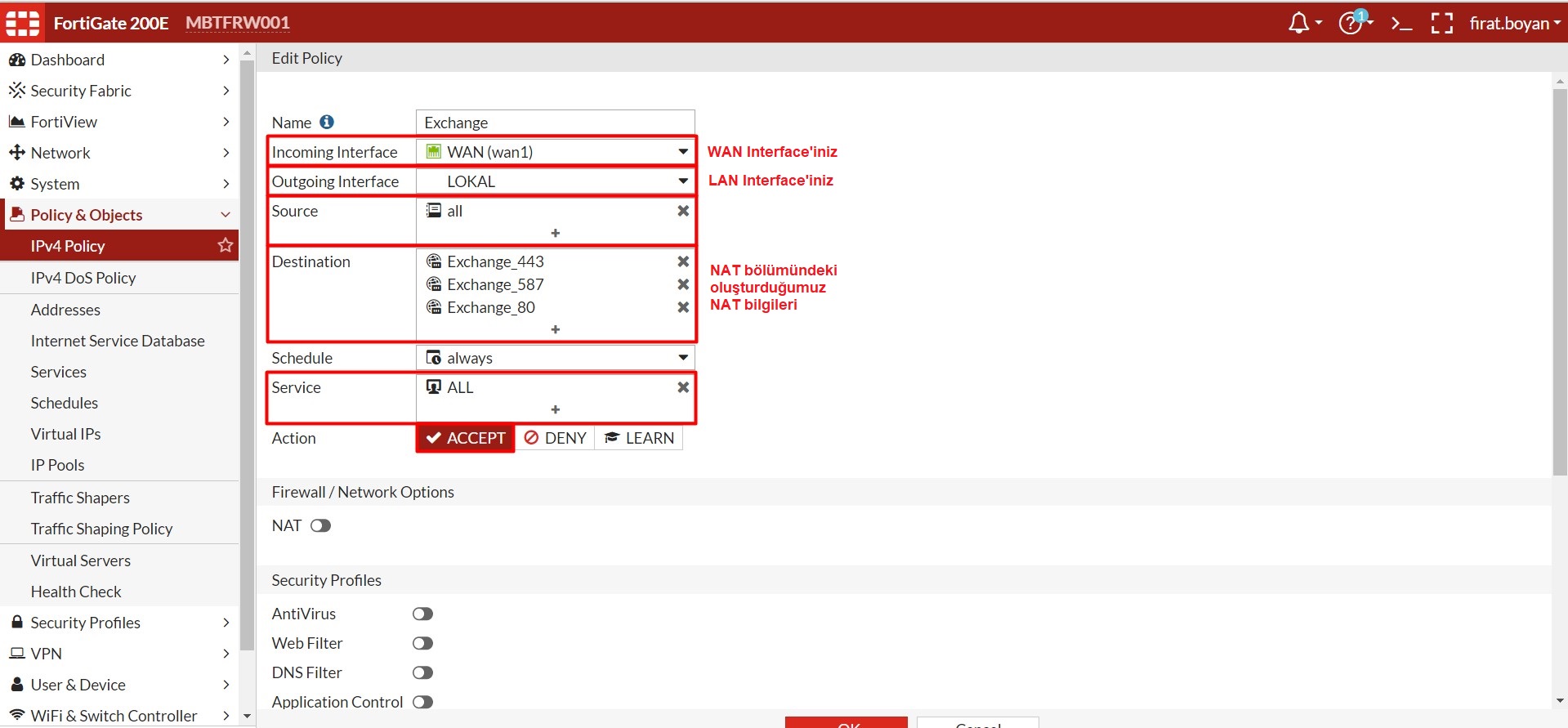

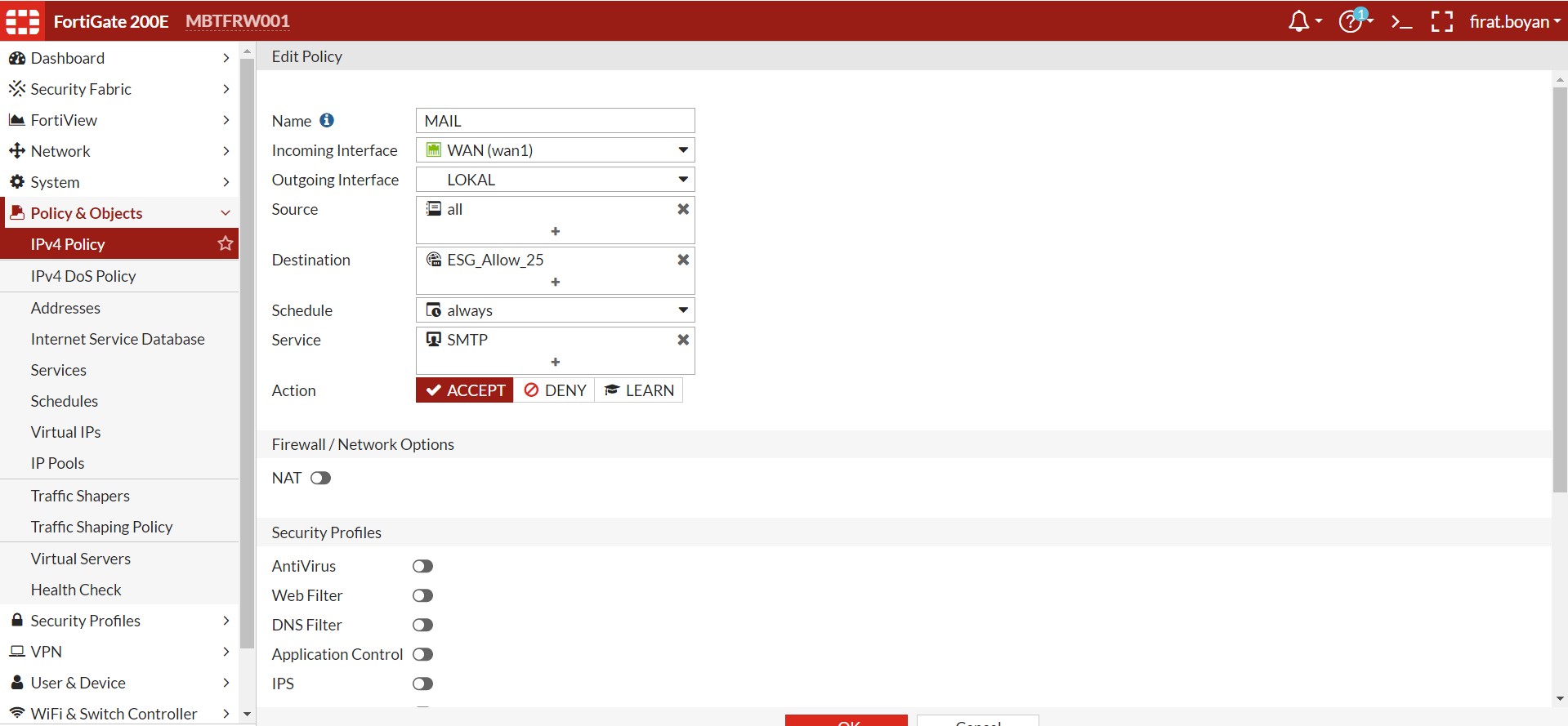

İlk olarak dışarıdan, içeriye yani Outbound-Inbound yönünde bir Policy hazırlıyorum.

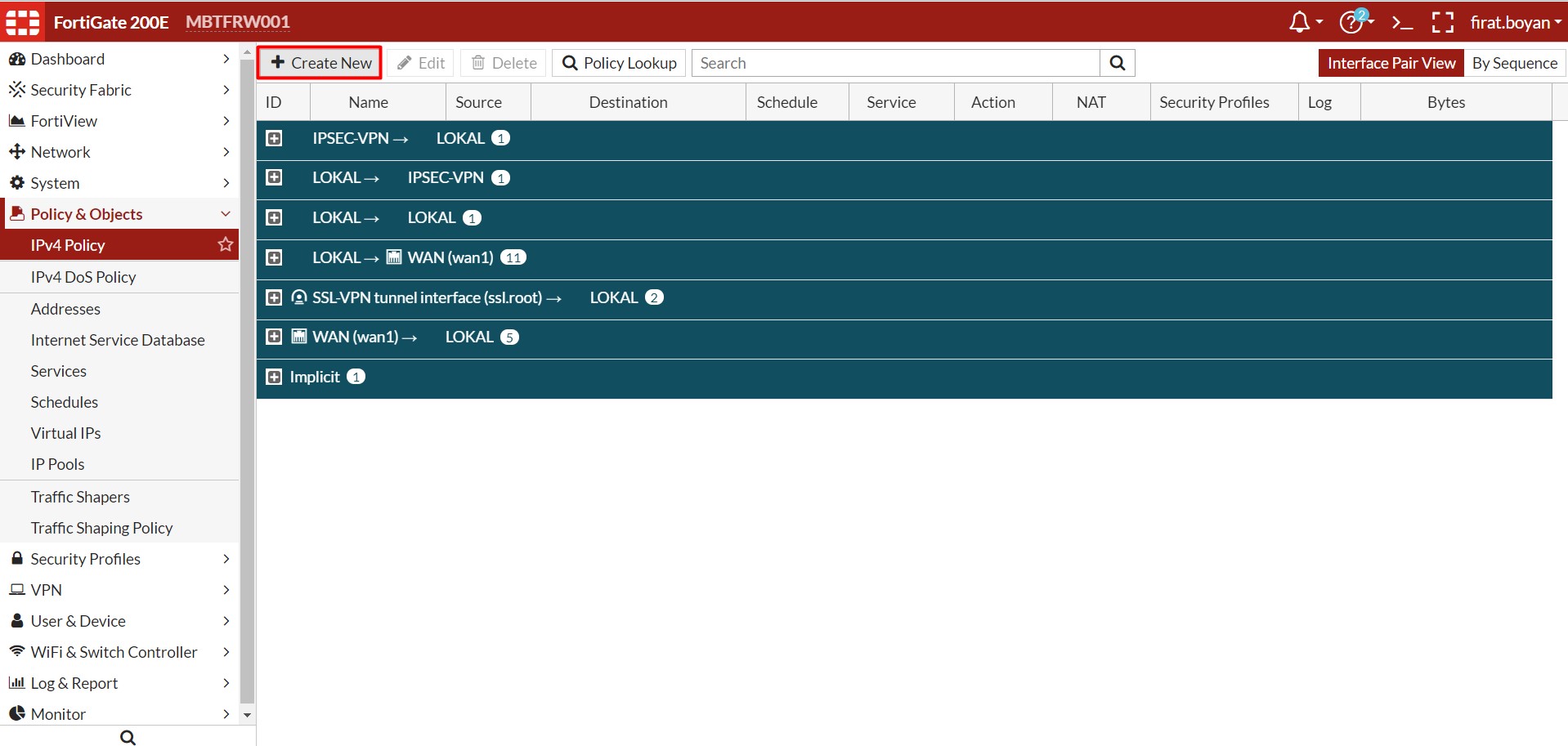

1- Policy&Object bölümünde IPv4 içindeyken Create New butonuna tıklıyorum.

2- İlk Policy yapılandırmamı, 80,443 ve 587 Port'ları için yapıyorum. Açılan alanda, ilgili alanlar için aşağıdaki gibi girişleri yapıyorum.

|

Ayar |

Açıklama |

|

Incoming Interface |

WAN Interface'iniz yani dış dünyaya bakan Firewall Port'umuzu tanımlıyoruz. |

|

Outgoing Interface |

LAN Interface'iniz yani iç Local Network'e bakan Firewall Port'umuzu tanımlıyoruz. |

|

Destination |

80, 443 ve 587 Port'ları için NAT yapılandırması yaptığımız grupları tanımlıyoruz. |

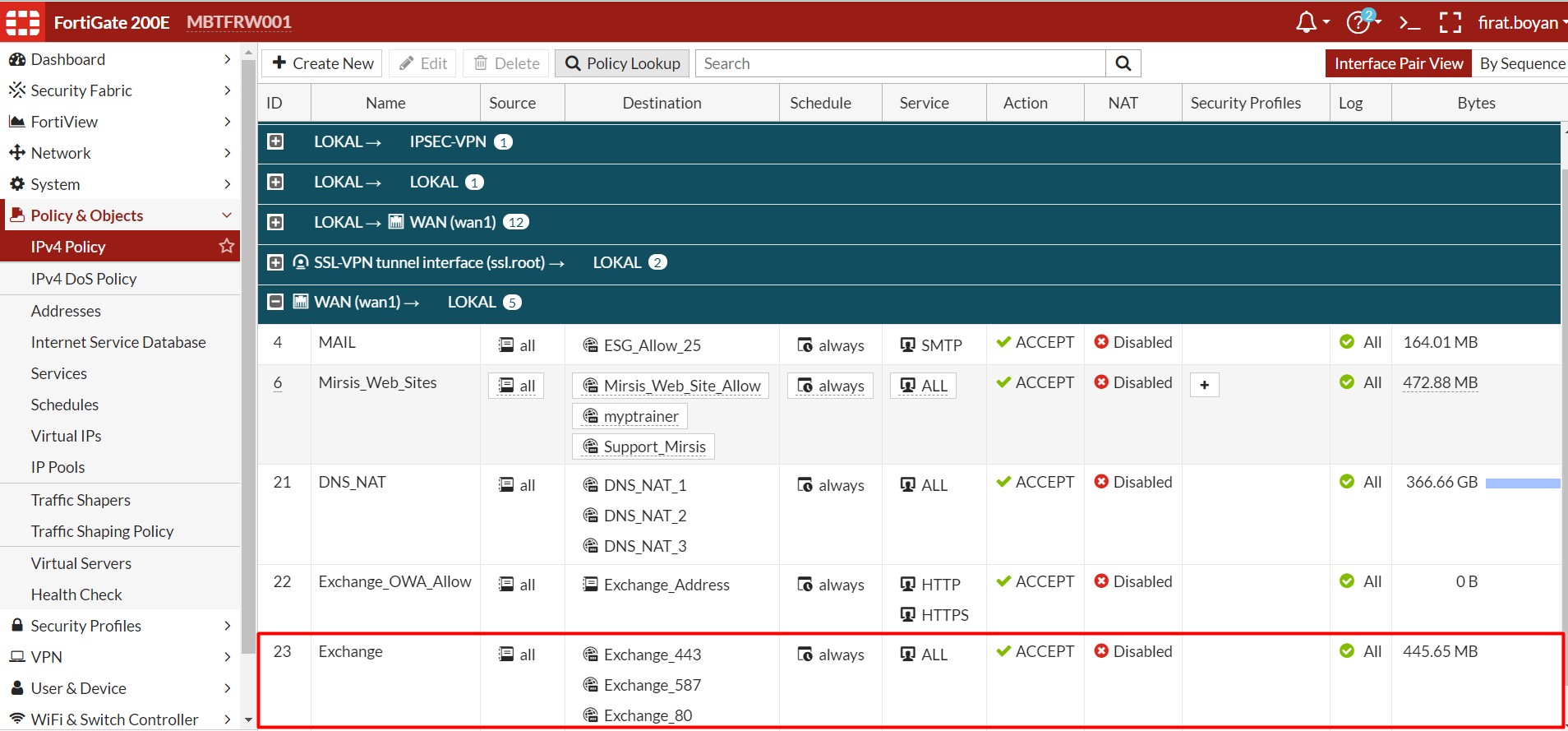

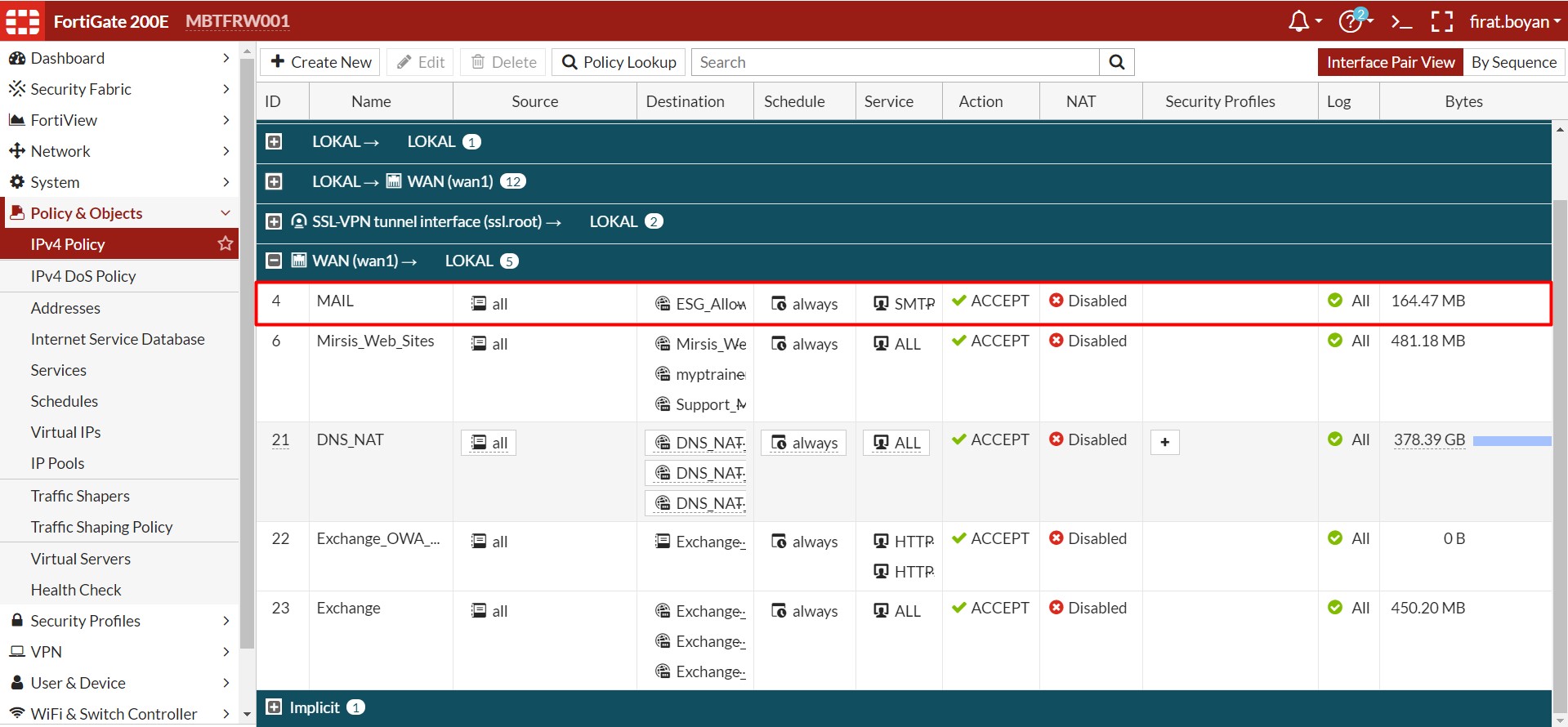

3- Policy yapılandırma işlemimiz bittikten sonra, WAN->LOKAL grubu altına oluştuğunu görüyorum.

4- İkinci Policy yapılandırmamı 25 Port'u için yapıyorum. Açılan alanda, ilgili alanlar için girişleri yapıyorum.

|

Ayar |

Açıklama |

|

Incoming Interface |

WAN Interface'iniz yani dış dünyaya bakan Firewall Port'umuzu tanımlıyoruz. |

|

Outgoing Interface |

LAN Interface'iniz yani iç Local Network'e bakan Firewall Port'umuzu tanımlıyoruz. |

|

Destination |

25 Port'u için NAT yapılandırması yaptığımız grubu tanımlıyoruz. |

5- Policy yapılandırma işlemimiz bittikten sonra, WAN->LOKAL grubu altına oluştuğunu görüyorum.

Buraya kadar olan bölümde, iç Network'ten (LAN) dış dünyaya (WAN) e-posta gönderimi için gerekli olan tüm Firewall ayarları yapılandırışmış oldu.

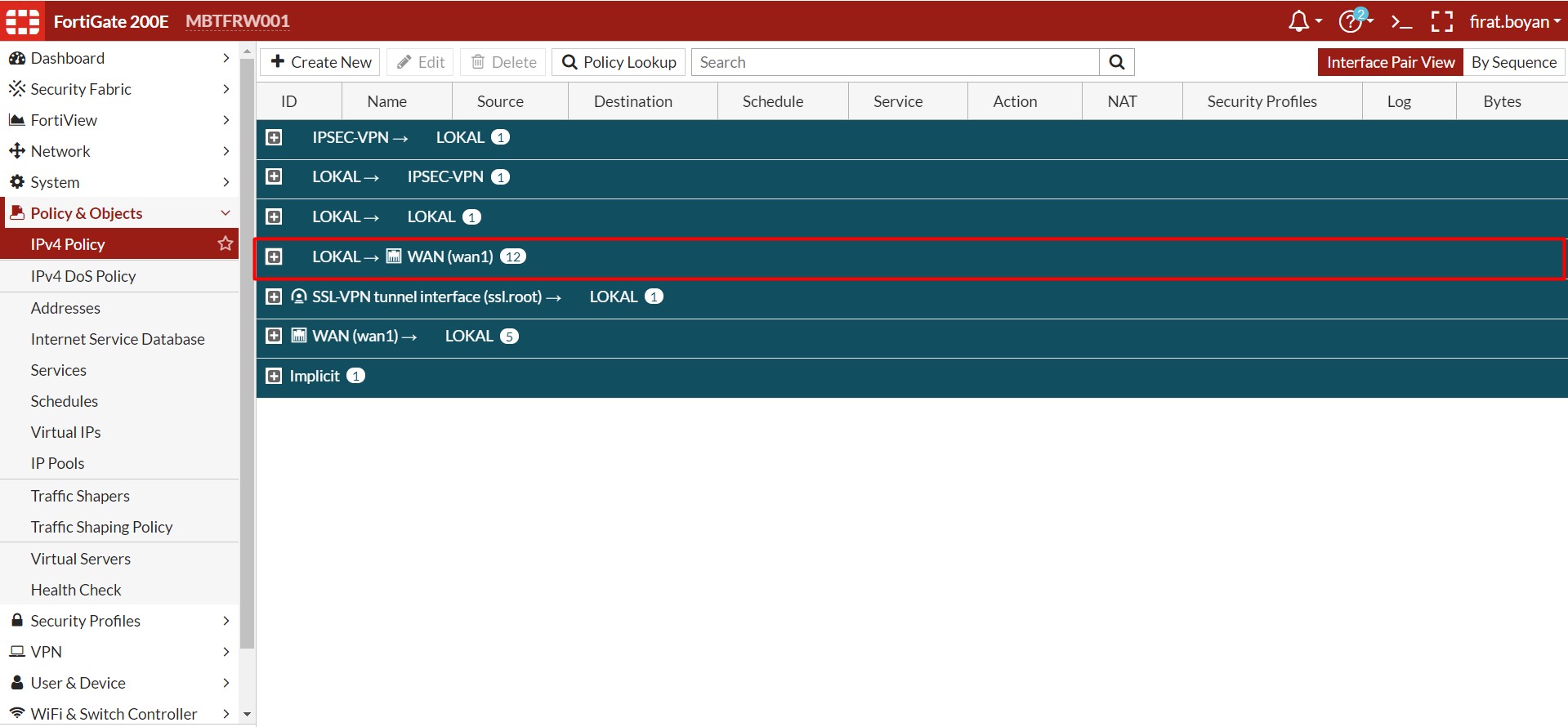

Inbound-Outbound Policy Yapılandırması

Outbound-Inbound yönünde gerekli Policy yapılandırmalarımı tamamlandıktan sonra sıra, sadece 25 Port'u için Inbound-Outbound yönünde Policy yapılandırma işlemine geldi.

Inbound-Inbound Policy yapılandırması, Exchange Server'a gelen e-posta trafiğinin güvenliğini sağlamak ve sunucunun korunmasını sağlamak için kullanılır. Bu politika, yalnızca belirli IP adreslerinden veya etki alanlarından gelen e-postaların kabul edilmesini düzenler. Böylece, yalnızca yetkili kaynaklardan gelen e-postaların sunucuya ulaşmasına izin verilir. Firewall üzerinde yapılandırılan bu politikalar, Spam, phishing ve diğer kötü amaçlı trafiğin sunucuya erişimini engeller. Ek olarak, bu yapılandırma sayesinde, sunucunun performansı da artırılarak gereksiz yüklerin önüne geçilir ve güvenli, kesintisiz bir e-posta iletişimi sağlanır.

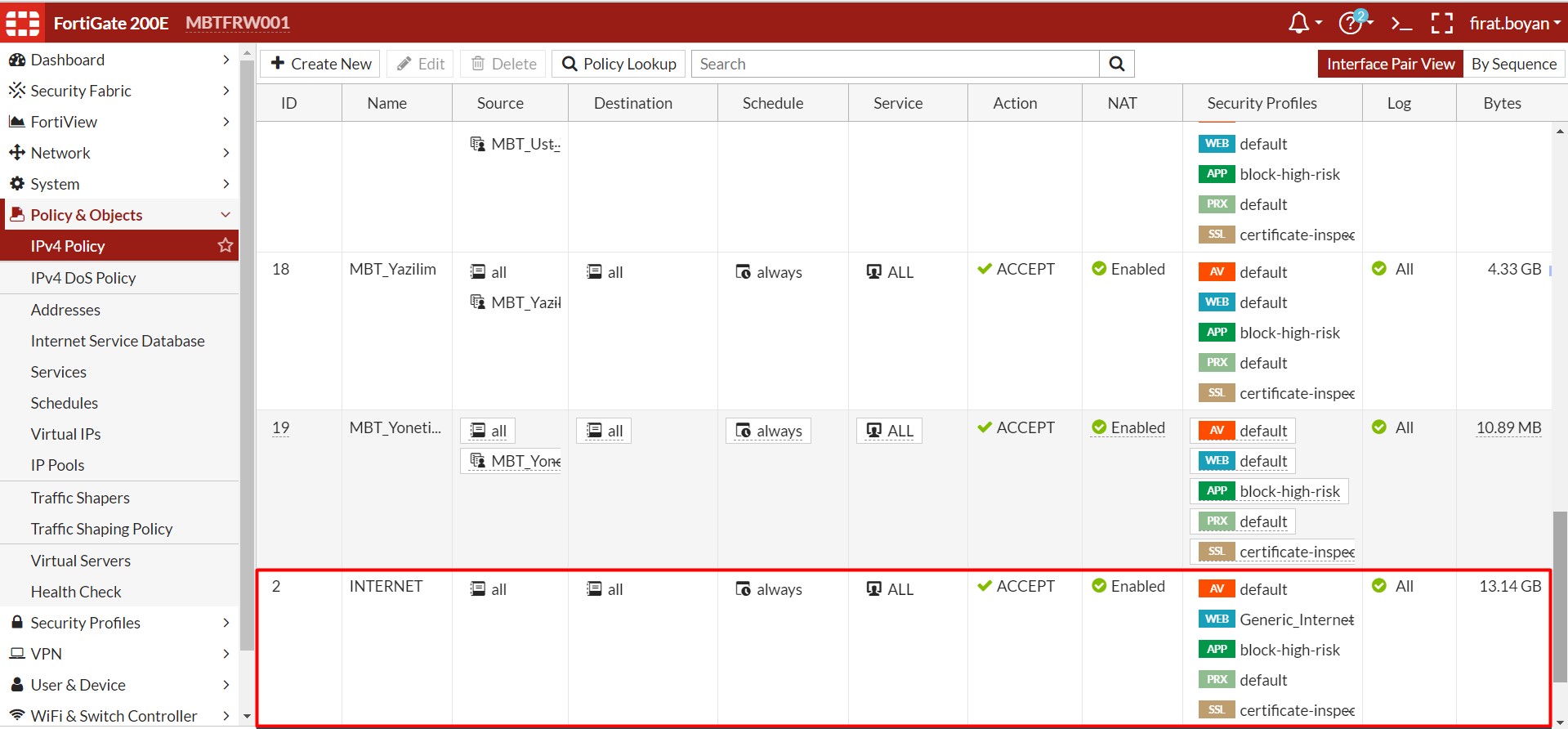

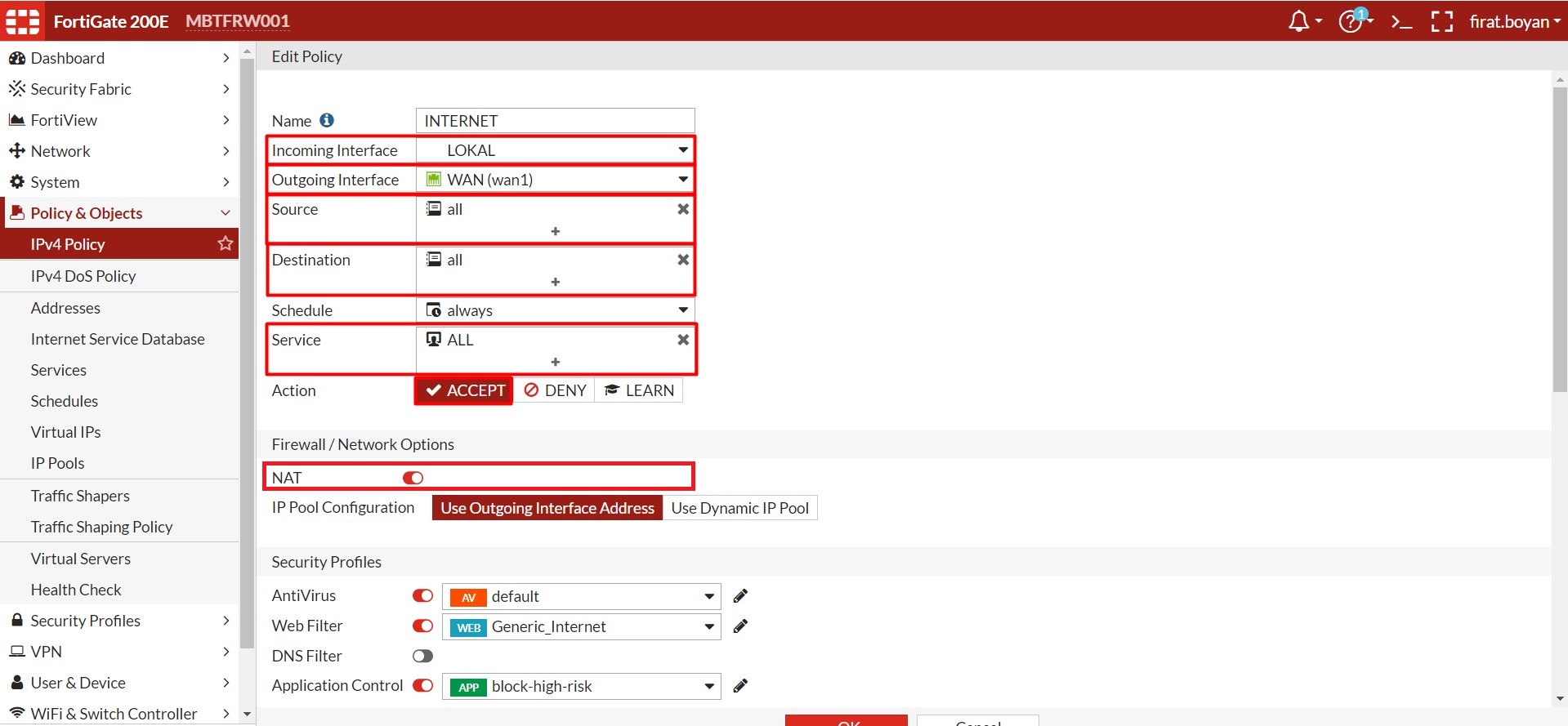

1- Policy&Object bölümünde IPv4 içinde Local -> WAN bölümünde daha önceden oluşturmuş olduğum INTERNET adında bir Policy'im bulunuyor.

2- Bu Policy'de Destination alanındaki tüm Port'lara all seçeneğini tanımladım. Bu nedenle 25 Port'u da bunun içinde olduğu için, 25 Port'u için ekstra bir Policy tanımlaması yapmadım.

3- Bu Policy'de, Local -> WAN yönündeki diğer Policy'ler beraberindeki kısıtlamalar ile Local kullanıcılar için uygulandıktan sonra, en sondaki bu Policy'm uygulanacak.

|

Ayar |

Açıklama |

|

Incoming Interface |

LAN Interface'iniz yani iç Local Network'e bakan Firewall Port'umuzu tanımlıyoruz. |

|

Outgoing Interface |

WAN Interface'iniz yani dış dünyaya bakan Firewall Port'umuzu tanımlıyoruz. |

|

Destination |

all |

|

NAT |

Bu Policy'de 25 Port'u için daha önceden oluşturduğum NAT yapılandırması tanımlanmadığı için aktif durumda. |

Bu şekilde tüm Exchange Server için Firewall NAT ve Policy yapılandırma işlemlerimi tamamlamış oluyorum. Artık Exchange Server'ımız tamamen kullanıma hazır ve dış dünyaya e-posta atabilir, dış dünyadan e-posta alabilir durumda.

Faydalı olması dileğiyle...

Her türlü görüş ve önerilerinizi aşağıdaki yorum panelinden bırakabilir, kafanıza takılanları veya merak ettiklerinizi sorabilirsiniz.