Switch Port Security, Cisco Switch'lerde ağ güvenliğini sağlamak amacıyla kullanılan önemli bir güvenlik özelliğidir. Bu özellik, Switch üzerindeki belirli Port'lardan yalnızca yetkilendirilmiş cihazların Network'e bağlanmasına olanak tanıyarak, yetkisiz erişimleri önlemeye yardımcı olur. Switch Port Security ile her Port'a bağlanabilecek belirli cihazlar, MAC Address bazında sınırlandırılabilir. Bu sayede, izinsiz cihazların Network erişimini kesmek ve güvenlik ihlallerini önlemek mümkün hale gelir.

Bir Switch üzerindeki Port'lardan herhangi biri, Network'e yetkisiz bir cihaz bağlandığında ciddi güvenlik risklerine yol açabilir. Switch Port Security bu riski minimize etmek amacıyla, her bir Port için maksimum bağlanabilecek cihaz sayısını sınırlandırma ve sadece belirlenen MAC Address'lere sahip cihazların Port üzerinden iletişim kurmasına izin verme gibi özellikler sunar. Eğer yetkisiz bir cihaz Port'a bağlanırsa, bu durumu fark ederek Port'u devre dışı bırakır veya farklı güvenlik önlemlerini devreye sokar.

Bu güvenlik önlemi, Sticky adı verilen bir mekanizma ile kullanılabilir. Sticky güvenlik özelliği, Switch üzerindeki Port'a bağlanan ilk cihazın MAC Address'ini dinleyerek bu adresi otomatik olarak güvenli cihaz listesine ekler. Böylece, o Port'a başka bir cihaz bağlanmak istendiğinde bu cihazın Network erişimi reddedilir. Ayrıca, Sticky yapılandırması kalıcı hale getirilebilir; böylece Switch yeniden başlatıldığında dahi güvenli MAC Address'ler korunur ve tekrar yapılandırmaya gerek kalmaz.

Switch Port Security yapılandırması sırasında, cihazların bağlantı sayısı sınırlandırılabilir. Örneğin, bir Port'a maksimum üç farklı cihazın bağlanmasına izin verilebilir. Bu durumda, dördüncü bir cihaz bağlanmaya çalıştığında Switch bunu fark eder ve önceden tanımlanan güvenlik önlemlerini devreye sokar. Port'a yetkisiz bir cihaz bağlandığında Port'un devre dışı bırakılması yani Shutdown, sadece ilgili paketin düşürülmesi yani Protect, veya uyarı verilerek güvenlik ihlali raporlanması yani Restrict gibi üç farklı işlem yapılabilir.

Güvenlik açısından kritik Network altyapılarında, Switch Port Security kullanımı, yetkisiz cihazların Network'e erişmesini engellemek için güçlü bir savunma mekanizması sağlar. Özellikle şirket ağları gibi ortamlarda, fiziksel olarak Switch'e erişimi olan kişilerin izinsiz cihazlarla Network'e katılma olasılığını en aza indirmek için Port güvenliği önemli bir rol oynar. Ek olarak, Port Security ayarları ile belirlenen güvenlik politikaları düzenli olarak gözden geçirilmeli ve ihtiyaçlar doğrultusunda optimize edilmelidir.

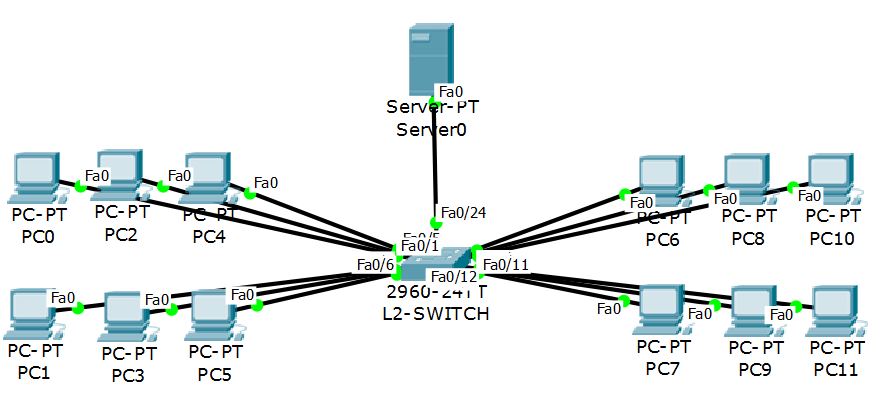

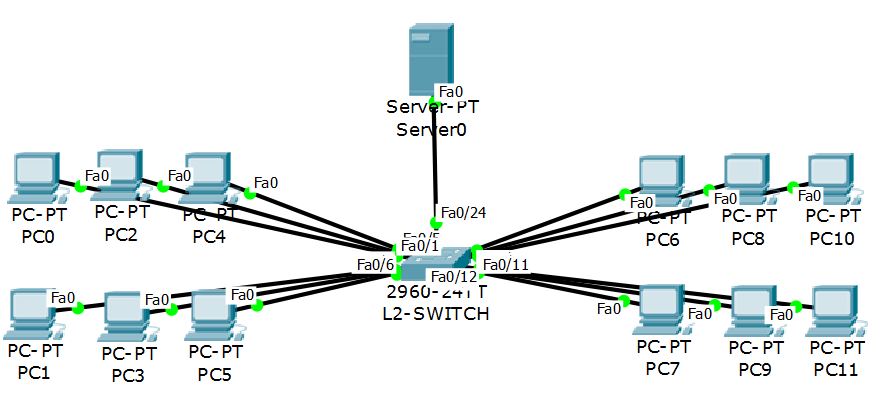

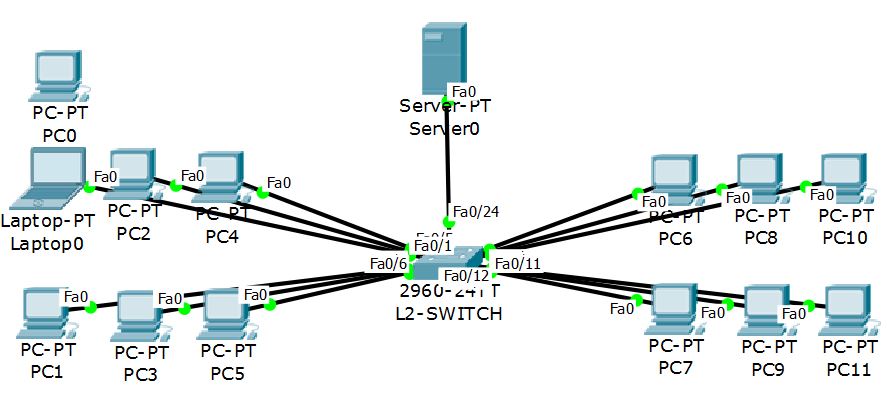

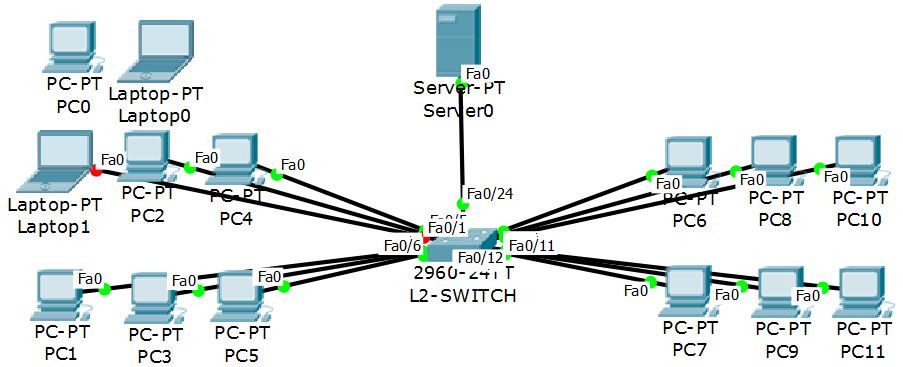

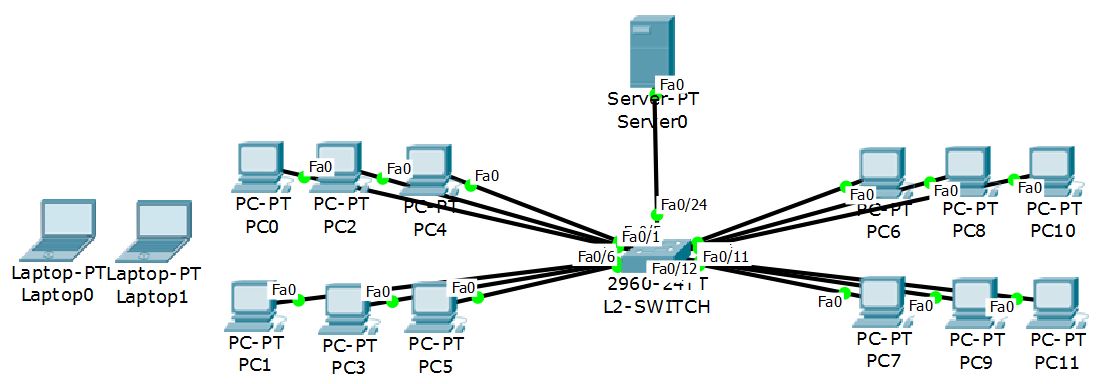

Port Security, Network altyapısında güvenliği sağlamak için kullanılan güçlü bir yöntemdir. Cihazların bir Switch’e hangi Port'lar üzerinden bağlanacağını ve bu Port'lardan yalnızca belirlenen cihazların bağlantı yapabileceğini belirlemek, özellikle büyük Network yapılarında istenmeyen durumların önüne geçmek açısından büyük bir avantaj sağlar. Bu senaryoda, her kullanıcının masasındaki sabit bilgisayar ve bir Laptop'ı bağlayabileceği bir yapı kurmayı hedefliyoruz. Böylece, her bir Network Port'una en fazla iki cihaz bağlanabilir ve bu cihazlar dışında başka bir cihazın bağlanması durumunda, Switch otomatik olarak o portu devre dışı bırakır.

Bu yapının temeli, her bir kullanıcının Network erişimini sınırlandırmak ve sadece tanımlı cihazların bu erişimi kullanabilmesini sağlamaktır. Port Security'yi aktif hale getirirken, Switch’e iki farklı yol ile cihazların MAC Adreslerini tanımlayabilirsiniz: Statik ve dinamik. Statik yapılandırma, Switch’e doğrudan her cihazın MAC Adresini manuel olarak tanımlayarak yapılır. Dinamik yapılandırma ise ilk bağlanan cihazların MAC Adreslerini Switch’in otomatik olarak öğrenmesini sağlar ve bu adresleri hafızaya alır. İki yöntem de güvenliği sağlamada etkili olsa da, dinamik yapılandırma özellikle daha esnek bir çözüm sunar.

Senaryoda her kullanıcı, Network Port’una bağlanabilecek iki cihaz ile sınırlıdır: Masasındaki sabit bilgisayar ve bir Laptop. Switch üzerinde yapılan Port Security ayarı ile bu iki cihazın MAC Adresleri Switch’in hafızasında saklanır. Maksimum cihaz sayısı iki olarak ayarlandığında, başka bir cihaz bağlanmaya çalıştığında Switch bunu bir güvenlik ihlali olarak algılar ve ilgili portu otomatik olarak Down durumuna geçirir. Bu, yetkisiz cihazların Network'e bağlanmasını engellerken aynı zamanda Network güvenliğini artırır.

Örneğin, İlk adımda ilgili port üzerinde Port Security etkinleştirilir. Daha sonra, bu Port'a en fazla iki cihazın bağlanabileceği, yani iki MAC Adresi'nin Switch hafızasında tutulacağı belirtilir. Eğer istenirse, statik MAC Adresleri manuel olarak girilebilir ya da ilk iki cihazın MAC Adresi dinamik olarak Switch’e kaydettirilebilir. Bu konfigürasyon, Network üzerindeki cihaz sayısını kontrol altına alırken yetkisiz cihazların sisteme erişim sağlamasının önüne geçer. Port Security ile ilgili yapılan bu yapılandırma, yalnızca Network güvenliğini artırmakla kalmaz, aynı zamanda Network yöneticilerine cihazların hangi Port'lar üzerinden bağlanacağına dair daha sıkı bir kontrol imkanı sunar.

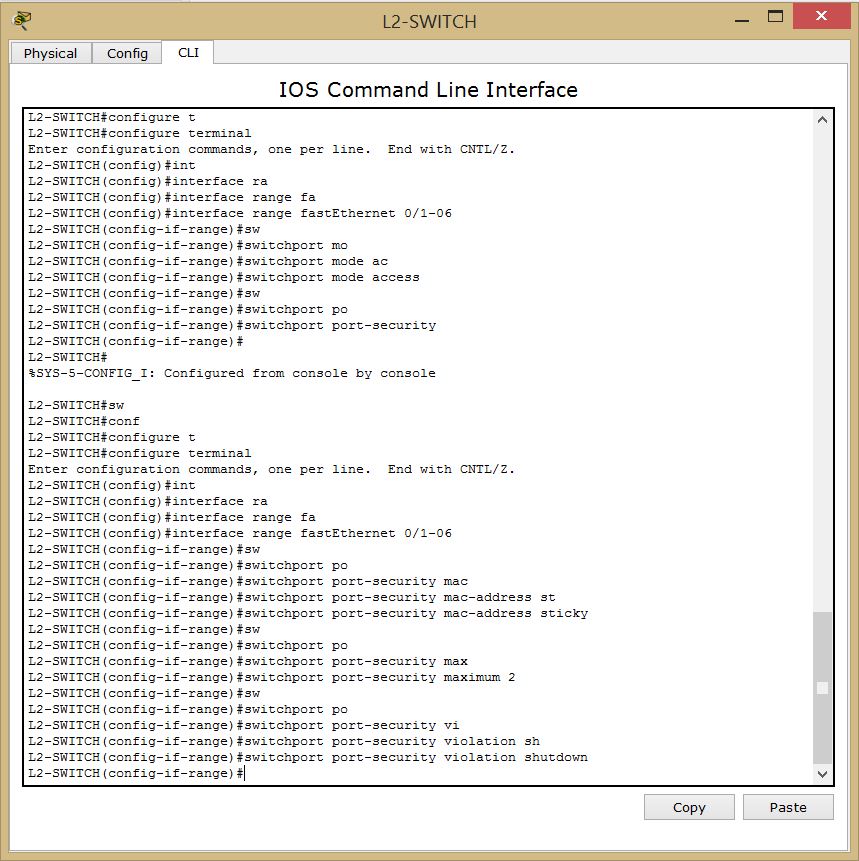

Switch Port Security Yapılandırma

L2-Switch(config)#interface range fastEthernet 0/1-06

L2-Switch(config-if-range)#SwitchPort mode access

L2-Switch(config-if-range)#SwitchPort Port-Security

L2-Switch(config-if-range)#SwitchPort Port-Security mac-address sticky

L2-Switch(config-if-range)#SwitchPort Port-Security maximum 2

L2-Switch(config-if-range)#SwitchPort Port-Security Violation shutdown

Komutların detaylarına değinelim:

1- interface range fastEthernet 0/1-06

» fastEthernet 0/1 - 06 arasındaki Port'lara giriş yaptık.

2- SwitchPort mode access

» Switch Port mode access komutu ile ilgili Switch Port'larının Access Port (erişim Port'ları) olduğu bilgisini vermiş olduk.

Bilgi!: Bu komutu girmezseniz, Port-Security Enabled olmayacaktır.

3- SwitchPort Port-Security

» Switch Port Port-Security komutu ile ilgili Switch Port'larının erişim Port'ları olduğu bilgisini verdikten sonra, Port Security Enabled duruma getirildi.

4- Switchport Port-Security mac-address sticky

» Bu komutla, ilgili Port'a bağlanacak olan MAC adres(ler)i otomatik olarak hafızaya alacaktır. Bu komuta alternatif olarak;

5- Switchport Port-Security mac-address sticky FE80::20C:85FF:FE6E:1E88

» Bu komut ile Switch Port'una bağlanan bilgisayarların MAC adresi bilgileri özellikle belirtilerek hafızaya alınması sağlanır ve bu belirtilen MAC adres(ler)i dışında Port'a bağlanan hiçbir MAC adresi hafızaya alınmaz ve zaten Violation sebebidir.

6- Switchport Port-Security maximum 2

» Bu komut, hafızada en fazla 2 tane MAC Address bilgisinin tutulabileceğini belirtmiş olur. Sayı, isteğe göre artırılabilir ya da azaltılabilir.

7- Switchport Port-Security Violation shutdown

» Bu komut, hafızaya alınan MAC adresinin belirtilen sayılar aşıldığı durumda, yani senaryomuza göre 3. bir MAC adresi algılandığında, ilgili Switch Port'un ne yapacağını belirtir.

Burada üç seçeneğimiz var:

Switch Port Security mekanizması, Cisco cihazlarında yetkisiz erişimleri engellemek ve Port güvenliğini sağlamak için kullanılan bir güvenlik özelliğidir. Port güvenliği ihlal edildiğinde, yani bir Violation durumu meydana geldiğinde Shutdown, Restrict ve Protect gibi farklı aksiyonlar devreye girer. Bu aksiyonlar, ihlalin ciddiyetine ve Network yöneticisinin belirlediği güvenlik politikasına göre farklı sonuçlar doğurur. Ayrıca, bazı modlar, ihlal durumlarında SNMP Trap gibi ek bilgilendirme mekanizmaları da sağlar.

1- Shutdown

Violation meydana geldiğinde, Switch üzerindeki ilgili Port tamamen devre dışı bırakılır ve error-disabled durumuna geçer. Bu durumda, Port'a bağlı cihazların Network ile iletişimi kesilir ve Port devre dışı kalır. Port'un yeniden aktif hale getirilmesi için manuel müdahale gerekir. Her Violation durumunda, Violation sayacı bir artar ve ihlallerin kayıt altına alınması sağlanır. Shutdown modu, daha kritik güvenlik gereksinimlerinde tercih edilen bir yöntemdir çünkü fiziksel olarak Port'un tekrar etkinleştirilmesini gerektirir, bu da yetkisiz erişim girişimlerine karşı daha katı bir çözüm sunar.

2- Restrict

Restrict modunda, Port tamamen kapatılmadan yetkisiz cihazlardan gelen veri paketleri Drop edilir, yani veri trafiği engellenir. Ancak Port aktif kalmaya devam eder. Bu modda, SNMP Trap ile ihlal durumunda Network yöneticisine bildirim yapılır. Her Violation durumunda, Violation sayacı artar ve bu sayaç yetkisiz girişimlerin takip edilmesini sağlar. Restrict modunun kullanıldığı senaryolarda, yetkisiz erişimlerin durdurulmasının yanında ihlal durumlarının izlenmesi ve raporlanması da önemli bir rol oynar.

2.1- SNMP (Simple Network Management Protocol)

SNMP, Network cihazlarının yönetimi ve izlenmesi için kullanılan bir uygulama katmanı protokolüdür. SNMP, Network'te bulunan Router, Switch, Access Server ve bilgisayar gibi cihazların sıcaklık, kullanıcı sayısı, Internet bağlantı hızı ve cihaz çalışma süresi gibi bilgileri raporlar. SNMP, Network yöneticilerinin bu cihazların durumu hakkında sürekli olarak bilgi sahibi olmasını sağlar. SNMP protokolü, büyük ve karmaşık ağlarda, cihazların performansının izlenmesi ve yönetilmesi açısından kritik bir öneme sahiptir.

2.2- Trap

Trap, SNMP protokolünün dört temel komutundan biridir ve cihazlarda meydana gelen değişiklikleri Network yönetim sistemine bildirmek amacıyla kullanılır. Trap mesajları, ihlal durumlarını veya cihazlardaki kritik olayları anında raporlar. Trap komutu, UDP 162 Port'u üzerinden iletilir ve bu sayede Network yöneticisi olası bir güvenlik ihlalinden hemen haberdar olabilir. Trap mesajları, ihlal durumları veya sistemde meydana gelen önemli değişikliklerle ilgili detaylı bilgi sağlar, bu da hızlı müdahale olanağı sunar.

3- Protect

Protect modunda, Port'un tamamen kapatılmaması sağlanır, ancak yetkisiz veri trafiği yine Drop edilir. Bu modda, SNMP Trap gönderimi yapılmaz ve Violation sayacı artmaz. Port çalışmaya devam ederken, yalnızca yetkisiz veri trafiği engellenir. Protect modu, ihlal sayısını veya ihlallerin takibini gerektirmeyen senaryolarda kullanılır. Yalnızca yetkisiz cihazların veri trafiğini engellemek isteyen Network yapılarında, operasyonel kesintiye neden olmadan güvenlik sağlamak için tercih edilir.

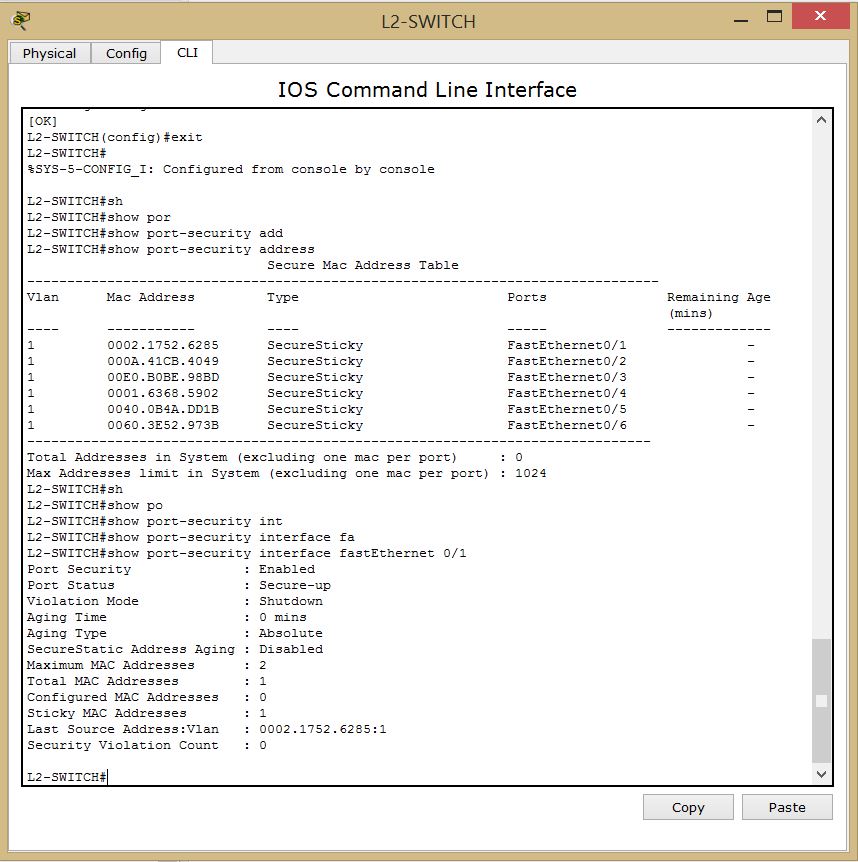

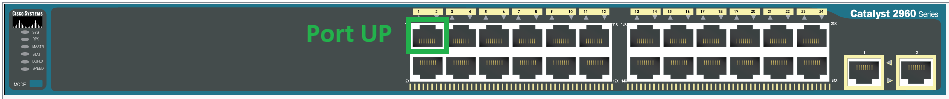

Switch üzerinde Port Security ayarlarını yapılandırdık.

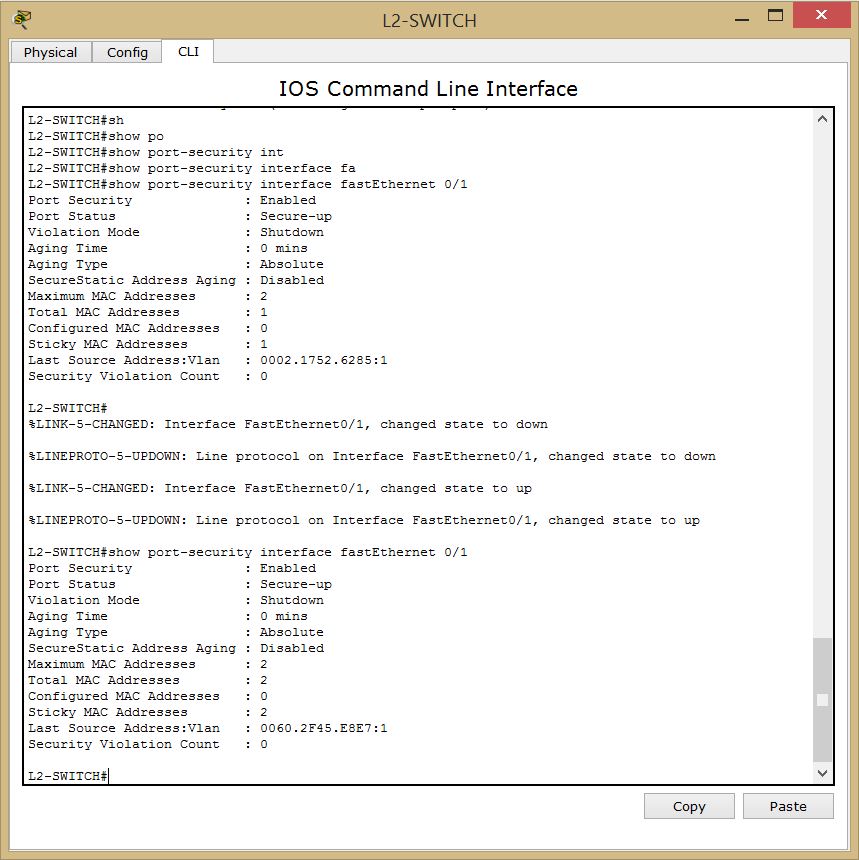

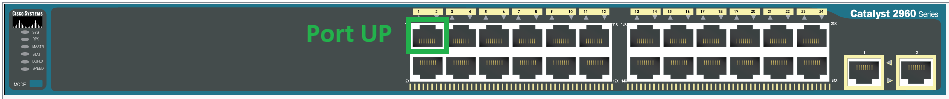

show port-security interface fastEthernet 0/1 komutu ile fastEthernet 0/1'in durumunu aşağıdaki gibi olacaktır.

L2-Switch#show port-security interface fastEthernet 0/1

Port Security: Enabled

Port Status: Secure-up

Violation Mode: Shutdown

Aging Time: 0 mins

Aging Type: Absolute

SecureStatic Address Aging: Disabled

Maximum MAC Addresses: 2

» Hafızasına alabileceği toplam MAC Adres sayısı 2

Total MAC Addresses: 1

» Hafızasına aldığı toplam MAC Adress sayısı 1

Configured MAC Addresses: 0

Sticky MAC Addresses: 1

» fastEthernet 0/1 Port'una bağlı olan 1. cihaz ilk cihaz olduğu için, hafızaya alınan MAC Adress sayısı 1

Last Source Address:Vlan: 0002.1752.6285:1

Security Violation Count: 0

» Maximum MAC Adress sınırını aşmadığımız için, Violation Count 0

show port-security interface fastEthernet 0/1 komutu ile fastEthernet 0/1'in durumunu aşağıdaki gibi olacaktır.

L2-Switch#show port-security interface fastEthernet 0/1

Port Security: Enabled

Port Status: Secure-up

Violation Mode: Shutdown

Aging Time: 0 mins

Aging Type: Absolute

SecureStatic Address Aging: Disabled

Maximum MAC Addresses: 2

» Hafızasına alabileceği toplam MAC Adress sayısı 2

Total MAC Addresses: 2

» Hafızasına aldığı toplam MAC Adress sayısı 2

Configured MAC Addresses: 0

Sticky MAC Addresses: 2

» 2. cihazı fastEthernet 0/1 Port'una bağladıktan sonra MAC Adres sayısı 2

Last Source Address:Vlan: 0060.2F45.E8E7:1

Security Violation Count: 0

» Maximum MAC Adress sınırını aşmadığımız için Violation count sayısı 0

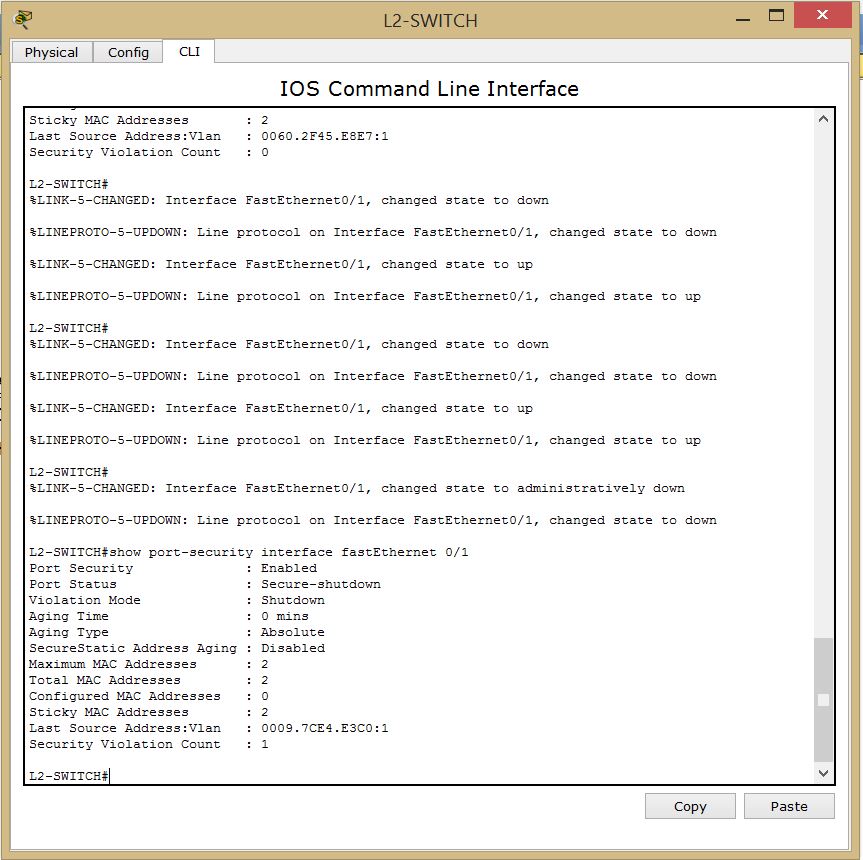

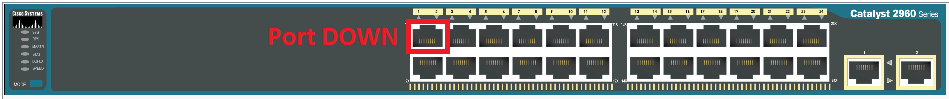

show port-security interface fastEthernet 0/1 komutu ile fastEthernet 0/1'in durumunu aşağıdaki gibi olacaktır.

L2-Switch#show port-security interface fastEthernet 0/1

Port Security: Enabled

Port Status: Secure-shutdown

Violation Mode: Shutdown

Aging Time: 0 mins

Aging Type: Absolute

SecureStatic Address Aging: Disabled

Maximum MAC Addresses: 2

» Hafızasına alabileceği toplam MAC Adress sayısı 2

Total MAC Addresses: 2

» Hafızasına aldığı toplam MAC Adress sayısı 2

Configured MAC Addresses: 0

Sticky MAC Addresses: 2

» 3. bilgisayarı fastEthernet 0/1 Port'una bağladıktan sonra MAC Adress sayısı 2

Last Source Address:Vlan: 0009.7CE4.E3C0:1

Security Violation Count: 1

» Maximum MAC Adress 2 sınırını aştığımız için Violation count 1 oldu ve ilgili Port kapandı, yani Shutdown edildi.

Kapanan Port'u tekrar açabilmek için;

L2-Switch(config)#interface range fastEthernet 0/1

L2-Switch(config)#no shutdown

Komutunu yazmanız yeterli olacaktır.

Switch Port Security, Network üzerindeki güvenliği artırmak ve yetkisiz cihazların bağlantı kurmasını önlemek için kullanılan etkili bir yöntemdir. Bu yapı, port seviyesinde belirli MAC adresleriyle sınırlama yaparak kontrol sağlar. Böylece, yalnızca izin verilen cihazlar belirlenen portlardan iletişim kurabilir.

Bu güvenlik mekanizması, hem veri güvenliğini artırır hem de Network kaynaklarının kötüye kullanımını engeller. Yanlış yapılandırıldığında ise iletişim kesintilerine yol açabileceğinden, doğru kurulum ve test aşamaları büyük önem taşır. Özellikle limitlerin ve alınacak aksiyonların dikkatlice belirlenmesi, Network performansını korurken güvenliği en üst seviyeye çıkarmayı sağlar.

Makalede ele alınan bilgiler, Switch Port Security yapılandırmasının önemini ve avantajlarını anlamanıza yardımcı olmayı amaçladı. Bu temel yapı sayesinde, daha güvenilir ve kontrol edilebilir bir Network ortamı oluşturabilirsiniz.

Faydalı olması dileğiyle...